於上一篇的內容針對資料的安全的重要性與如何降低風險的設計方式用了稽核及如何管理資料,於最後對資料進行加密的各種方式,也稍微提到各種法規概念內容。本日課程將對於漏洞的偵測進行討論。

漏洞管理的四個步驟

識別漏洞:發現資產的弱點。

評估利用方式:考慮漏洞可能被如何利用。

準備防禦:設計防禦措施來應對潛在的威脅。

評估防禦措施:檢查防禦措施的有效性。

持續的循環過程

** 縱深防禦** (Defense in Depth) 是一種將多種安全措施分層部署的策略,旨在強化系統的安全性。就像一座城堡,縱深防禦並非只靠一道高牆就能抵禦所有攻擊,而是透過多道防線、多種武器,讓入侵者難以攻破。

CVE(Common Vulnerabilities and Exposures,常見漏洞與曝光)是一個公開的資料庫,用於標準化和記錄已知的安全漏洞和曝光。CVE 系統透過唯一的編號(CVE ID)來識別和描述這些漏洞,使得不同組織、廠商和安全專家可以更有效地溝通並管理安全風險。

漏洞與曝光的區別

CVE 列表(常見漏洞與曝光)

CVE 列表的歷史

CVE 列表的目的

CVE 清單的審查流程

NIST 國家漏洞資料庫與 CVSS 評分系統

外部與內部掃描:

經過身份驗證與未經身份驗證掃描:

有限與全面掃描:

手動更新:

自動更新:

定義:滲透測試或筆測試是一種模擬攻擊,幫助識別系統、網路、網站、應用程式和流程中的漏洞。

實例:金融公司可能模擬對銀行應用程式的攻擊,以查找竊取客戶資訊或非法轉移資金的漏洞。

合規要求:受 PCI DSS、HIPAA 或 GDPR 監管的組織必須定期執行滲透測試以維持合規性標準。

紅隊測試:模擬攻擊來識別系統、網路或應用程式中的漏洞。

藍隊測試:專注於防禦和事件回應,驗證現有的安全系統。

紫色團隊測試:協作性測試,結合紅隊和藍隊的元素以改進安全狀況。

存取權限:滲透測試人員需決定所需的存取權限和資訊。

開箱測試(白盒測試):測試人員擁有與內部開發人員相同的資訊,如系統架構、資料流和網路圖。

閉箱測試(黑盒測試):測試人員幾乎無法存取內部系統,模擬外部惡意攻擊者的情況。

部分知識測試(灰盒測試):測試人員對內部系統有有限的存取權限和知識。

模擬準確性:閉箱測試通常提供最準確的現實攻擊模擬,但所有策略都能展示攻擊者如何滲透系統及其能夠存取的資訊。

技能要求:

技能培養:程式設計技能對滲透測試非常有幫助,透過實踐和奉獻精神可以培養所需技能。

攻擊媒介類別:

識別攻擊媒介:識別威脅行為者的意圖可以幫助確定他們可能瞄準的接入點和最終目標。

社會工程攻擊是威脅行為者常用的一種技術,因為誘騙人們提供存取權限、資訊或金錢,往往比利用軟體或網路漏洞更簡單有效。本文將探討幾種常見的社會工程策略,並提供防禦建議。

社會工程是一種透過操縱人們的情感與信任來達成目的的技術,它利用了人們的好奇心、慷慨心和興奮感,讓他們放棄對判斷力的把持。這些攻擊方式非常簡單,但其破壞力巨大。

例如,2020年推特駭客事件,駭客冒充 IT 部門人員打電話給 Twitter 員工,騙取了對網路和內部工具的存取權,最終控制了知名用戶的帳戶,包括政客、名人和企業家。這樣的攻擊展示了社會工程的威脅,它們不需要高深的技術即可成功,反而依賴於人為錯誤。

誘餌攻擊 (Baiting)

攻擊者放置受感染的 USB 驅動器等物品,誘使受害者插入自己的設備,從而損害安全。

網路釣魚 (Phishing)

通過數位通訊(如電子郵件)誘騙受害者洩漏敏感資料或安裝惡意軟體,是最常見的社會工程攻擊形式之一。

交換條件 (Quid Pro Quo)

攻擊者假裝提供回報,誘使受害者共享存取權限或資訊。例如,冒充銀行人員提供優惠條件,要求受害者提供帳戶資訊。

尾隨 (Tailgating)

攻擊者跟隨授權人員進入禁區,這種技術有時被稱為搭載 (Piggybacking)。

水坑攻擊 (Watering Hole)

攻擊者破壞特定使用者群體常去的網站,讓訪問這些網站的人受到惡意軟體感染。2020 年聖水攻擊就是一個典型例子,攻擊針對了宗教、慈善和志願者網站。

儘管社會工程攻擊難以完全防範,但有一些跡象可以幫助識別潛在的威脅:

可疑的通信與身份

注意拼寫錯誤、不一致的寄件者名稱與電子郵件地址。當收到不尋常的請求時,保持警惕。

資訊分享的謹慎

在社群媒體上分享資訊時要格外小心,攻擊者常常透過這些平台尋找有用的線索。

不切實際的誘惑

當一個提議看起來好得令人難以置信時,請抑制好奇心,避免點擊附件或連結。

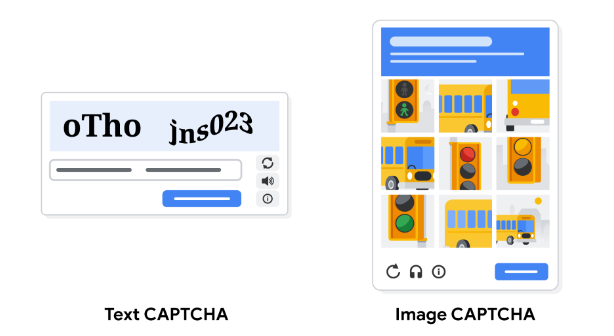

除了提升使用者的警覺性,技術防護同樣重要,建議實施以下措施:

在本篇文章中,我們深入探討了資料保護與漏洞管理的重要性。從識別資產漏洞、定義漏洞到實施縱深防禦策略,每一個步驟都對維護網路與系統安全至關重要。透過縱深防禦的五層設計,企業能夠建立多層次的安全屏障,有效減少被攻擊的風險。此外,CVE系統與開源情報(OSINT)的應用,提供了標準化的漏洞識別與防禦資源,進一步提升了組織應對現代網路威脅的能力。持續進行漏洞管理與防禦措施,是確保企業網路安全的關鍵。