在過去幾篇的文章中,我們介紹了 Snort 這款開源軟體和入侵偵測系統(IDS)及入侵防禦系統(IPS),我們討論 Snort 的功能、安裝步驟、設定方法以及規則編輯等方面

透過使用 Snort 能夠監控網路流量,偵測威脅,例如:阻斷服務攻擊(DoS)等,相應的防禦措施與應對方法

Snort 的功能重點:

入侵偵測系統(IDS)功能:

Snort 能夠監控網路流量,偵測異常行為,並將警報發送給系統管理員

透過規則可以識別潛在的攻擊行為,例如: SQL Injection 或惡意流量,並根據自訂的規則發出警報

入侵防禦系統(IPS)功能:

除了偵測,Snort 還可以主動阻止潛在威脅,透過封鎖可疑的流量

規則:

Snort 透過編輯規則與調整,管理者可以自訂 Snort 偵測的行為,不同的網路環境,進行的威脅分析

Snort 規則介紹

下面是一個 Snort 規則範例:

規則說明:

偵測來自 192.168.1.0/24 的所有 HTTP GET 請求,並發出警報

alert tcp any any -> 192.168.1.0/24 80 (msg:"Web attack"; content:"GET"; nocase; sid:01;)

規則解釋:

動作:alert:觸發規則時產生警報

協定:Tcp : 監控 TCP

來源 IP 和 Port:any any :監控任何來源 IP

目標 IP 和 Port:192.168.1.0/24 80: 監控 IP 範圍 192.168.1.0/24 和 80 Port

選項解釋:

警告訊息:msg:" Web attack " : 觸發規則時顯示「Web 攻擊」警告訊息

檢查內容:content:" GET " 檢查封包中是否有 「GET」文字

忽略大小寫:nocase:不區分大小寫

規則ID:sid 01: 規則唯一識別碼

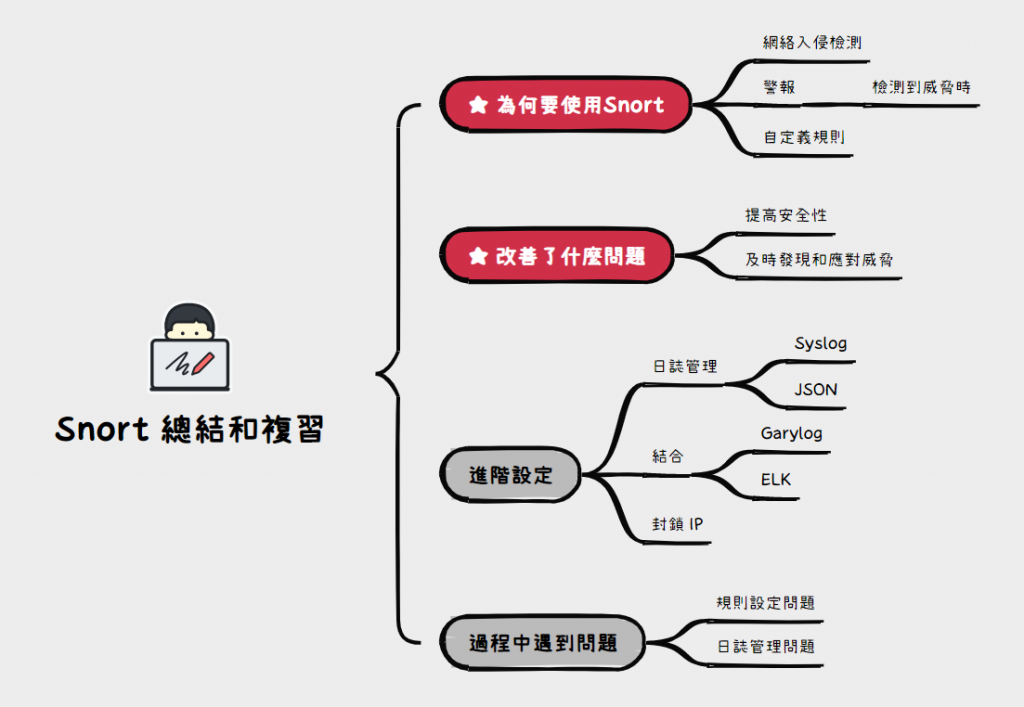

以下心智圖總結了 Snort 的主要功能:

1. 流量偵測: 收集並分析進出封包

2. 規則應用: 自訂的規則來檢查封包是否符合威脅

3. 警報: 偵測結果觸發警報

1. 安裝和設定:

問題:

Snort 安裝和設定過程中,遇到各種問題,例如:Snort 服務啟動失敗、規格錯誤等問題

解決方法:

遇到錯誤時先檢查 snort.conf 檔案,並確認所有的路徑、網路、規則已正確設定

2. 與其他工具的整合:

將 Snort 與其他網路監控工具(例如:Graylog 或 SIEM)整合可能會遇到相容性問題,導致日誌解析失敗

在未來的工作中,我們可以充分利用 Snort 的功能,進一步提高網路安全,並應對各種潛在威脅

透過持續的學習我們能夠更掌握 Snort 工具,將其應用於工作中