前段時間我們介紹了一些防禦的工事,也提到了一些攻擊方法,不過對大多數新手來說,要如何把理論化為實際才是最重要的。而在這之中,有一個公開的知識庫用來追踪並分類駭客攻擊技術和行為,雖然他主要的目的在幫助安全專家理解並防禦現實駭客攻擊,不過我們也能藉由這些資料來學習駭客們常用得技術及策略,那便是今天要分享的內容:MITRE ATT&CK。

MITRE ATT&CK 是一個詳細列舉出大部分駭客技術、工具、戰術的知識庫,他提供系統性的框架來描述駭客如何執行攻擊。這些技術被分為不同的戰術,每個戰術對應不同的攻擊階段。

ATT&CK 架構是由一系列的 Tactics、Techniques組成,每一種策略代表攻擊過程中的不同階段,每一種技術則代表駭客在這些階段中可能使用的方法。

Tactics: 描述駭客在攻擊過程中的不同目標階段。可以是「初始訪問」、「執行」或「數據竊取」。

Techniques: 技術是具體的攻擊方法,對應於特定戰術。例如使用釣魚攻擊來獲取初始訪問權限,或利用憑證竊取來獲取系統的訪問權限。

Sub-Techniques: 在某些技術下,可能還會有更細化的子技術,這些子技術針對具體的方法進行說明。例如憑證竊取可以分為使用工具或利用內存中的憑證來竊取信息。

Procedures: 每種技術在現實攻擊中的具體執行方式,描述駭客如何實際操作和利用這些技術來達到攻擊目標。

官網:https://attack.mitre.org/

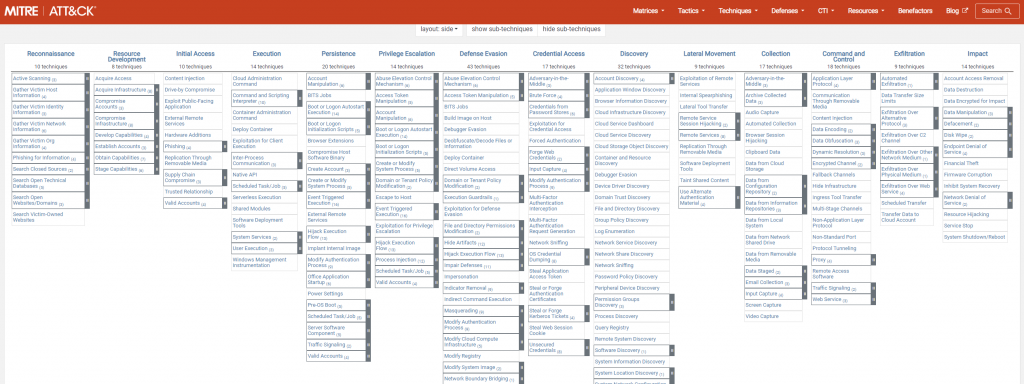

開啟官網後可以看到下面的表格:

第一欄代表的是Tactics,像是:Reconnaissance、Execution等等

第二欄寫的10 techniques則是在戰術分類下,有10個技術。

所以說,如果駭客想完成TA0043,也就是Reconnaissance的戰術,就需要用到以下十個技術中的一個,如Active Scanning(T1595)。

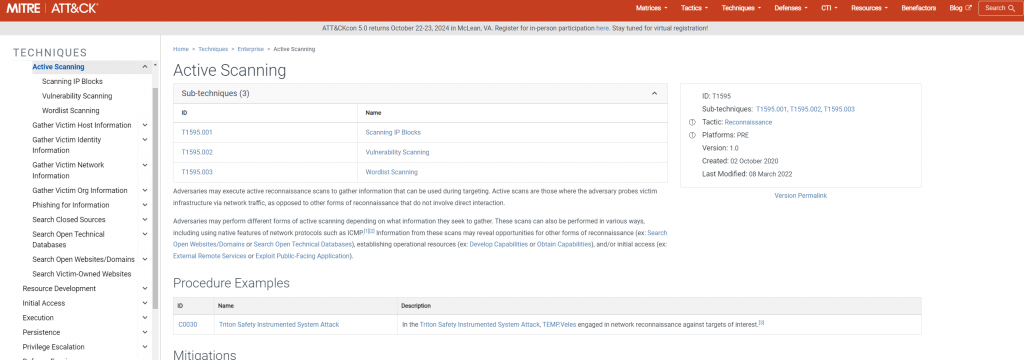

如果要查看技術細節的話,點入該技術後會看到其附屬的子技術,這邊用Active Scanning(T1595)來解釋。

若使用得剛好是Scanning IP Blocks,便可以標明自己是使用T1595.001。

除了子技術外,還同時附上了攻擊範例、如何緩解及如何偵測。

系統化框架: 他將駭客技術、戰術進行了標準化分類,使防禦者可以依據這些分類建立對應的防禦機制。

全球共享的知識庫: 他會不斷更新知識庫,基於全球範圍內的真實攻擊案例來更新技術和策略。

適用於多種環境: 她不僅適用於企業環境,還可以應用於雲端系統、虛擬化環境以及工業控制系統(ICS)。

如果是防禦方,可以使用 ATT&CK 來分析當前的防禦措施是否足夠,並補足那些可能被駭客利用的技術或戰術。還可以用來優化威脅檢測系統,並提高事件響應的效率。

若是想成為駭客的人,除了從範例攻擊程式中學習攻擊的邏輯、手法外,理解 ATT&CK 的技術和戰術還可以更深入理解安全系統如何檢測這些技術,從而找到繞過檢測的方法。