大家好!我目前正在就讀資訊類科系,平常以接觸程式撰寫居多,對於資安領域的技術沒有太多了解![]() 因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

我將學習如何利用ZAP自動化及主動/被動掃描常見的資安漏洞,並理解其背後的原理,以及該如何修復,例如SQL Injection、XSS等,讓我從「資安小白」進化成具備基本滲透測試技能的「資安入門者」。

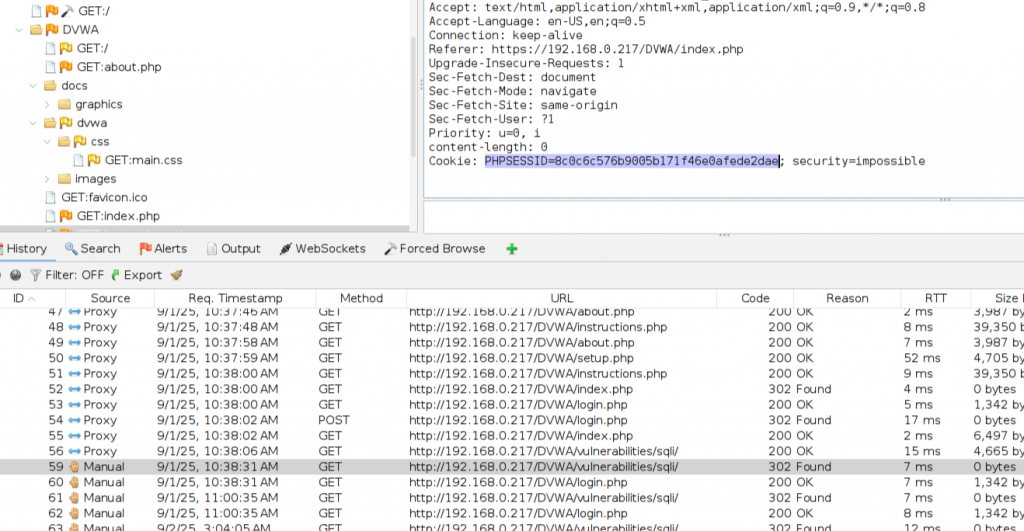

指一個網站或系統中,所有可能被攻擊的「入口點」,例如登入頁面、註冊表單、上傳檔案、資料管理頁面等。

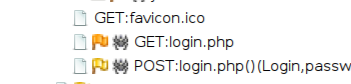

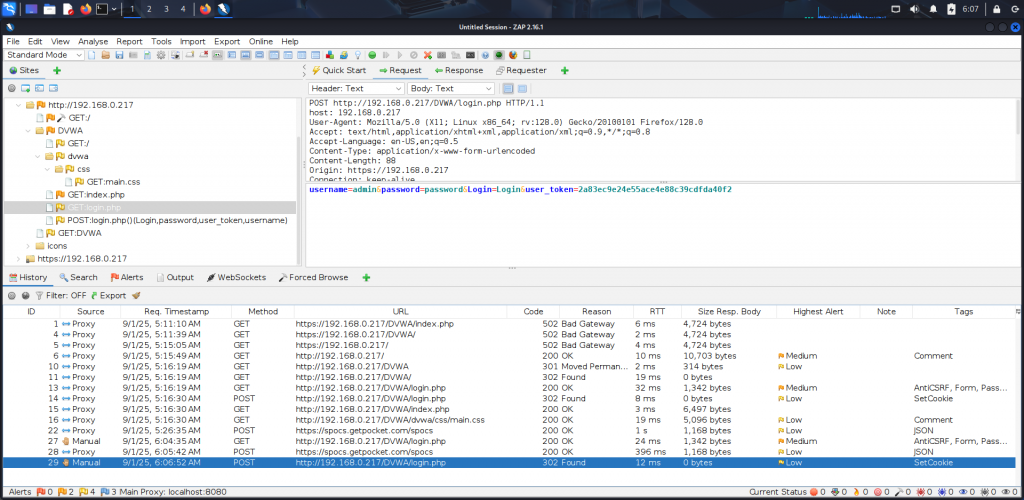

前面在介紹常見的攻擊手法時,有提及過類似的概念,大部分網站在使用者登入後,會用Session ID、Cookie、Token來識別使用者,但假如這些值可被預測、未進行加密或是未設定任何安全防護機制,可能遭受固定會話攻擊Session Fixation、會話劫持Session Hijacking、權限繞過等攻擊。

Session Hijacking(竊取Session ID): 指攻擊者在受害者完成在網路上的登入(身分驗證),利用Sniffing竊聽、XSS跨站腳本攻擊、Session Fixation(固定Session ID)、中間人攻擊等方式,取得伺服器產生的Session ID後,從中取得受害者重要個人資訊的攻擊手法,而攻擊者通常以瀏覽器或網路應用程式為主要目標。

Session Prediction(猜測Session ID):

權限繞過: 指攻擊者直接修改Cookie,冒充管理員身分的行為。

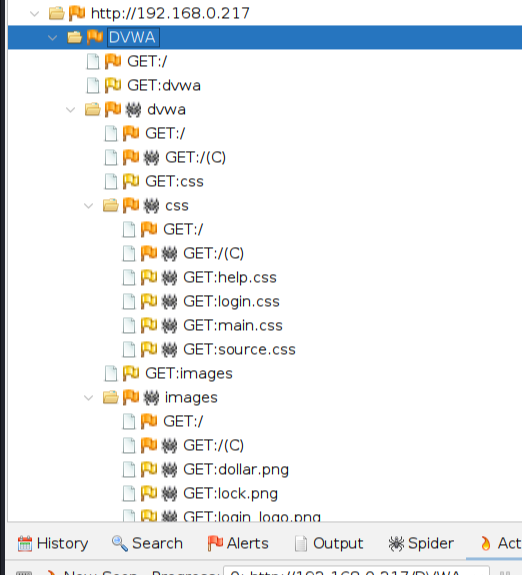

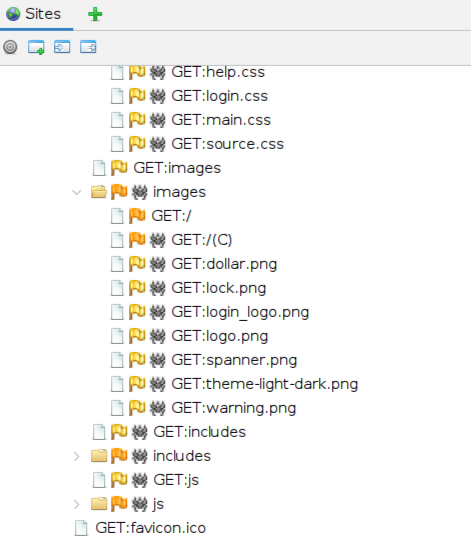

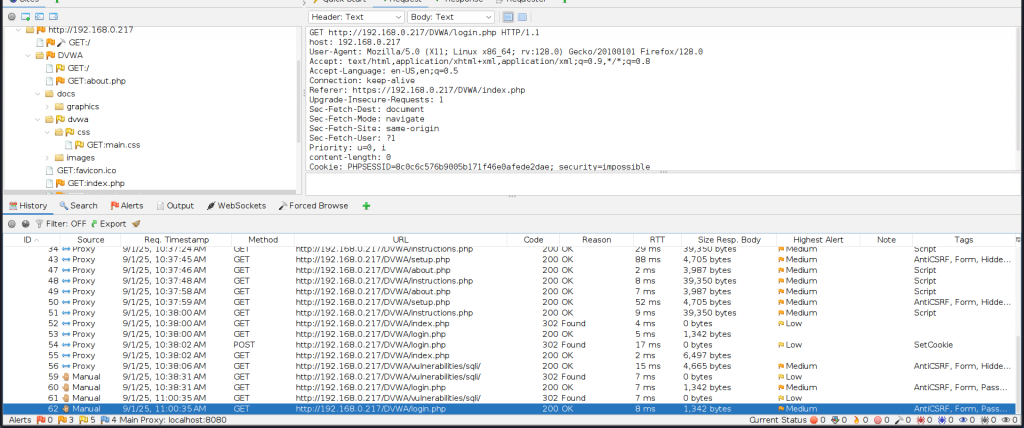

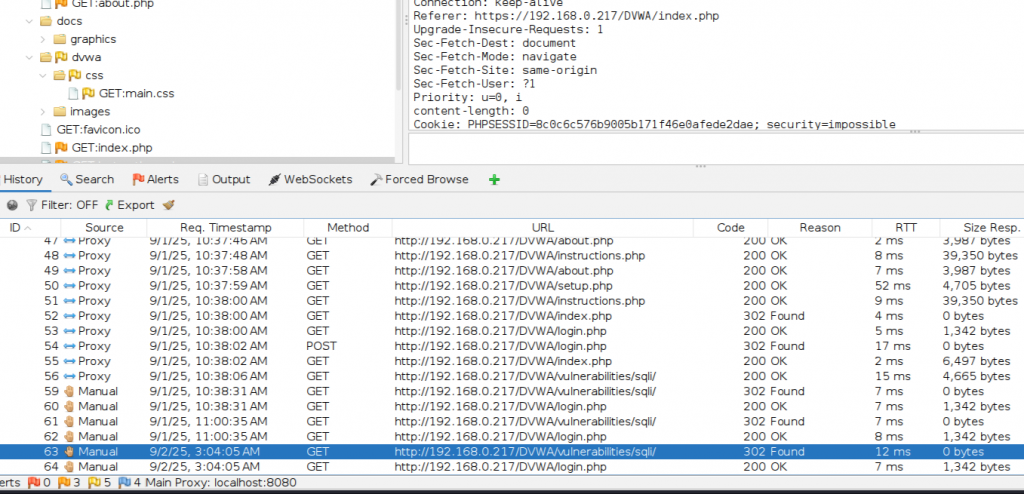

抓取到的靜態內容(例如css、javascripts、png):

抓取到的動態內容(例如php):

https://realnewbie.com/basic-concent/architecture/what-is-session-fixation-attack/

https://www.kaspersky.com.tw/resource-center/definitions/what-is-session-hijacking