在雲端的環境中,所有資源(如 EC2、RDS、Lambda 等)都是透過網際網路或內部網路進行溝通。你不可能把所有東西都丟在一個公開的網路中,這樣既不安全也不易管理。所以,我們需要在這個虛擬的世界裡劃出屬於自己的「私人網路空間」,這就是 VPC(Virtual Private Cloud,虛擬私有雲) 的目的。

把雲端中的資源(如 VM、資料庫)隔離開來,提升安全性與管理彈性。

你可以控制網路拓撲、IP 分配、路由表、NAT、閘道器等。

可以建立公有子網(Public Subnet)與私有子網(Private Subnet),區分哪些資源可以公開、哪些只能內部存取。

規劃 VPC 前,為什麼要先了解 CIDR?

在建立 VPC 時,第一件事就是要指定一個 CIDR(Classless Inter-Domain Routing)區塊,也就是你整個 VPC 中可以使用的 IP 範圍。例如:

10.0.0.0/16

代表這個 VPC 可以容納 65,536 個 IP 位址,你可以在裡面切出多個子網(Subnet),例如:

10.0.1.0/24(256 個 IP,通常拿來做 Public Subnet)

10.0.2.0/24(256 個 IP,可能作為 Private Subnet)

小補充:

可用區(AZ) 是雲端平台在每個區域(Region)內劃分出來的獨立機房群組。

- 彼此物理隔離:位於不同的建築物、變電系統、冷卻系統。

- 低延遲的網路互連:可用區之間透過高速網路相連,延遲非常低。

- 可用性與容錯能力:即使其中一個 AZ 發生災難,其他 AZ 仍可持續提供服務。

舉例:

如果你未來預期會有多個環境(例如 dev、staging、prod),你可以這樣規劃:

VPC CIDR:10.0.0.0/16 Dev:10.0.1.0/24

Staging:10.0.2.0/24

Prod:10.0.3.0/24

小補充: 但如果你有區分帳單的需求,假如你想知道每個月每個環境花多少,還是要透過分帳號的方式來區分,> > Dev A帳號,Prod B帳號,這樣才是最清楚的,有些人會採用TAG的方式來標記資源區分費用,但這不是最完全的,不是所有資源都可以打標籤,流量費用也無法做切割。

總結一句話:

建立 VPC 就像在雲端世界中蓋一棟自己的大樓,而 CIDR 就是你劃定的土地大小,子網就是每一層樓的分區設計。

接下來手把手帶各位進行建立VPC,

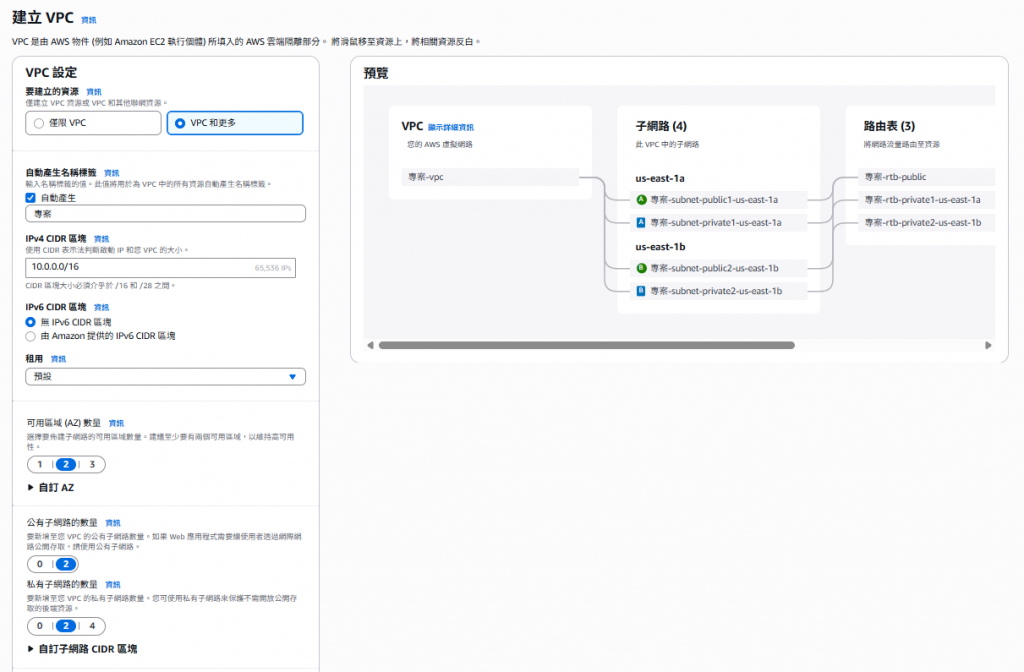

進入AWS console 選擇VPC服務,選擇建立VPC。

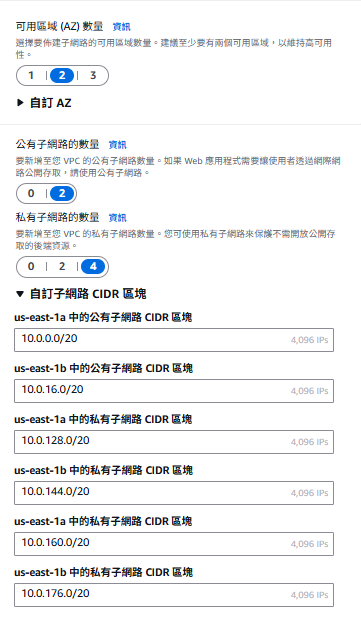

在建立過程中,可以在IPV4 CIDR 區塊內選擇你要設定的網段,後續子網的網段都會在這個大網段內進行分配。

在可用區的部分可以選擇你要的(建議一定要至少兩個可用區)

在畫面往下有NAT GATEWAY 與 S3 GATEWAY 功能設定。

| 特性 | NAT Gateway | S3 Gateway Endpoint |

|---|---|---|

| 功能 | 私網 → 網際網路 | 私網 → S3 |

| 適用服務 | 所有網際網路服務 | 僅 S3 |

| 成本 | 傳輸費高 | 無傳輸費 |

| 安全性 | 封鎖外部主動連線 | 全程走 AWS 內部網路 |

| 是否走網際網路 | 是 | 否 |

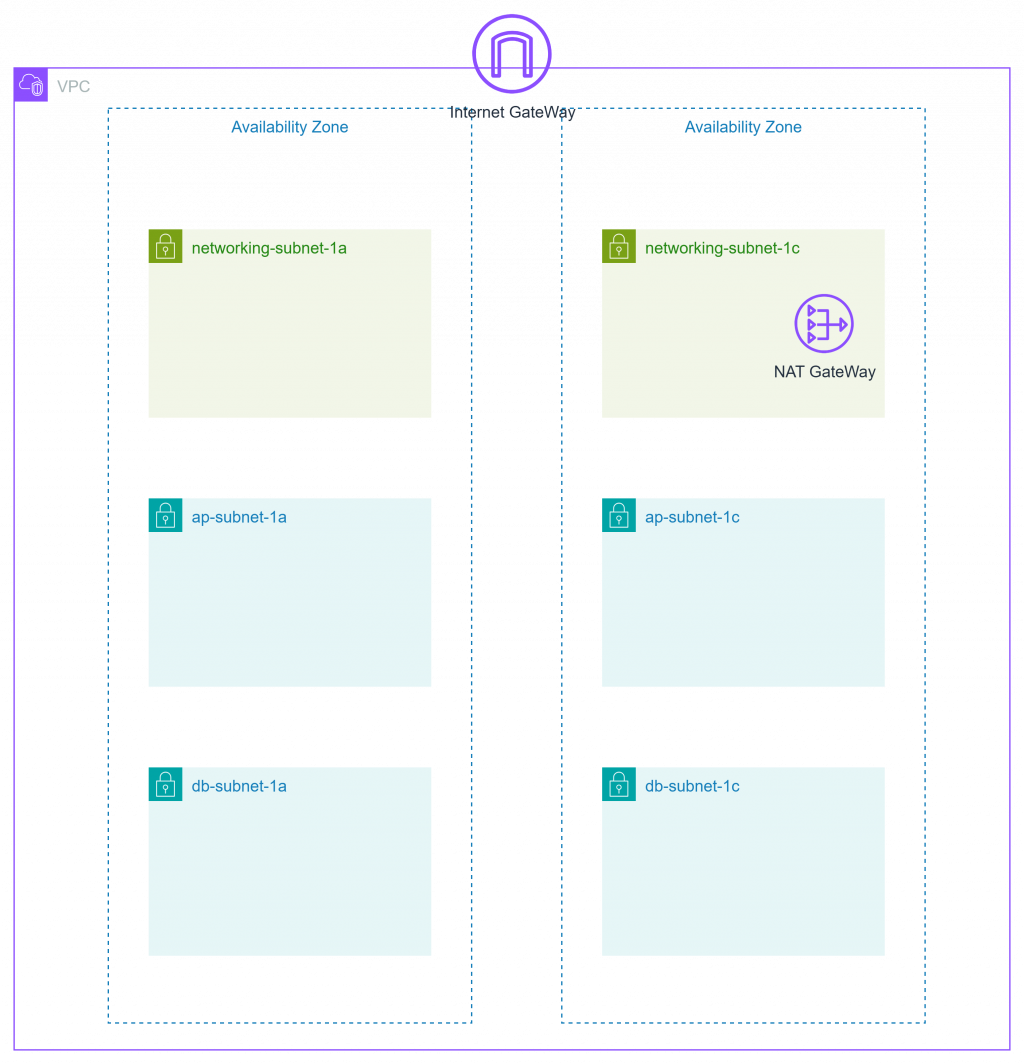

建立完成後我們就已成功建立下面的架構圖,後續會繼續把其他網路放在這個vpc內,讓我們的系統可以正常使用。

請問一下,在文章最後的架構圖中,為什麼只有右邊的az有NAT gateway呢?

hi 因為費用考量只在一個AZ建置NAT,每個NAT都會跟你收取每小時費用跟流量費用,在2個AZ建置就會收兩份錢,但相對的在兩個AZ建置NAT可靠性也會比較高,不用擔心單一個AZ故障導致NAT失效。

了解,謝謝。所以nat的截圖應該是選“在一個可用區域”?

嗯嗯選在一個可用區就可以