你能從這張圖看出他其實藏了一個flag嗎?

我們的肉眼當然是看不見的😂但我們可以透過一些工具分析圖片找到隱藏在其中的flag!

在 CTF 中,圖片分析 是一個非常常見的題目類型。

有時候一張普通的圖片,裡面其實藏了很多祕密資訊!

它不像是純粹的看圖題,而是需要我們動手去分析圖片的結構。

file 指令確認檔案類型。binwalk、xxd 看看圖片內部是否藏了其他檔案。exiftool 查看圖片拍攝資訊,可能藏有 flag。exiftool → 查看 metadata (常用於JPG檔案)binwalk → 掃描壓縮檔/檔案頭stegsolve → 分析 RGB / LSBzsteg → 自動檢測 PNG 的隱藏資訊接下來來看看題目會怎麼出!

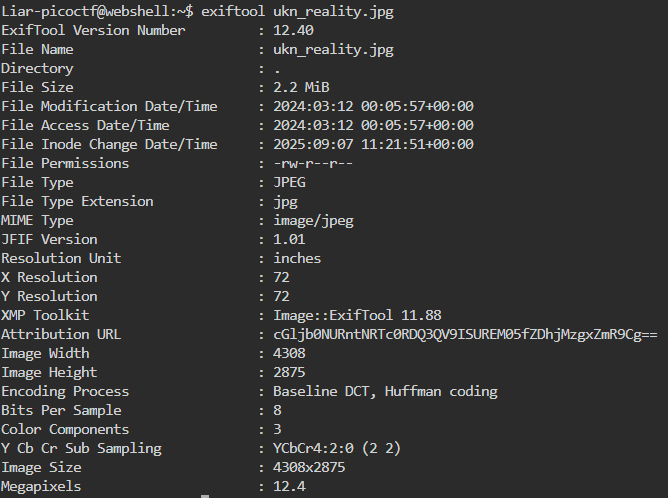

這張圖就是我們最一開始看到的那張圖,他的副檔名是.jpg,所以我們可以試著用我們上面提到的exiftool 來進行分析!

可以發現他在Attribution URL 有一串看起來被Base64編碼過的文字

寫python來進行解碼就能獲得flag了

import base64

data = "cGljb0NURntNRTc0RDQ3QV9ISUREM05fZDhjMzgxZmR9Cg=="

decoded = base64.b64decode(data).decode()

print(decoded)

以上就是有關圖片分析的內容,明天會講有關隱寫術的東西!

想看更多,歡迎明天再來ㄛ~