今天要打的是 LGDroid Lab,難度為 medium,分類是 Endpoint Forensics。

2021年5月21日,一家情報機構截獲了一台涉嫌秘密行動的行動裝置。取證團隊進行了完整的磁碟轉儲,提取了資料庫、日誌和應用程式活動。調查結果顯示,該設備存在加密通訊、匿名瀏覽和未經授權的資料傳輸。分析擷取的數據,以確定可疑活動、網路連線和安全風險,同時建立事件時間軸。

SQLite Viewer, dssim

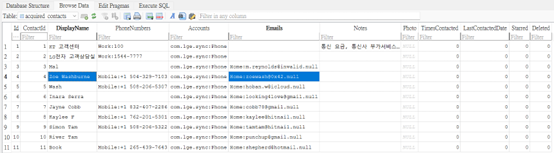

在 Agent Data 目錄下有個 contacts3.db,這是儲存聯絡人資料的資料庫,用 SQLite Viewer 打開

Ans:zoewash@0x42.null

Live Data 下有一個叫 device_datetime_utc.txt 的檔案,打開就會看到時間 2021-05-21 18:17:56

Ans:2021-05-21 18:17

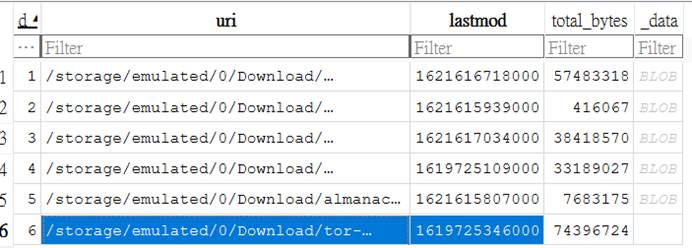

用 SQLite Viewer 打開 Agent Data 目錄下的 downloads.db

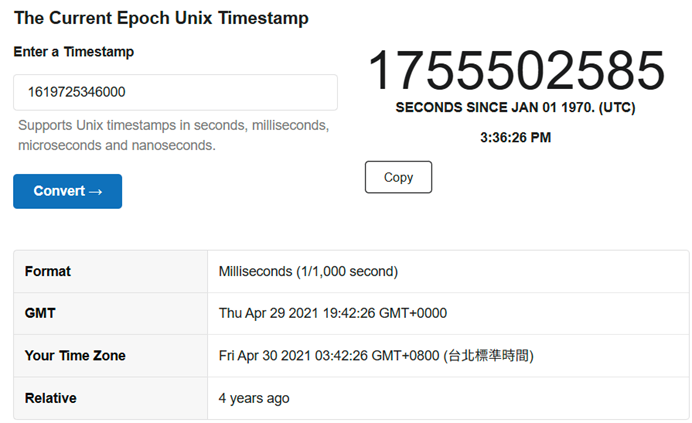

它使用的是 Unix Timestamp。將 1619725346000 轉換為 UTC 時間

Ans:2021-04-29 19:42

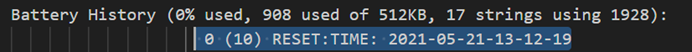

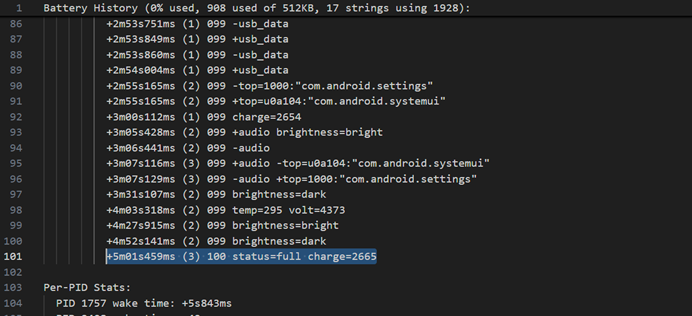

打開 \Live Data\Dumpsys Data 下的 batterystats.txt,在 Battery History 部分可以看到 RESET:TIME: 2021-05-21-13-12-19

在 +5m01s459ms 的時候可以看到充滿了。就把 2021-05-21-13-12-19 + 5m01s459ms

Ans:2021-05-21 13:17

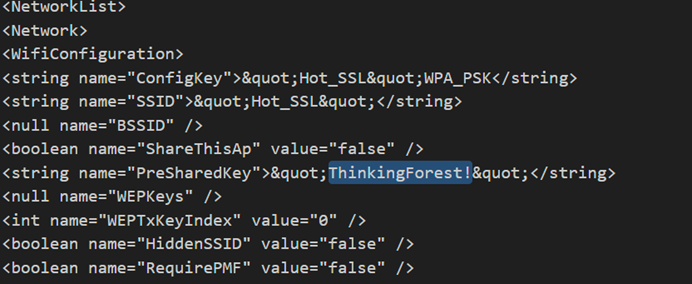

com.android.providers.settings 是 Android 系統中負責管理各種設定(包括 Wi-Fi 配置)的套件名稱

直接用文字編輯器打開 \adb-data\apps\com.android.providers.settings\k\com.android.providers.settings.data,可以看到這個名叫 Hot_SSL 的網路和他的 preshared key:ThinkingForest!

Ans:ThinkingForest!

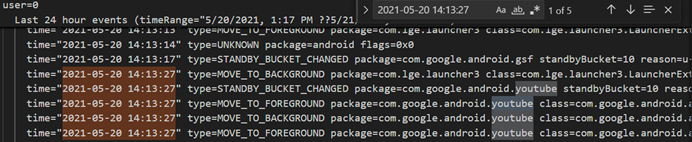

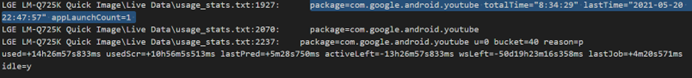

在 Live Data 下的 usage_stats.txt 搜尋 2021-05-20 14:13:27,可以看到使用者在用 YouTube。

Ans:youtube

用 Select-String 篩選出所有包含 youtube 的行。

其中一行顯示了5/20的總使用時間

Ans:08:34

結構相似性度量 (SSIM) 是一種用於衡量兩張圖片相似度的指標,透過計算圖片和原圖片的 SSIM 就能知道它是不是經過竄改

我們在 \sdcard\sdcard\DCIM\Camera 下找到 suspicious.jpg 的原圖 20210429_151535.jpg

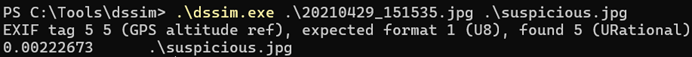

我用的是 dssim

dssim.exe 20210429_151535.jpg suspicious.jpg

但 dssim 計算的是 SSIM 的差異值,也就是 1 減去 SSIM 值,所以 0.00222673 為 1 減去 SSIM 值,那麼 SSIM 就是 0.99777327。

Ans:0.99

今天我們完成了第一次 Android 鑑識,我們首先透過 contacts3.db 獲取聯絡人資訊,接著用 batterystats.txt 重建設備使用時間線,並透過 usage_stats.txt 獲得使用者的應用程式歷史,最後使用 SSIM 檢測圖像是否被竄改。

明天我們將學習 Chromebook 鑑識。