今天要打的是 PsExec Hunt Lab,分類是 Network Forensics,難度為 easy。

入侵偵測系統 (IDS) 發出的警報標記了涉及 PsExec 的可疑橫向移動活動。這表示網路中可能存在未經授權的存取和移動。作為 SOC 分析師,您的任務是調查提供的 PCAP 檔案以追蹤攻擊者的活動。確定他們的入口點、目標機器、入侵範圍,以及任何能夠揭示其在受感染環境中的策略和目標的關鍵指標。

Wireshark

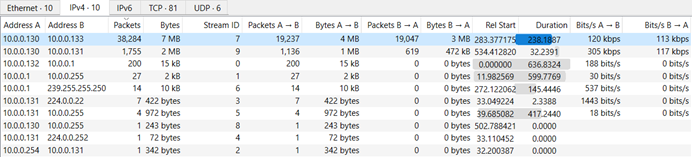

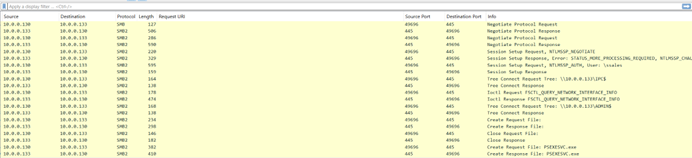

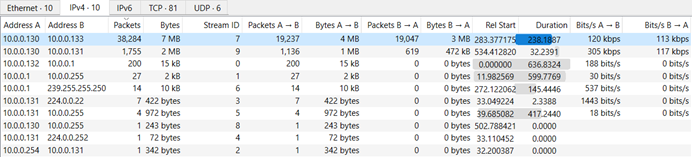

透過 Conversation 頁面可以看到 10.0.0.130 和 10.0.0.133 傳送了大量封包

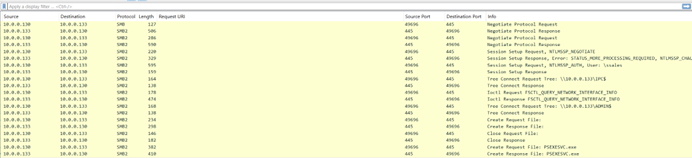

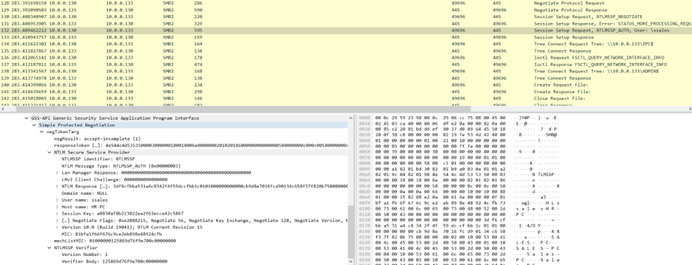

可以看到它們建立了 SMB 連線,隨後 10.0.0.130 向 10.0.0.133 請求了 IPC$ 和 ADMIN$,並建立了名叫 PSEXESVC.exe 的檔案。

什麼是 PSEXESVC.exe?

PsExec 是 Microsoft Sysinternals 套件中的合法管理工具,用於遠端管理電腦。它首先透過 SMB 存取目標的 ADMIN$ 資料夾,接著將 PSEXESVC.EXE 服務執行檔寫到目標電腦中,這個服務會在目標電腦上執行遠端輸入的指令。它最初設計的目的是為了方便管理員遠端管理電腦,但因其強大的遠端執行能力,常被攻擊者用於進行橫向移動。

題目情境說道:入侵偵測系統發出的警報標記了涉及 PsExec 的可疑橫向移動活動,所以可以判斷 10.0.0.130 是攻擊者第一個獲取權限的機器,並且正在進行橫向移動

Ans:10.0.0.130

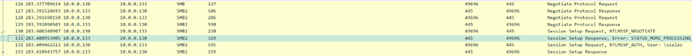

我們從剛剛的分析中可以知道,攻擊者的下一個跳板是 10.0.0.133,要知道它的主機名稱我們可以查看 negotiate 封包,因為在協商階段,主機會交換:主機名稱、帳戶名稱、網域資訊等資訊。

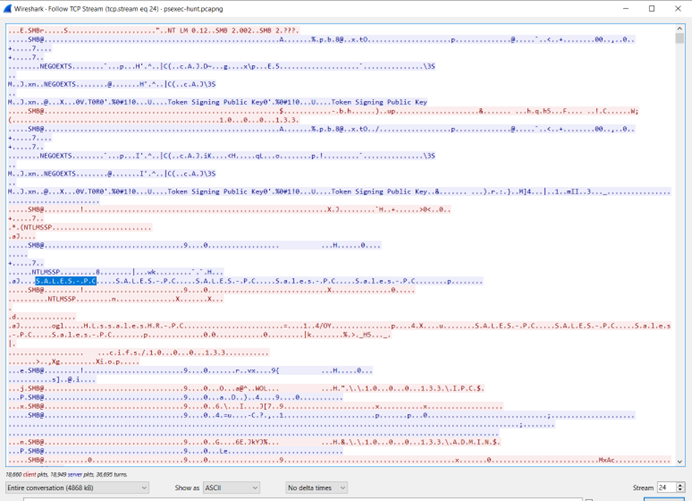

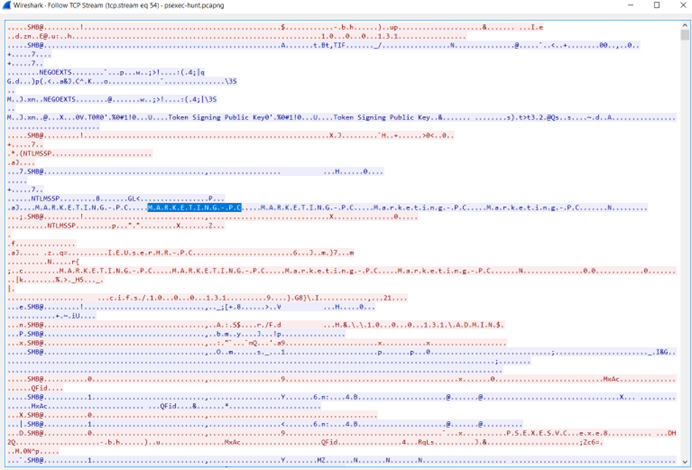

Follow TCP Stream

紅色代表代表發起連線的攻擊者主機,藍色代表代表接受連線並回應的目標主機(跳板),可以看到藍色端回傳了主機名稱 SALE-PC。

Ans:SALE-PC

可以看到 User 為 ssales

Ans:ssales

可以看到 PsExec 將 PSEXESVC.EXE 服務執行檔寫到目標電腦中。

Ans:PSEXESVC.EXE

可以看到它存取 $ADMIN 後安裝 PSEXESVC.EXE。

Ans:$ADMIN

IPC$ 是 Windows 預設的特殊共享資料夾,專門用於程序之間的通訊。它透過 SMB 讓管理員能夠遠端管理系統資源。攻擊者經常利用它來進行橫向移動。

我們可以看到 10.0.0.130 也存取了 IPC$

Ans:IPC$

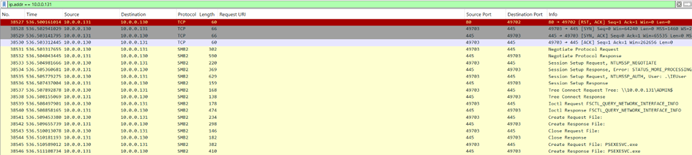

Conversation 頁面可以看到 10.0.0.130 還跟 10.0.0.131 進行了通訊,使用 ip.addr == 10.0.0.131 來篩選 IP 10.0.0.131 的封包。

可以看到攻擊者也用 PsExec 取得了 10.0.0.131 的控制權。

Follow TCP Stream

可以看到為 MARKETING-PC

Ans:MARKETING-PC

今天我們透過 SMB 封包中 IPC$/ADMIN$ 共享和 PSEXESVC.exe找出橫向移動工具並追蹤 PsExec 橫向移動(10.0.0.130→SALE-PC→MARKETING-PC),辨識出受感染的主機,這些技術能幫助我們識別 post-exploitation 手段。

搭配前面學過的 Memory 和 Disk Forensics,我們現在具備了完整的三維鑑識能力,明天開始進入技術總結階段!