除了圖片,封包 (Packet) 也是 Forensics 題目中非常熱門的一環。

在 CTF 裡,我們經常拿到一個 pcap 檔案,需要用工具分析出 flag。

.pcap 檔,逐一檢查封包內容。ip.src == 192.168.1.100 or ip.dst == 192.168.1.100 or ip.addr == 192.168.1.100

!= 表達不等,需要用 not ...==... 或 ! 來表達not tcp.port == 3389 and not ip.addr == 10.135.71.54 and not tcp.port == 80

http.request.method == "HEAD"

http.request.method == "GET"

http.request.method == "POST"

contains 來過濾字串 :

http contains "flag":搜尋 HTTP 協議的封包內容中有出現 "flag" 字樣的tcp contains "login":搜尋 TCP 的 Payload 裡有 "login" 的封包dns.qry.name contains "example.com":DNS 查詢中包含特定域名frame contains "string":搜尋整個封包(不管哪一層)中出現 "string"的封包

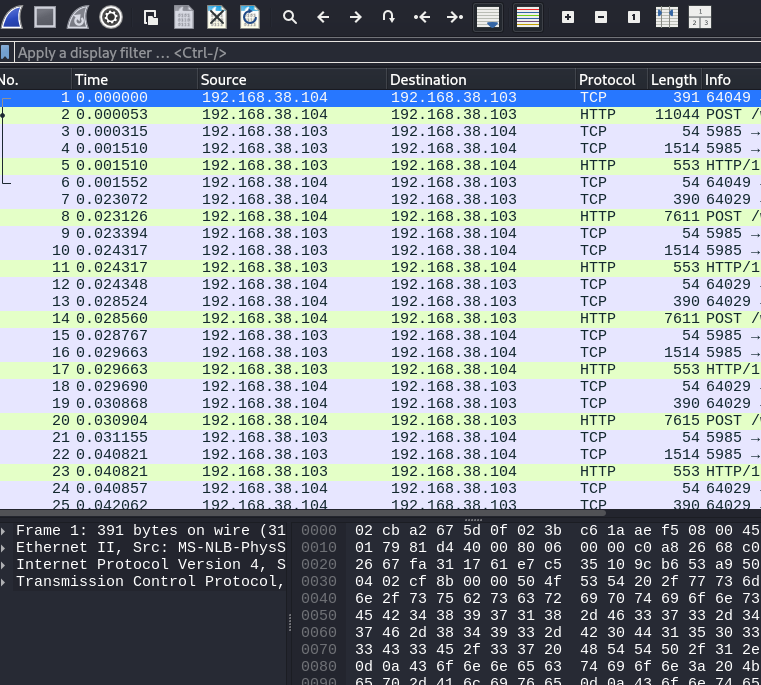

打開後可以看到有很多HTTP跟TCP封包

我們可以選擇任一TCP封包,按右鍵選擇 Follow → TCP Stream

我們可以透過調整右下角的Stream index來查看不同的內容

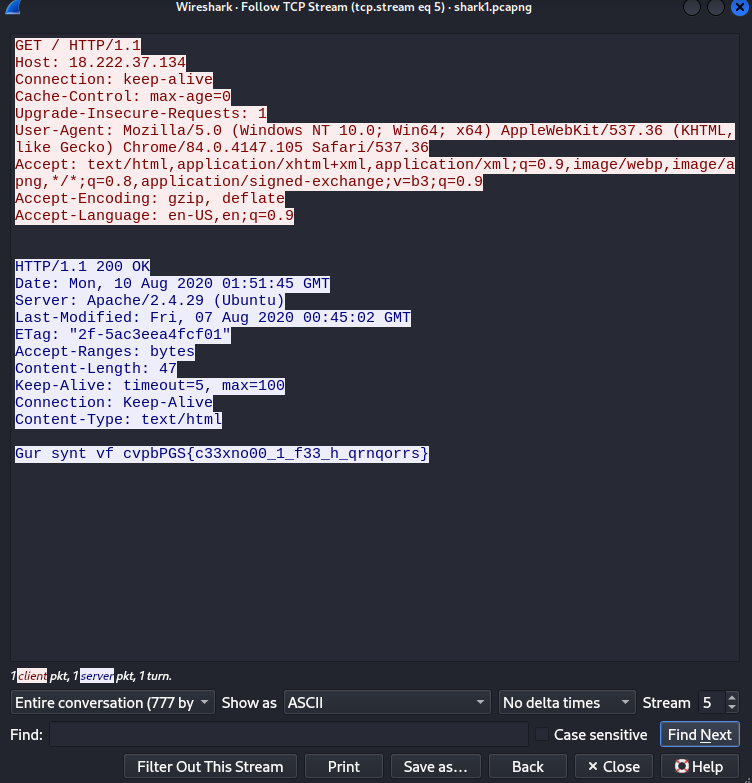

可以發現當我們調到第五個時出現了很像flag了內容!

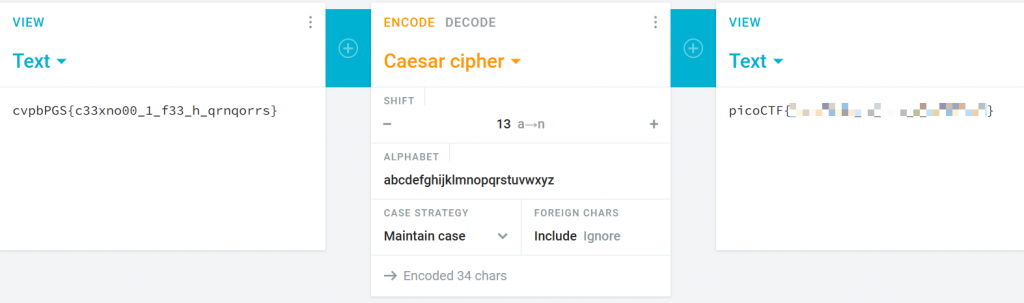

拿去做做看凱薩加密的解密,在key = 13時成功解出正確flag !

以上就是今天wireshark的內容,明天會講關於disk image的分析!

想看更多,歡迎明天再來ㄛ~