終於寫超過一半啦!今天我們要進入web的內容嘍

想必很多人都曾按過鍵盤上的 F12 去修改網頁上的內容吧!

在 CTF 的 Web 題裡,這個動作不只是惡搞網頁文字而已,而是最基礎也最重要的偵查手法。透過開發者工具,你可以看到頁面原始碼、網路請求,甚至發現隱藏在元素裡的提示。

除了 F12,還有一個地方也是新手最常忽略的——robots.txt。

只要在網址後面加上 /robots.txt,就能看到網站寫給搜尋引擎的規則。很多比賽題目會故意把敏感路徑藏在裡面,等著你發現。

所以說,F12 + robots.txt 幾乎就是打開 Web 題的兩把萬用鑰匙。

其實這個按鍵就是瀏覽器的 開發者工具(Developer Tools),對於 CTF 的 Web 題來說,這是最基礎也最常用的武器。

開發者工具可以讓我們直接觀察網站的原始結構、網路請求,甚至是隱藏在頁面裡的提示。

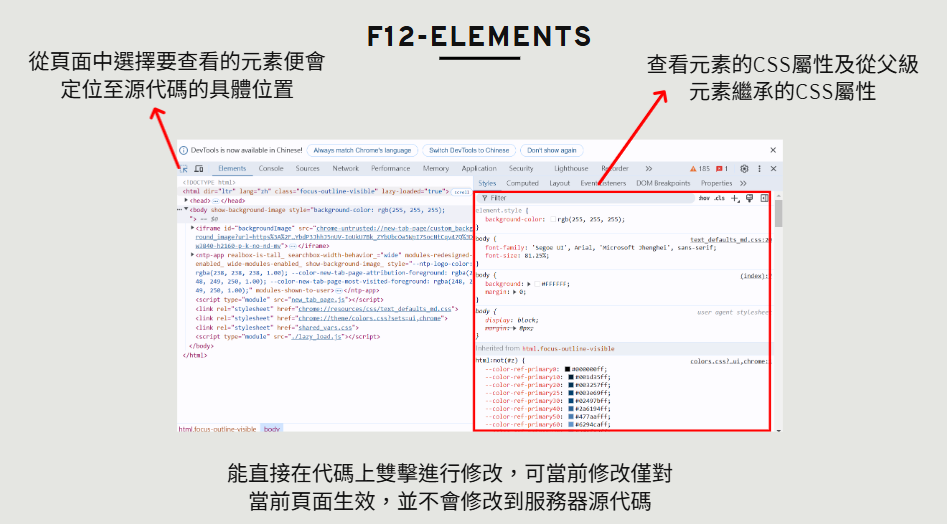

接下來,我們就來看看 F12 裡幾個常見的功能:

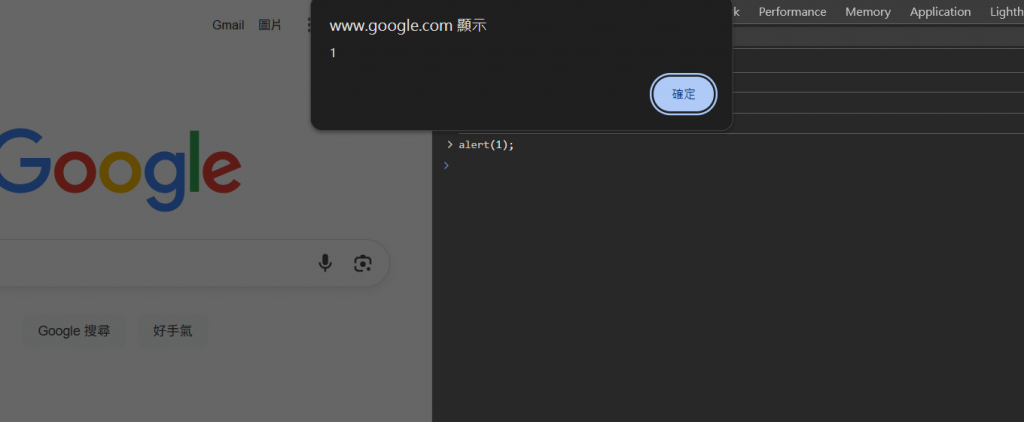

Console可以查看JS對象的及其屬性,通過js訪問當前頁面的所有元素及進行js的任何操作,並且能夠立即執行JS語句

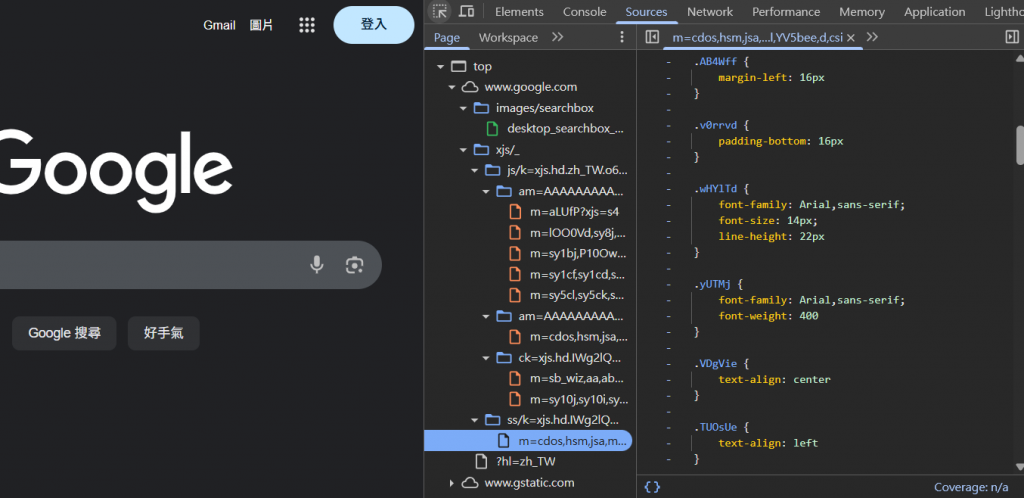

可以查看到當前網頁的所有源文件,在左側中以樹狀結構展示

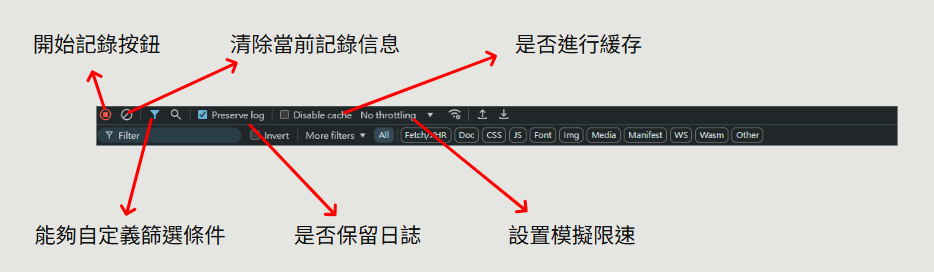

網絡能夠記錄所有請求,並且進行回放,另存為文件進行分析。

以上就是F12最常用到的四個功能,知道後就可以解以下題單啦

只要在網址最後加上 /robots.txt,就能看到一份網站寫給搜尋引擎的「規則書」。

格式大概像這樣:

User-agent: *

Disallow: /admin

Disallow: /backup

這代表搜尋引擎不要抓/admin和/backup,但對我們來說,這些地方反而超可疑。

在 CTF 題目裡,常常會在這些「禁止路徑」底下藏著線索,甚至是直接的 flag

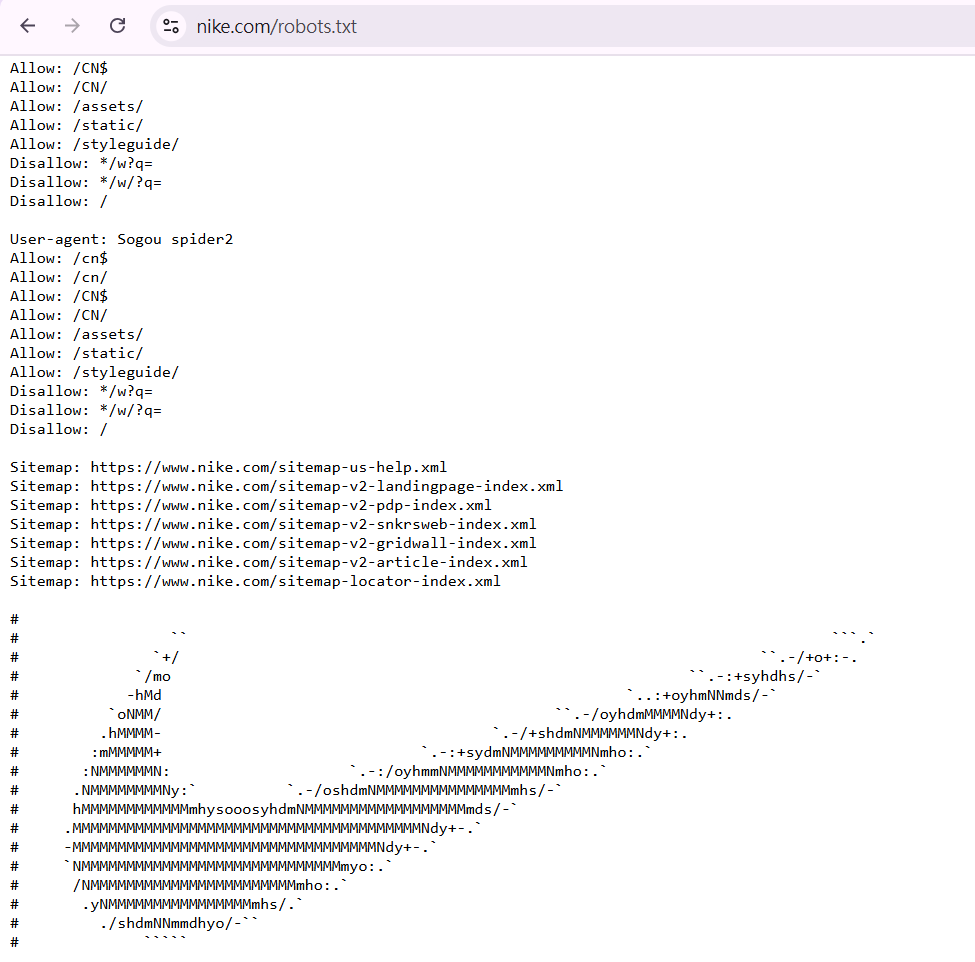

有一些網站也會在robots.txt中加一點彩蛋 : https://www.nike.com/robots.txt

今天我們就來看一題有關robots.txt的題目吧!

打開網頁後裡面只有顯示welcome跟where are the robots?

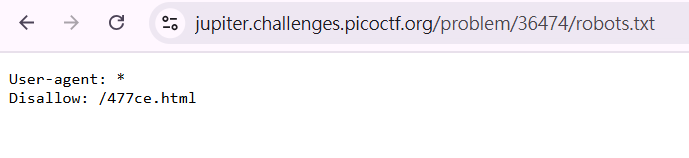

我們在網址後加上/robots.txt 後,可以發現他禁止了/477ce.html,看起來就很可疑

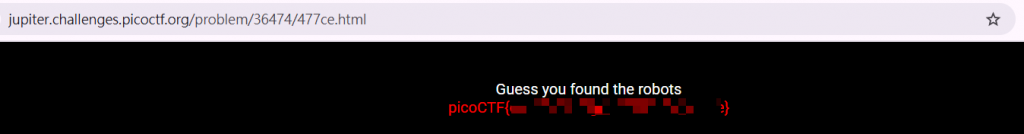

訪問這個路徑後就能直接獲得flag了!

以上就是今天的內容啦

想看更多,記得明天再來喔~