在做 Web 題時,Burp Suite 幾乎是每個人都會打開的工具。

它能攔截與修改瀏覽器發出的 HTTP/HTTPS 請求、重放請求、做自動化掃描,對於找漏洞、驗證假設非常方便。

什麼是 Burp Suite?

常見模組

Proxy(攔截代理)

做什麼:攔截瀏覽器發出的 HTTP/HTTPS 請求和回應,允許你即時檢視與修改再 Forward 給伺服器。

常用場景:

- 修改表單參數 / Cookie / Header 再送出。

- 觀察 API token、session id、CSRF token。

操作:

- 開啟

Proxy → Intercept on,在瀏覽器執行動作會停在 Burp。

- 編輯 Request(例如把

role=user 改成 role=admin),按 Forward

Repeater(手動重放)

做什麼:把單一 HTTP 請求送到 Repeater,手動、反覆修改參數並觀察回應。非常適合探索漏洞與測試 payload。

常用場景:

- 驗證 SQLi / XSS / SSTI / Command Injection payload 是否有效。

- 嘗試逐步構造盲注 payload(觀察 page 行為或錯誤訊息)。

實務操作:

- 在 Proxy 或 HTTP history 找到目標請求 → 右鍵

Send to Repeater。

- 在 Repeater 編輯 Request Body / Headers,按

Send 看回應。

- 比對

Response 的狀態碼、長度、內容、時間(有助判斷盲注)

Intruder(自動化注入/爆破)

做什麼:自動在請求的一或多個位置注入大量 payloads(爆破、模糊測試、字典攻擊)。在 CTF 常用來爆密碼、嘗試大量 payload、找 SQLi/XSS 輸入點。

四種模式

-

Sniper

- 當你只有一個變數位(single position)要測試多個 payload,用 Sniper。常用於測試單參數注入。

-

Battering ram

- 將同一 payload 同步放到所有標記位置,適合測試「多個欄位都需同值」的情境。

-

Pitchfork

- 將多個 payload 列表一一對應到多個位置(listA[i] → pos1, listB[i] → pos2),適合測試像帳號:密碼同時變動的情境。

-

Cluster bomb

- 對多個位置做全組合測試(所有 list 組合),最耗資源但能找出多參數交互漏洞。

基本流程

- 選取欲測試的請求 → Send to Intruder

- 調整位置(用

§ 標記),移除不必要的位置。

- 選 Payloads → 選 payload 列表(wordlist、common-payloads、自訂)

- 選 Options(Threads, grep - match options) → Start Attack

- 觀察結果(Status、Length、Words、Lines)來找出異常回應(可能表示成功)。

ok接下來來看今天的題目吧!

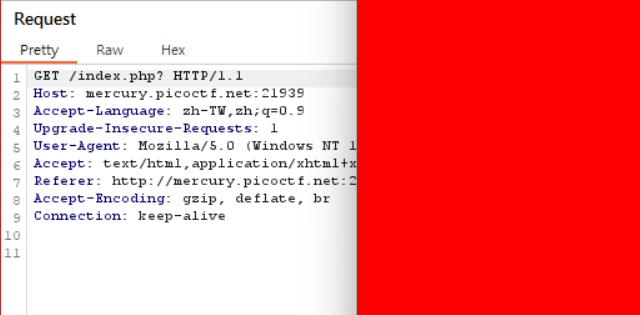

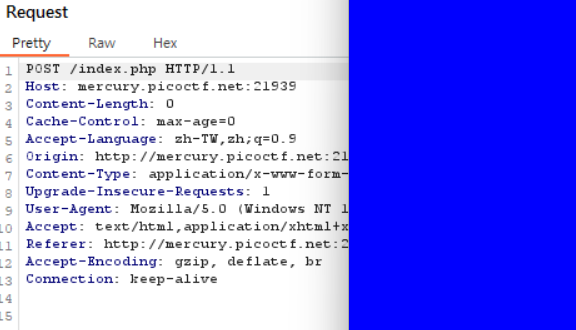

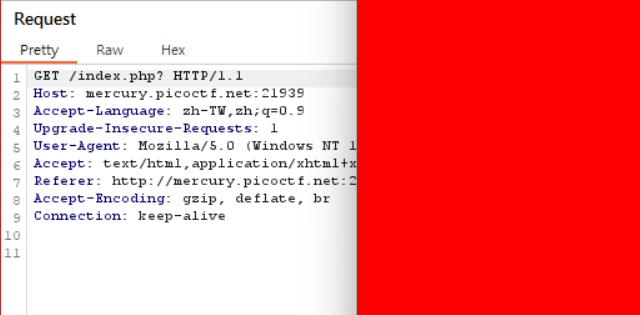

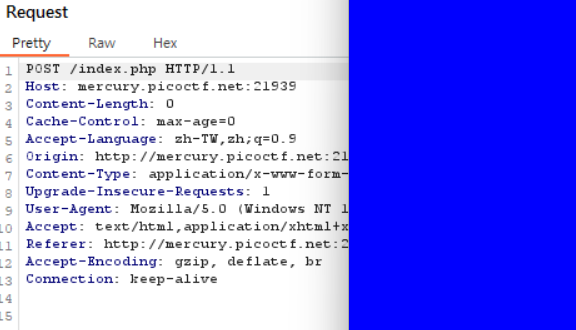

觀察一下可以發現按下RED的method是GET,BLUE的是POST

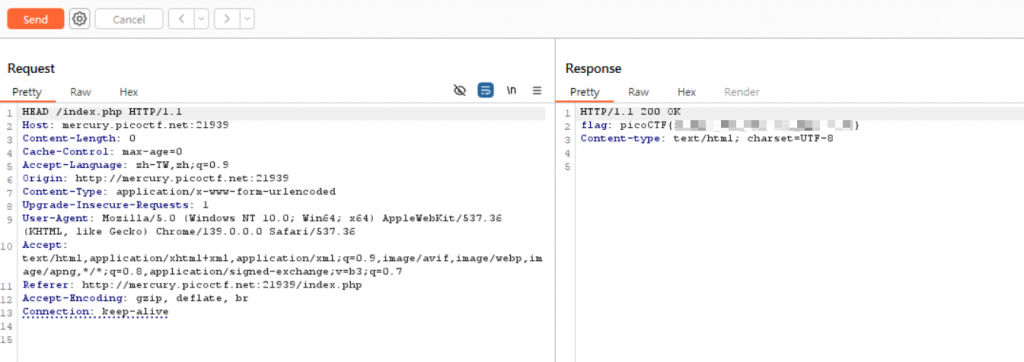

結合題目去看可以猜出是要把HTTP Method改為HEAD

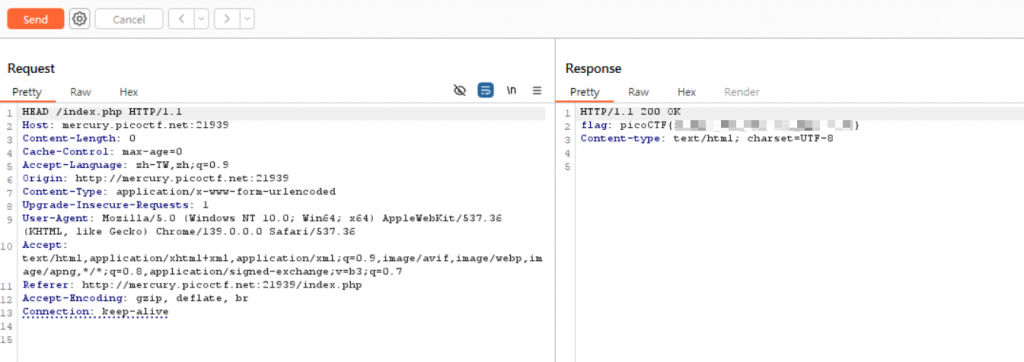

一樣用burp suite攔截後按右鍵選「send to repeater」

然後把POST改成HEAD按send就獲得flag了~

題單

以上就是今天的介紹啦~ 因為我自己也對burp suite沒有到很精熟所以講得很簡單

想看更多,記得明天再來喔~