這是今天的題目

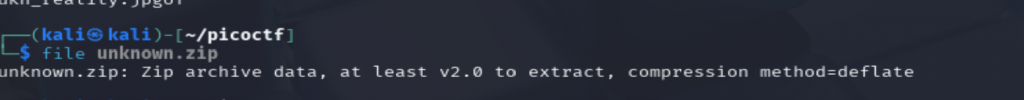

鑑於上次的經驗我習慣先查看檔案的類型

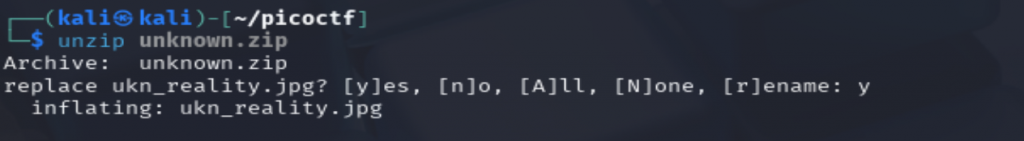

確實是zip那我們給他壓縮

那我們用前幾篇講的方式打開圖像

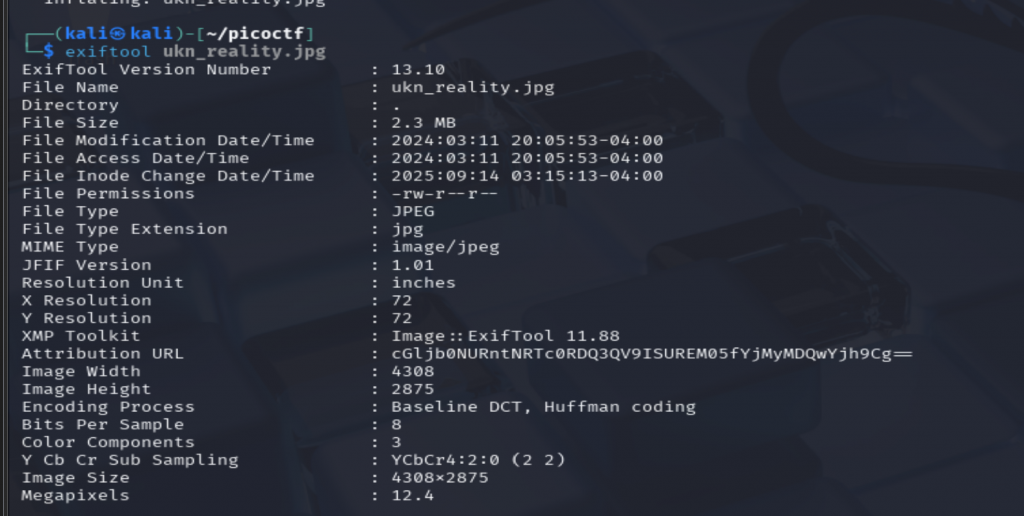

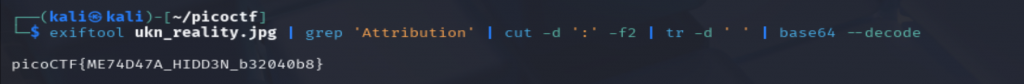

做到這一步還看不太出來甚麼內容,那我們用其他方式來找圖片的內容。這邊我們講一下exitfool這個指令,exiftool 是一個非常好用的工具。他可以查看圖片、音訊、影片等檔案的 metadata。列出圖片的各種屬性,包括解析度、色彩資訊,還可能包含作者、描述、URL 等欄位。這些欄位有時候會被題目設計者用來隱藏flag。

接著我們看到一串可疑的字串,那我們用base64解碼看看。果然,我在一個欄位看到了一串可疑的字串,看起來像是被編碼過的資訊。接著,我使用了base64去decode將它還原,結果就得到了真正的flag。

這題讓我體會到metadata的重要性。表面上看起來只是普通的圖片,但裡面隱藏著資訊,有時候flag就藏在這些地方。學會用exiftool查看完整metadata,可以更有效找到線索,而不是只盯著圖片或副檔名。