一、背景說明

本次參考的文件為《“蚍蜉撼树”——台民进党当局“资通电军”黑客组织网络攻击活动调查报告》,由中國國家電腦病毒應急處理中心發佈。報告指控台灣 APT 組織對中國大陸、香港、澳門進行網路攻擊,揭露攻擊團體名單、目標範圍、攻擊方式及技術能力等。

然而,該報告尚未獲得 國際獨立資安研究機構(如 Atlantic Council、RAND、CSIS 等)之驗證或公開確認。在兩岸關係敏感情境下,其可信度仍有待評估。但其中提及的攻擊工具與技術,仍具參考價值,對於我國資安稽核與防禦檢視而言,可作為補充依據。

二、攻擊工具與技術說明

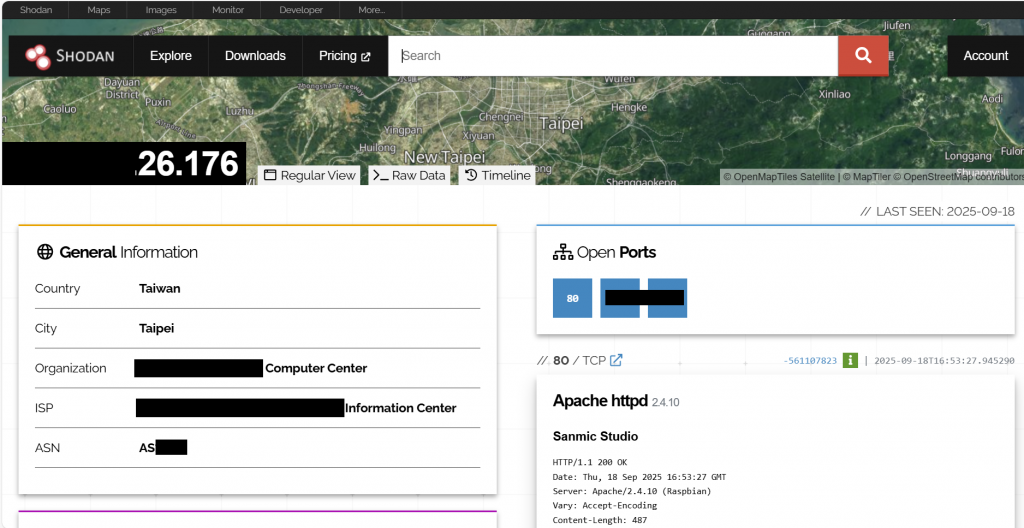

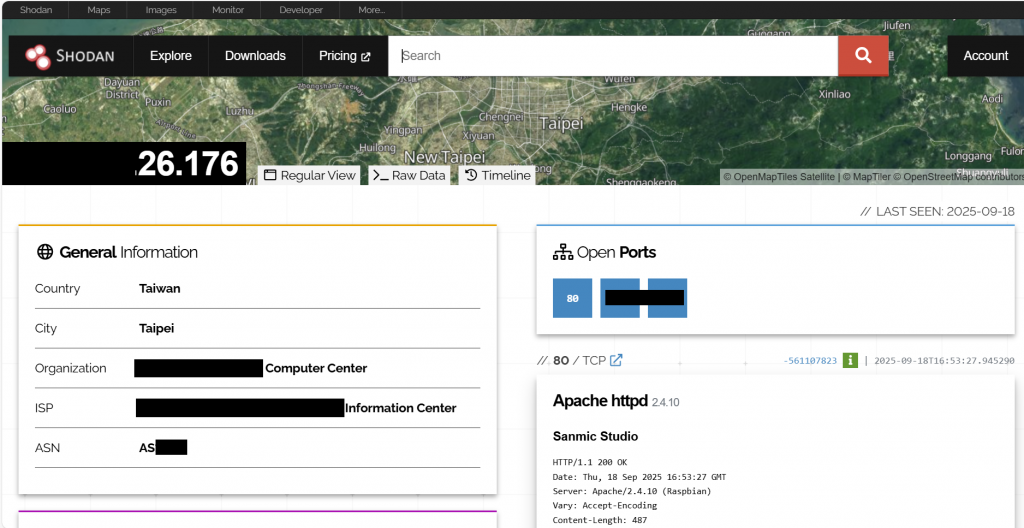

- Shodan

用途/攻擊情境:網路資產測繪(公開服務、版本、開放 port),APT 用來找可被利用的暴露裝置與物聯網攝影機。

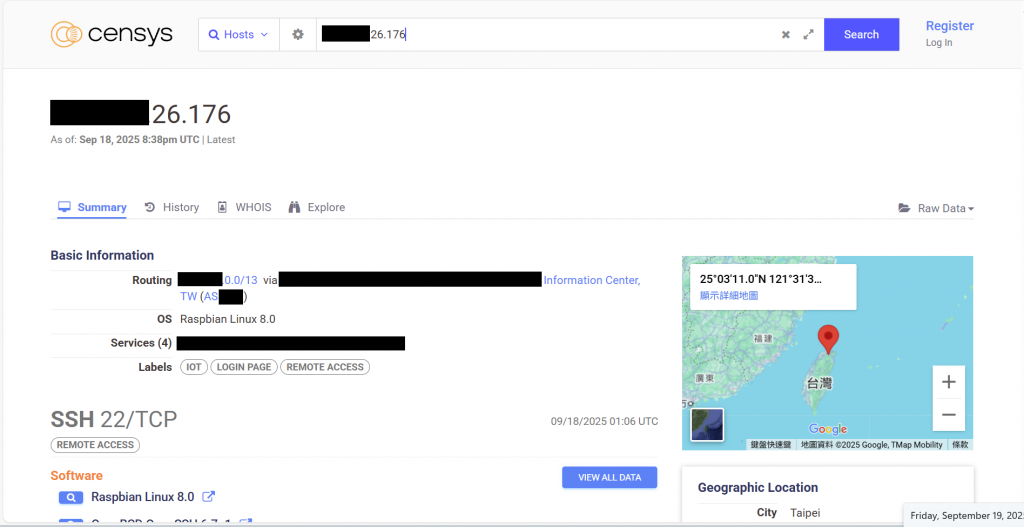

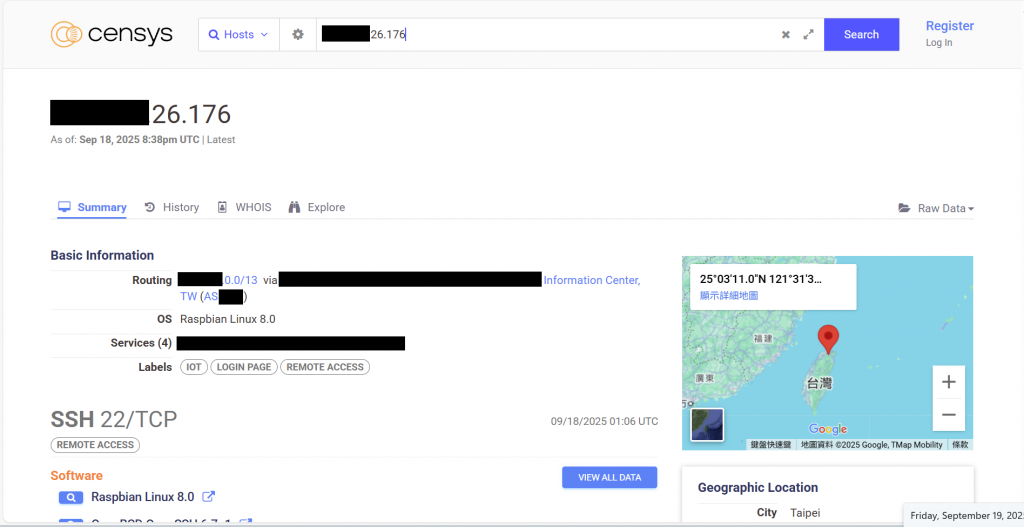

- Censys

用途/攻擊情境:與 Shodan 類似,用於網路資產測繪、版本指紋與 TLS/憑證資料收集。

- 誘餌文件

用途/攻擊情境:針對目標製作的惡意 Word/PDF/RTF/LNK(偽裝成文件)作為釣餌來觸發漏洞或載入後續載荷。報告明確說明誘餌文檔是初始入侵常見手段。

- SEO 投毒

用途/攻擊情境:製作仿冒站並以 SEO 提升能見度,讓使用者透過搜尋結果誤點導向釣魚頁或自動下載惡意載荷。報告描述攻擊者會用 SEO 與第三方連結引導受害者。

- 釣魚郵件

用途/攻擊情境:以時事或目標關注主題當誘餌寄送含惡意附件或連結之郵件(RAR 包含 LNK、RTF),常為初始入侵手法。

- mshta.exe

用途/攻擊情境:Windows 原生工具,用於執行 HTA;在報告中被描述為 LNK→mshta.exe→HTA→下載木馬的常見鏈條(釣魚郵件流程)。

- pwdump8

用途/攻擊情境:本地 NTLM hash 提取工具(報告 Table 1 列為常用憑證提取工具),被上傳到受害主機來偷取帳號雜湊值供後續橫向移動。

- MirrorDump

用途/攻擊情境:針對 LSASS 內存提取,用以抓取明文或雜湊的憑證。

- POSTDump

用途/攻擊情境:同為 LSASS 內存提取工具。

- Procdump64

用途/攻擊情境:微軟官方 Sysinternals 工具,可轉存 process memory,被攻擊者濫用來轉存 LSASS 以提取憑證。

- PPLdump

用途/攻擊情境:專門用來繞過 Protected Process Light(PPL)保護,提取內存資料。

- Fscan

https://fscan.club/#/

用途/攻擊情境:內網主機掃描工具(報告表列為內網掃描工具),攻擊者用於快速映射內網資產與已公開漏洞。

- InstallUtil.exe

用途/攻擊情境:.NET 的安裝程式工具,可被惡意使用來以合法exe執行惡意 .NET 程式以繞過白名單;報告直接舉例 InstallUtil 用於載入 Bypass 類木馬以逃避檢測。

- Cobalt Strike Stager

用途/攻擊情境:由 Cobalt Strike 生成的小體積第一階段 Stager,用於建立初始 C2 聯繫並下載完整 payload(報告多次提到以 Stager 下載第二階段載荷)。

- Metasploit

用途/攻擊情境:攻擊與滲透測試框架,能生成 stager/payload,攻擊者用於漏洞利用或產生後門。報告將 Metasploit 與 Cobalt Strike 一同列為常見生成 payload 的工具。

- QuasarRAT

用途/攻擊情境:開源 .NET 遠控木馬(RAT),具鍵盤記錄、截圖、檔案存取與遠端桌面等功能;報告分析了 QuasarRAT 的樣本並說明會被 stager 下載。

- Ide4dot

用途/攻擊情境:反混淆與反編譯工具,用於還原被混淆的 .NET 程式碼;報告指出使用 ide4dot 對 QuasarRAT 進行解混淆以分析配置。

- Sliver

用途/攻擊情境:開源跨平台 C2 框架(類似 Cobalt Strike),可生成混淆過的木馬、支援多種通訊協議;報告有 Sliver 樣本並描述其載入 Shellcode、AES 解密流程與混淆。

- GotoHTTP

用途/攻擊情境:輕量遠端存取工具,可免安裝透過瀏覽器遠端控制;正當用途亦多,但攻擊者濫用以取得持久遠端存取。報告列為被濫用的遠端桌面工具之一。

- JumpDesktop

用途/攻擊情境:商用遠端桌面軟體,攻擊者同樣可滲透後安裝並遠端控制被害主機(報告列為被濫用工具)。

- 向日葵

用途/攻擊情境:常見第三方遠端控管軟體(中國廠商),被 APT 濫用以遠端操作載具。報告特別點出「向日葵」曾被濫用。

- Poison Ivy

用途/攻擊情境:舊式 RAT,仍被惡意行為者使用於遙控與資料竊取(報告提及此類老牌 RAT)。

- Gh0st

用途/攻擊情境:另一個經典 RAT,被領域攻擊者反覆使用於遠端控制與監視(報告列為被使用的工具)。

- AresRemote

用途/攻擊情境:遠端控制工具(報告列表中被 APT 濫用)。

- XRAT

用途/攻擊情境:遠控木馬,提供遠端桌面與資料竊取功能,列為攻擊者池中常見工具。

稽核觀點下的檢視重點

-

外部資產盤點:使用 Shodan/Censys 驗證公開暴露面

-

郵件安全與社交工程演練:檢查 DMARC、SPF、DKIM、釣魚演練

-

端點防護與白名單管理:是否對 mshta、InstallUtil 等高風險工具設置監控規則

-

特權帳號與憑證防護:檢查 Credential Guard、LSA 保護、最小權限

-

C2 與異常流量監控:APT 流量偵測、Beaconing、DNS/HTTP 分析

-

營運持續與備援:BCP、滲透測試與修補、演練與備援

攻擊鏈 (Cyber Kill Chain) 與稽核對照

下表將 Cyber Kill Chain、攻擊者行為階段 與 教育部資安稽核檢查項目進行對照。

| Kill Chain 階段 |

實務序列 |

工具/技術舉例 |

稽核文件對應 |

| Recon 偵察 |

偵察 |

Shodan、Censys、SEO 投毒 |

外部資產盤點、弱點掃描 |

| Weaponization 武器化 |

初始滲透準備 |

誘餌文件、釣魚郵件 |

郵件安全、社交工程演練 |

| Delivery 投遞 |

初始滲透 |

惡意附件、SEO 投毒網站 |

郵件過濾、APT 偵測 |

| Exploitation 利用 |

初始滲透 |

mshta.exe、InstallUtil |

組態設定檢測、修補驗證 |

| Installation 安裝 |

憑證竊取 / 持久化 |

pwdump8、Procdump、RAT |

帳號管理、最小權限、惡意程式檢測 |

| C2 控制 |

C&C 控制 |

Cobalt Strike、Sliver、遠端桌面軟體 |

APT 流量監控、惡意連線阻擋 |

| Actions 目標行動 |

持久化 / 外洩 |

Fscan 掃描、資料竊取 |

營運持續計畫、核心系統防護評量 |

從稽核的角度來看,這些工具無論是公開的滲透測試框架、遠端控制程式,或是社交工程攻擊手法,對於組織而言,這些不僅僅是攻擊技術,更是稽核須關注的重要面向。稽核的任務不是去複製攻擊手法,而是要把攻擊者的工具與技術轉譯為可驗證的控制項、日誌需求與反制措施。換言之,稽核應聚焦於「行為」而非「名稱」:同一個工具在不同情境下可能為合法運用或惡意濫用,透過程序來源、命令列參數、C&C 特徵、以及與其他攻擊鏈環節的關聯性,才能判定其風險屬性與應採取的控管行動。

一、攻擊面偵察工具:Shodan 與 Censys

Shodan 與 Censys 是公開的網路資產搜尋引擎,攻擊者常用來發現暴露在網路上的服務與弱點。

從稽核角度,這提醒我們應將「外部資產盤點」與「暴露面管理」納入稽核項目。稽核人員可利用這些工具交叉檢視組織對外服務,確認是否存在未經授權的伺服器或未修補的漏洞,並要求管理單位建立持續性的資產清單管理。

二、社交工程與內容投毒:誘餌文件、釣魚郵件與 SEO 投毒

誘餌文件與釣魚郵件是最典型的社交工程手段,而 SEO 投毒則透過搜尋引擎優化技術引導使用者誤入惡意網站。

稽核應特別檢視組織是否具備有效的郵件安全閘道、防釣魚演練制度,以及是否配置了 DMARC、SPF 與 DKIM 等郵件驗證機制。同時,稽核也應檢查網站完整性監控與品牌關鍵字監控是否落實,避免使用者因搜尋結果而遭受攻擊。

三、系統工具的濫用(Living-off-the-Land Binaries)

mshta.exe 與 InstallUtil.exe 是 Windows 系統中的合法執行檔,但攻擊者能濫用其特性來繞過安全防護。

從稽核角度,這涉及「端點偵測與應用白名單」的落實。稽核人員應檢查組織是否對這些高風險的內建工具建立監控規則,要求維運團隊對其使用情境進行限制與審核。

四、憑證與記憶體傾印 (dump) 工具

pwdump8、MirrorDump、POSTDump、Procdump64、PPLdump 等工具被廣泛用於竊取憑證與敏感記憶體內容。稽核面向在於「特權帳號的管理」與「憑證防護」。

稽核應檢查:

- 是否啟用 Windows Credential Guard 或 LSA 保護;

- 是否限制具有 SeDebugPrivilege 權限的帳號;

- 是否能透過 EDR 偵測並阻止傾印行為。

這些措施不僅是防護需求,也是合規性要求的重要部分。

五、滲透測試框架與 C&C 工具

Cobalt Strike、Metasploit 與 Sliver 是常見的紅隊滲透測試框架,但也常被駭客濫用。

稽核應聚焦於「C&C 通訊偵測」與「異常流量監控」。審查組織是否具備檢測週期性心跳 (Beaconing)、異常 DNS 查詢與長連線的能力,以及是否定期進行紅隊演練來驗證偵測與回應機制。

六、遠端控制與 RAT(Remote Access Trojan)

QuasarRAT、Poison Ivy、Gh0st、AresRemote、XRAT,以及商用工具如 GotoHTTP、JumpDesktop、向日葵,均屬於遠端存取工具。這類工具的風險在於可被用於持久控制與資料竊取。

稽核角度應檢查:

- 是否存在未經授權的遠端桌面軟體;

- 是否有強制 MFA 與來源 IP 限制;

- 是否建立「使用遠端工具之白名單」。

- 同時,應透過稽核追蹤遠端登入日誌,辨識可疑的存取模式。

七、分析與逆向工具

Ide4dot 作為 .NET 反混淆工具,本身不是惡意軟體,但如果出現在非分析環境中,則可能代表惡意程式作者或內部人員的濫用。

稽核應關注樣本分析環境的隔離與出入控管,確保逆向分析僅於授權平台進行,並建立完整的審計紀錄。

結語

綜合上述工具,能看出攻擊者的手法涵蓋了「偵察 → 初始滲透 → 憑證竊取 → C&C 控制 → 持久化」完整稜程。稽核部門在檢視安全機制時,應將這些工具與行為轉化成具體的稽核檢查點:

- 資產管理:定期以 Shodan/Censys 驗證外部資產盤點。

- 郵件防護與教育:檢視釣魚演練、郵件安全機制與使用者教育。

- 端點偵測:確認對 mshta、InstallUtil、procdump 等工具的即時偵測是否生效。

- 憑證防護:審核特權帳號使用與憑證防護配置。

- 網路監控:檢查是否能辨識 C&C 、 Beaconing 流量與 RAT 控制活動。

- 第三方的工具控管:建立遠端控制工具白名單與存取紀錄。

- 演練與持續改進:將紅隊演練與藍隊檢測結果納入稽核追蹤。

這些工具本身不是威脅,真正的風險在於組織是否有能力偵測、管控與追蹤它們的使用。稽核不應著眼於制度與合規條文,而是要落實到實際的工具監控與事件回應能力。將攻擊鏈上的每一環節轉化為稽核檢查點,才能提升組織的防禦深度與韌性。