在上篇 DAY8 雲端基礎章-建立 AWS 帳號、設定 MFA 與預算通知 中,我們介紹了如何建立帳號、MFA 設定還有預算通知。

本篇我們要來實際啟動「台北區域 (ap-east-2)」以及建立本系列需要的 IAM Group、User。

由於台北區域非預設啟用區域,所以我們要自行啟用此區域,以下為操作步驟:

首先先恭喜一下台灣,終於在 2025/06/06 正式啟用,雖然上面有很多服務可能還沒支援,但我打算直接使用台北區域來建立本系列文章。

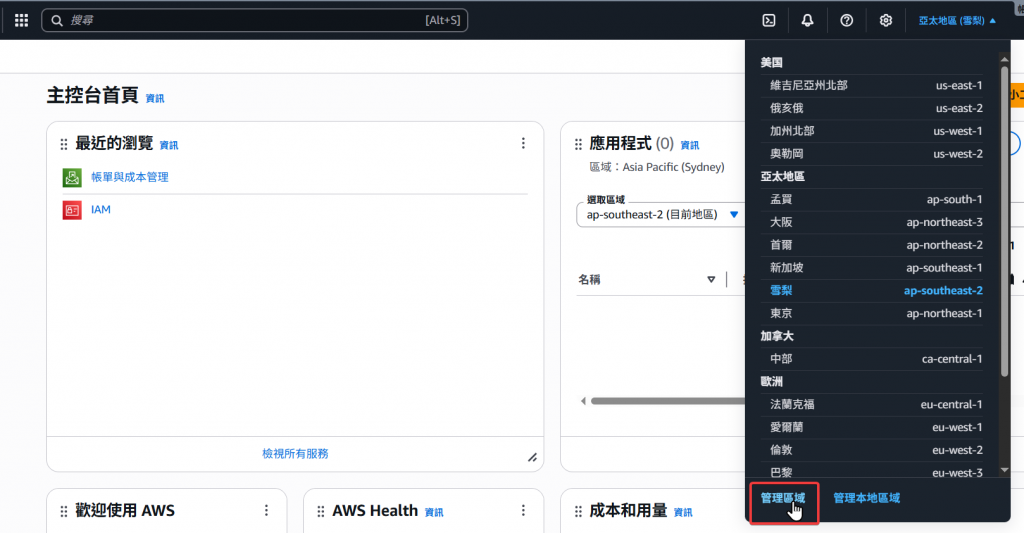

Step1:點選區域,選擇「管理區域」

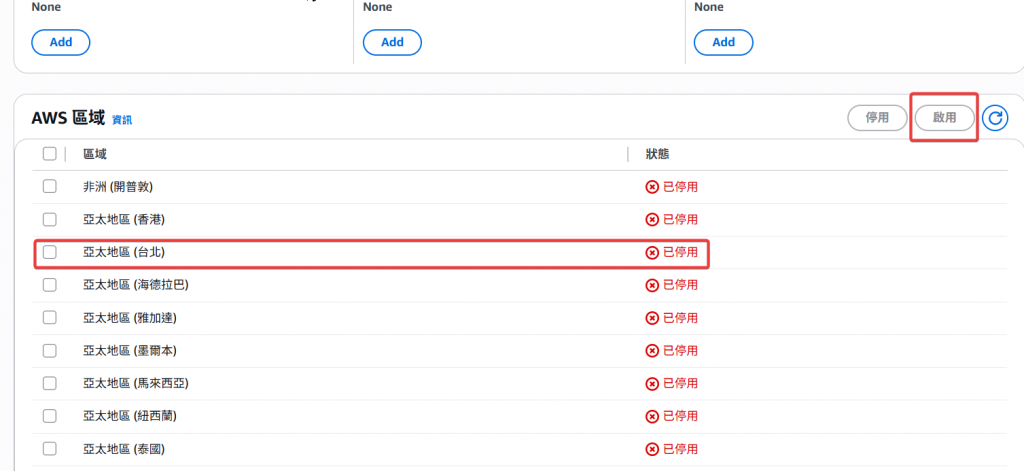

Step2:往下拉找到「台北區域」勾選後選擇「啟用」

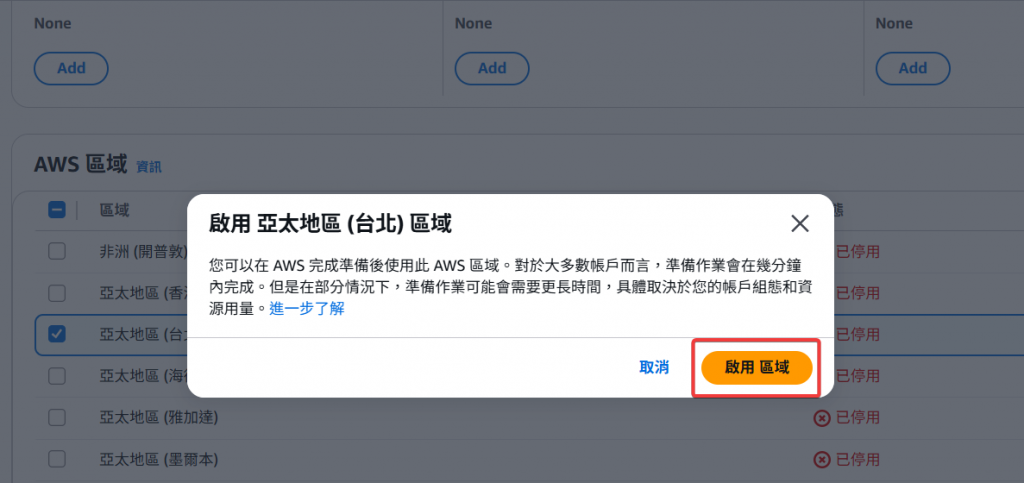

Step3:跳出視窗後,選擇「啟用」

Step4:需等待數分鐘後,才會於區域選單位置顯示「台北區域」即完成啟用

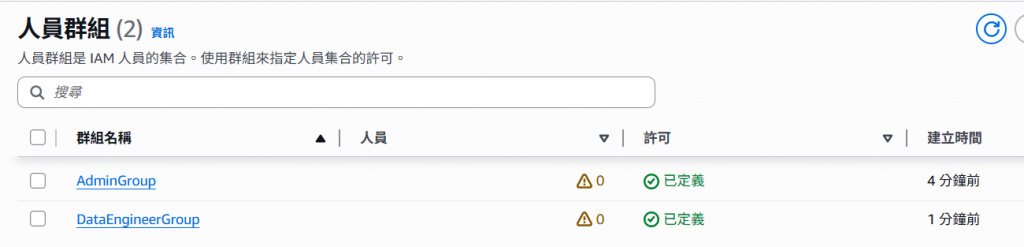

根據我們的系列文章,我需要建立兩個 Group 分別是:

AdminGroup 避免使用 Root 帳號,故需要建立一個 Admin 的 Group。DataEngineerGroup 其餘的操作將使用 DE 的 Group 根據需求逐步新增權限。Step1:命名 AdminGroup

Step2:選擇 Policy 政策:AdministratorAccess

請特別注意此權限為管理員權限,是非常大的權限,需特別注意帳號的管控

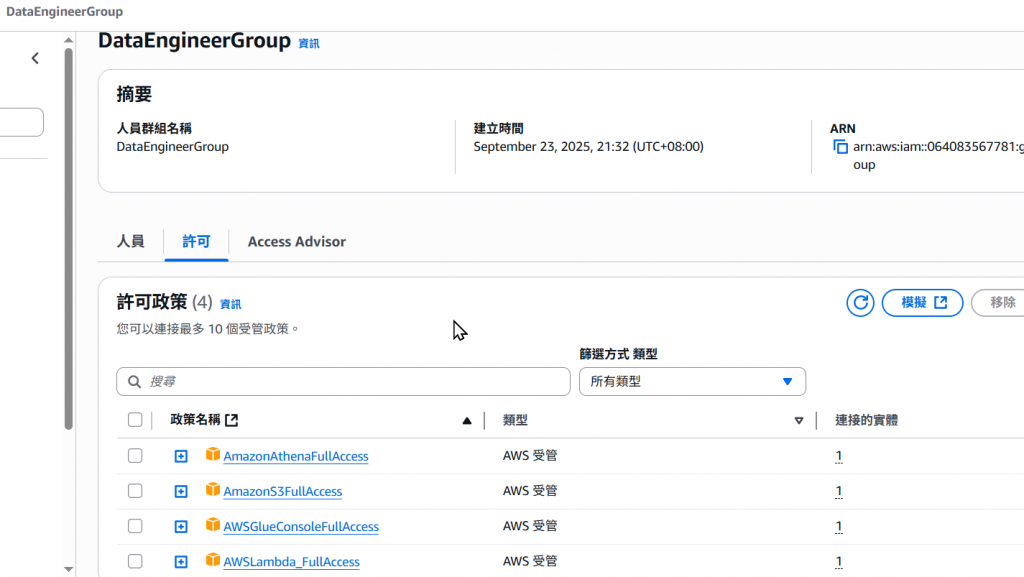

Step3:建立 DataEngineerGroup,並選擇 Policy

暫時先設定以下權限,若後續有需求再額外新增即可

Step4:已完成建立兩個 IAM Group 以及附加 Policy

建好 IAM Group 後,我們要來建立 IAM User,並將 User 放入 Group 中繼承 Group 的 Policy

本次我們將建立兩個 User:

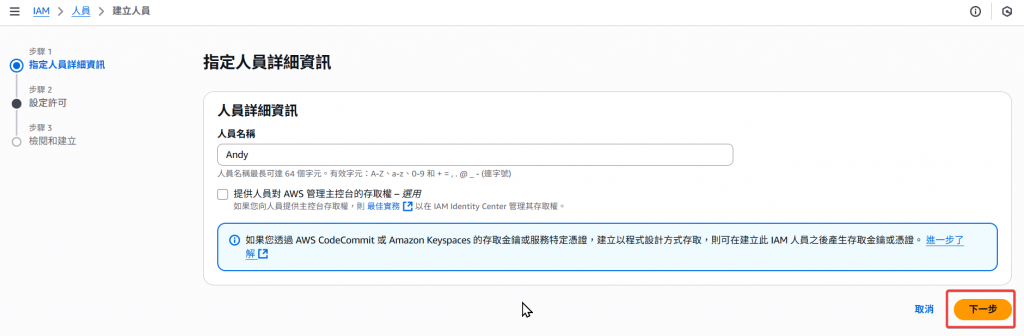

Joe 將新增至 AdminGroup 作為 Admin 管理帳號Andy 將新增至 DataEngineerGroup 作為本系列後續應用的執行者

Step1:首先來新增 User

Step2:將人員命名為 Andy

Step3:選擇 DataEngineerGroup

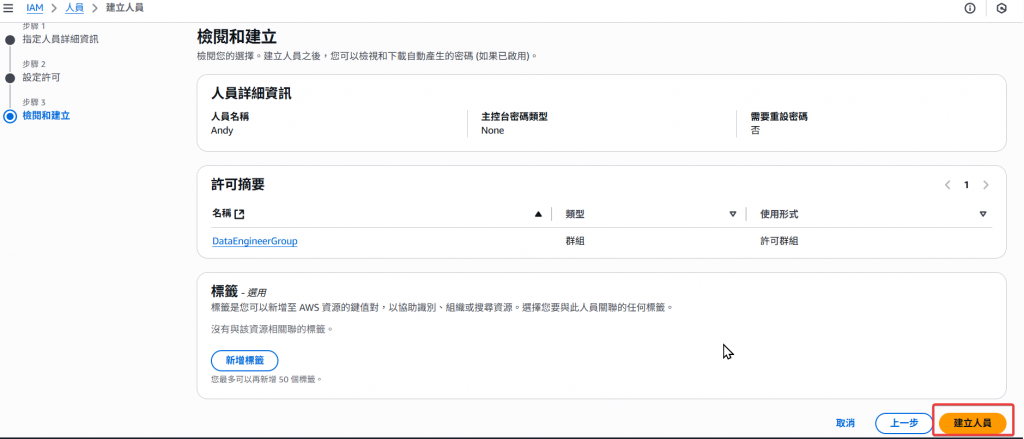

Step4:確認 Andy 的設定內容是否有誤,若無誤即點選「建立」

Step5:接著以同樣的步驟建立 Joe,並選擇 AdminGroup

Step6:回到 IAM User 確認已建立兩個 User 並都有掛載 Group

Step7:接著我們要來啟用 Andy 的「主控制台存取」權限,才可以登入此 User

Step8:選擇自動產生密碼,並勾選下次登入時必須建立新的密碼

Step9:得到主控台登入 URL 和登入密碼,請先自行做記錄

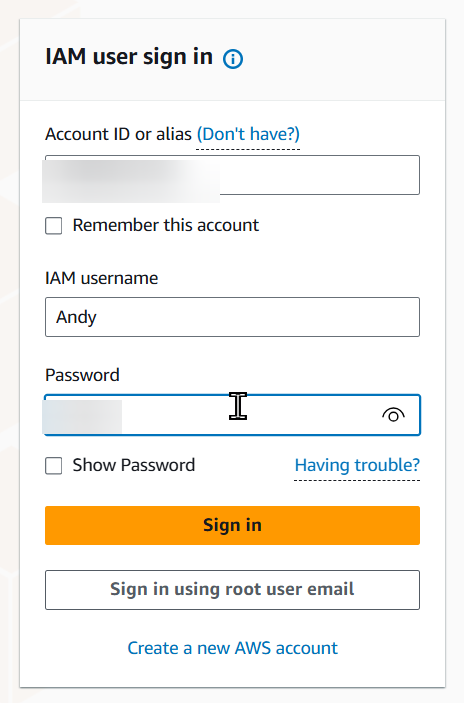

Step10:開啟新的分頁,貼上剛剛得到的主控台登入 URL,即會跳到新的 AWS 登入頁面,AWS 會自動幫忙我們把 ID 貼上,接著輸入 IAM Name 和主控台登入密碼,然後登入

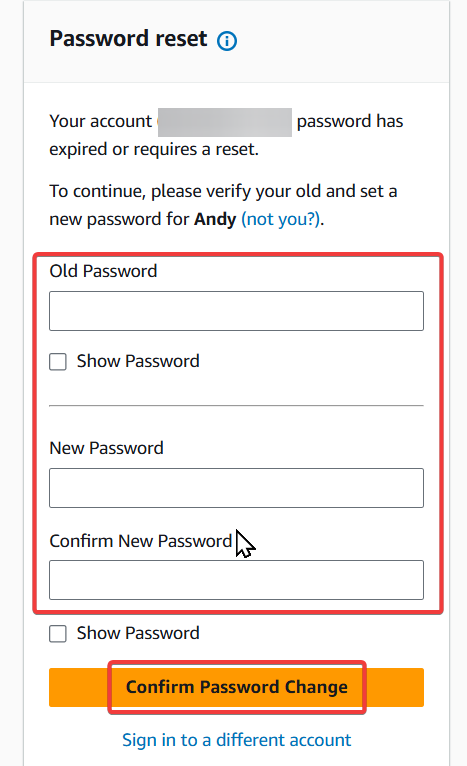

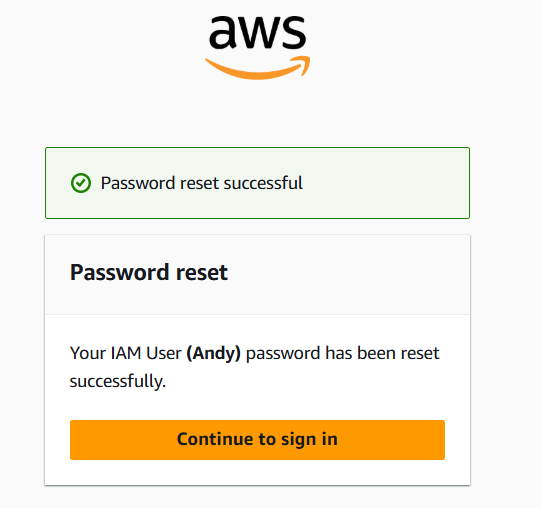

Step11:登入後會被要求建立新的密碼,請先輸入舊密碼,然後再輸入兩次新的密碼

Step12:接著即會顯示完成更新密碼,然後就可以重新使用新的密碼來登入該 User

到這邊即完成了 IAM User 的建立與登入,接著我們來確認剛剛的服務權限是否有正常生效

再前面的步驟中,我們有針對 DataEngineerGroup 給予幾個 Policy,讓我們來實測一下是否由成功

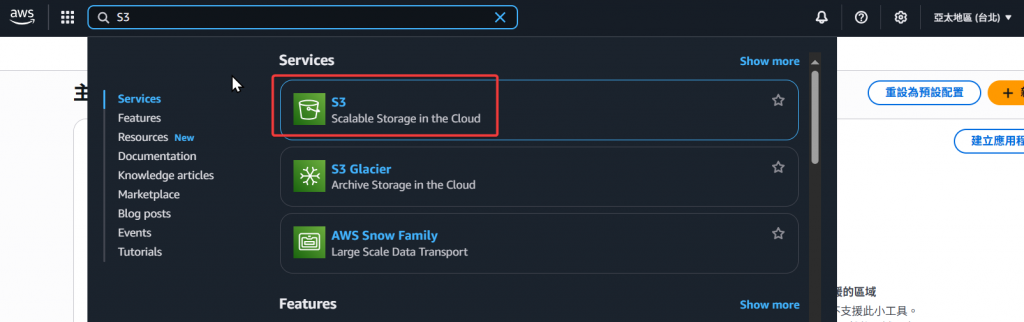

Step1:於左上角的搜尋方框中輸入「S3」,會跳出一個 S3 Service

Step2:點選後,即會跳出 S3 Service 的頁面,視窗的功能皆有正常顯示,並可以任意做點擊,代表該 Policy 是有正常運作的

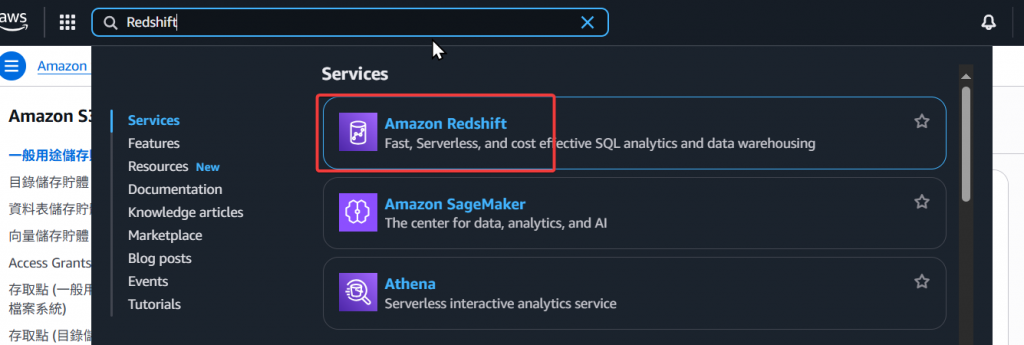

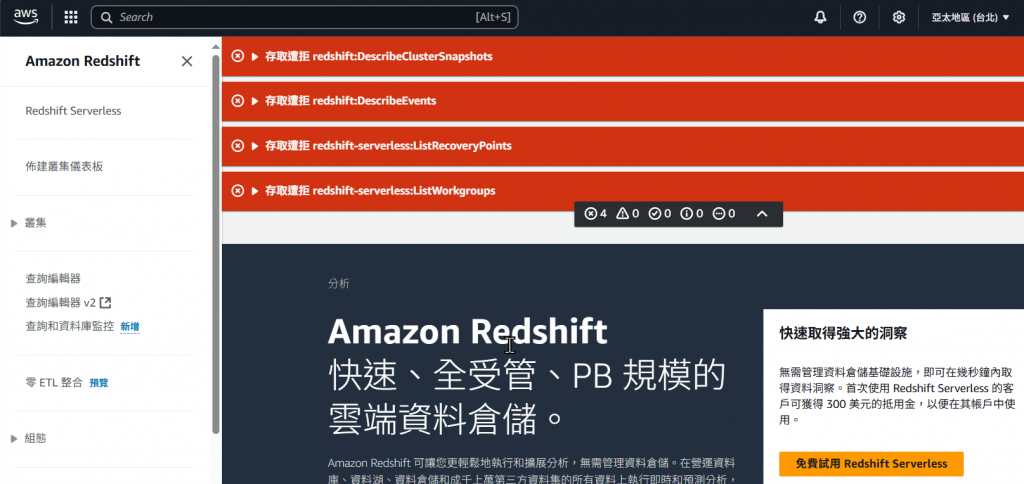

Step3:接著我們來看一下若沒有附加 Policy 的 Service 會如何顯示,我們一樣透過上方的搜尋方框,搜尋 「Redshift」服務

Step4:點選 Redshift 服務後,會跳出多個通知,即告知我們該 IAM User 是沒有權限來操作此服務的,且實際也無法針對該 Service 來進行建立的動作

透過以上的驗證,我們可以了解,若無 Policy 的 IAM User 是無法針對該 Service 進行操作的

透過 IAM Group 我們可以將 Policy 做一個群組式的管控,並再把 IAM User 加入該群組中繼承群組的 Policy,透過這種方式,可以更有組織性的來進行權限的管控。

記得將 IAM User 也根據 Day8 的文章內容來啟用 MFA,增加安全性。

下篇我們將進入 「DAY10 雲端基礎章-VPC 基礎概念篇」,介紹 AWS 如何透過 VPC 來建立一個安全的虛擬網路。

[1] 亞馬遜宣布AWS基礎設施區域(Region)在台灣正式啟用