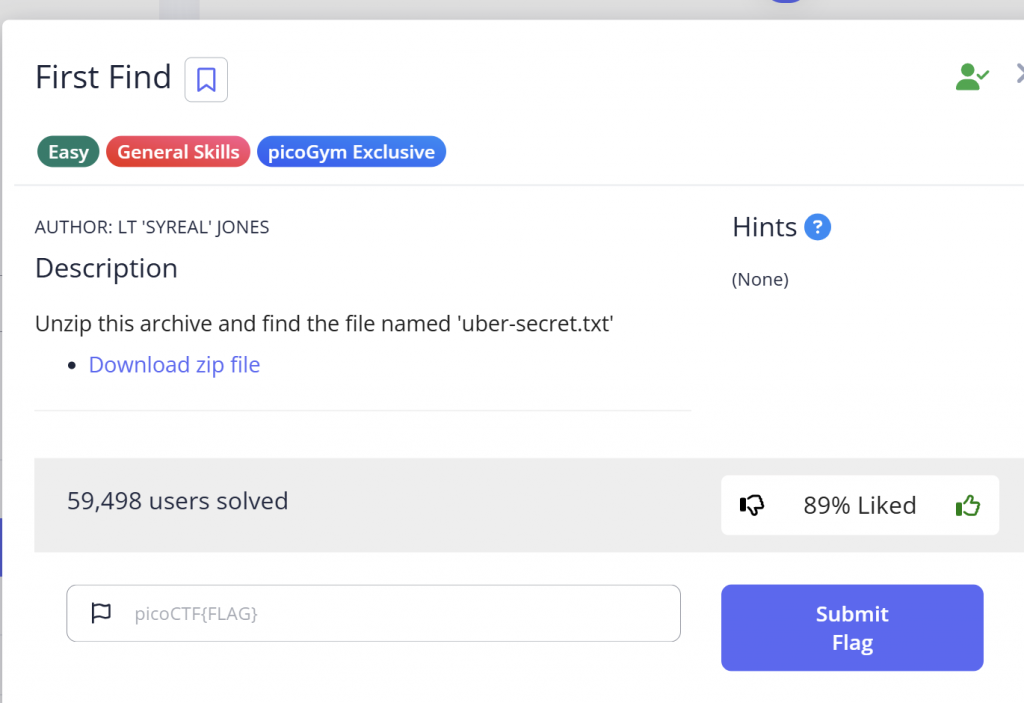

來看看今天的題目

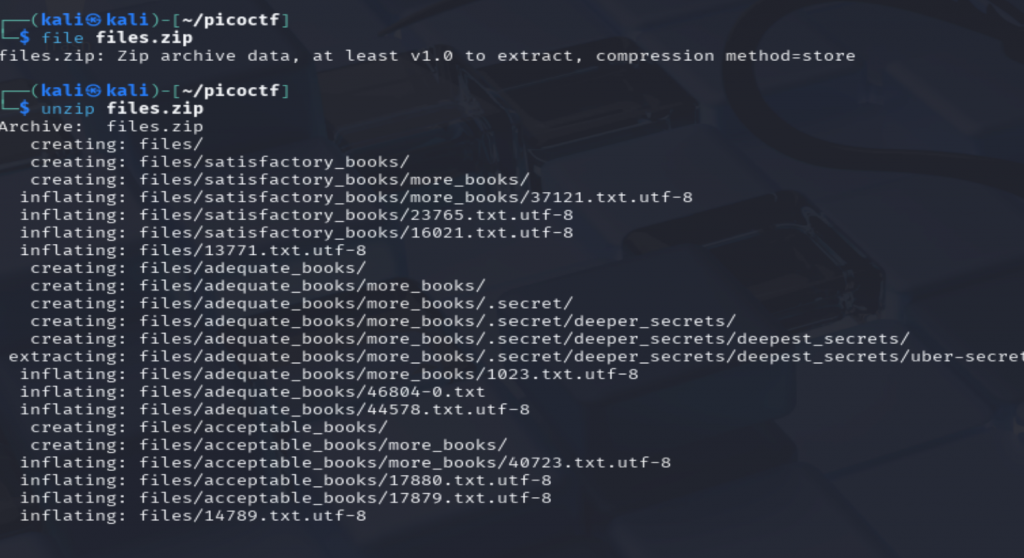

流程一樣先查看他的檔案型態,不依賴副檔名。確認是zip後,我們進行解壓縮。

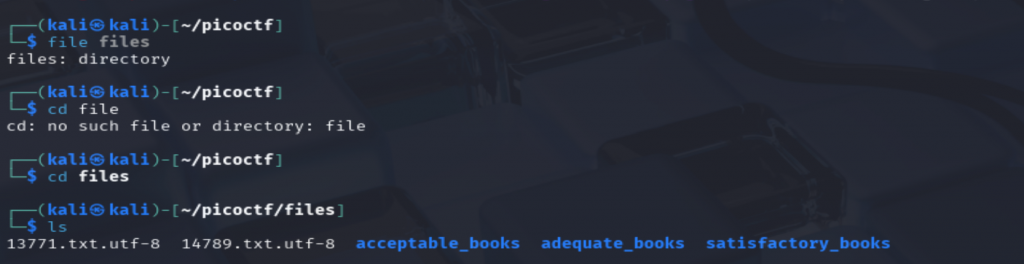

接著查看壓縮後的檔案類型,發現是資料夾我們cd進去。

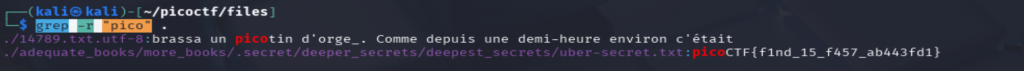

發現裡面有幾個檔案,於是我們直接用

grep -r "pico"

去嘗試找flag,就找到答案啦。

心得:

這題的流程其實不算複雜,但仍然提醒了我一件很重要的觀念:不能只相信副檔名。我一開始先用 file 指令確認檔案型態,雖然名稱上看不出來,但實際檔案是 zip 壓縮檔。這也算是資安題目常見的小陷阱,如果只用副檔名判斷,很可能會被誤導。接著將 zip 解壓縮後,出現了一個資料夾,我進去檢查後看到裡面有數個檔案,這時候就面臨一個常見問題:到底答案藏在哪裡?

過往如果逐一打開檔案查看會花上不少時間,所以我直接選擇用grep -r去遞迴搜尋特定關鍵字。因為picoCTF的題目幾乎都是以picoCTF{開頭,所以搜尋pico就能快速找到flag。這個技巧很簡單,但在CTF解題流程中非常實用,尤其面對一堆檔案時,能大幅減少人工檢查的時間。

整體來說,這題考驗的是對基本Linux指令的熟悉程度,從file確認型態、unzip解壓縮到grep搜尋,都屬於非常基本但非常重要的基礎操作。這次練習讓我再一次體會到工具組合使用的威力,只要善用幾個簡單的指令,就能快速找到答案,未來遇到類似情況我也能更有效率地處理。