在經過多場教育訓練後,Jerry突然接到顧問的電話,說是有要事提醒。

聽業務說你最近地端開始也加入了DDoS的防護機制對嗎?

Jerry回覆,對阿!有ISP的流量清洗還有地端的防護設備,天啊!快忙翻了~~

顧問聽完後,立即跟Jerry約了時間要說明哪些事項要注意。

擋IP vs 擋請求內容

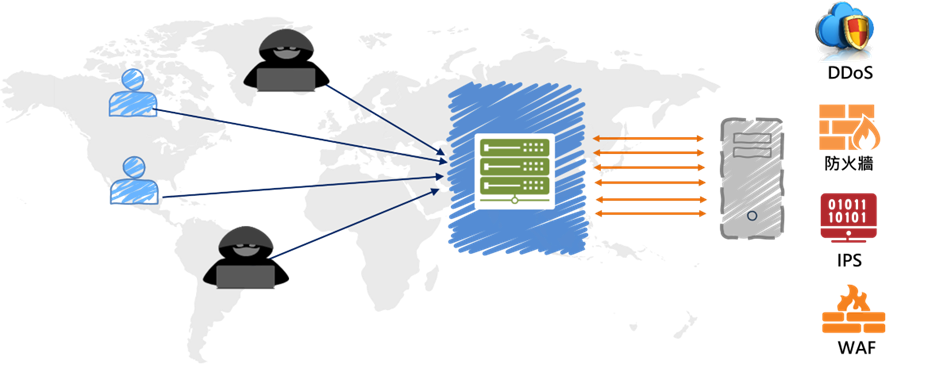

不同的資安設備可以檢測的深度,以及提供的阻擋防護方式皆有不同。

有的只能依據IP進行開放或阻擋,有的可以依據請求的內容判斷是否有惡意後,只阻擋請求。

阻擋的能力可以粗分為第三/四層以及第七層,當依據分析與辨識能力不同,提供阻擋的對象也不同。

為何要特別指出這些差異,在於現今網路企業上網或是電信網路都會大量進行NAT的動作,一個Public IP可能背後是一群人。

而CDN Reverse Proxy的架構從地端網路設備看來,所有的請求來源都會是CDN主機IP,所以阻擋的方式是採IP還是請求內容,就會直接影響到服務。

顧問舉了個例子,若把IP跟請求內容比喻成一個快遞人員送來了包裹時,你的門口警衛會依據你所佈署的檢查設備,以及查核要求來確保是否該放行。

例如某公司的快遞人員只要出示證件就放行,或是包裹透過X光機檢查,確認沒有爆炸物再放行。

此時,如果今天來的是一台貨車時,如果只是為了一個不好的包裹攔下整台車,其他正常的包裹就無法送達了。

CDN Reverse Proxy架構所轉導的請求流量中,有正常也有異常的。如果地端設備因為檢測到異常進行阻擋,但阻擋的是CDN主機時,其他位於這個CDN主機上的正常請求就GG了!!

因此,在佈署縱深防護的資安防護設備時,應該明確的知道,每個設備能夠提供的檢測深度能力為何,並依據可執行的阻擋動作確認是否會導致影響CDN運作。

DDoS防護設備或ISP流量清洗 配置重點

由於大多的DDoS防護產品或ISP清洗流量服務,並未導入憑證以解開加密流量。因此,只能依據來源發送請求的頻率,來初步進行過濾。

而CDN Reverse Proxy架構代理請求的特性,對於這類設備或服務來說,只能看到CDN主機非常頻繁向地端主機發送請求,所以通常會把CDN主機的來源IP進行白名單放行。

你也許會想,設定為白名單後不就不能防護了? 這也是為何要在CDN加購資安防護模組的關係,後面的的訓練課程再跟你說明。

Jerry好奇的問到,CDN的來源IP去哪看?多久更新一次呢?

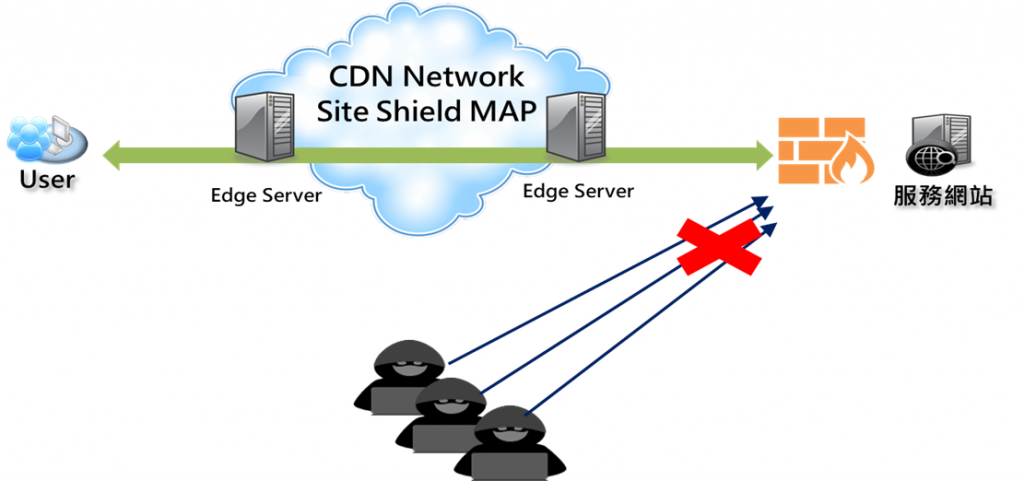

顧問回覆到,這個機制在Akamai稱之為Site Shield 。

簡單的說就是,會依據資訊中心主機的地理位置,配置一個 IP 子網路範圍的對映地圖。所有要通往服務端的請求,都要通過這些對映地圖上的主機,以卻確保來自使用者端請求,透過CDN網路提供的 IP CIDR 範圍清單可路由至資訊中心主機。

這個機制有以下有優點:

-隱藏原始IP 位址: Site Shield 會移除您的後端伺服器與網際網路之間的直接連線,讓攻擊者無法直接找到並攻擊您的origin server。

-集中管理流量: 所有對您網站的請求都必須先經過Akamai 的全球網路,在那裡進行流量偵測與安全防護。

-防火牆整合: 您可以使用此IP 位址清單來設定防火牆,確保只有來自Akamai 平台的授權IP 才能成功連線。該清單的IP位址變更時,會由Akamai 提供並發送通知。

防火牆 配置重點

將取得的Site Shield IP清單配置於防火牆中進行開放,其餘連線都要阻擋。

特別提醒!!有些古老服務可能會走固定IP進行存取的,要適情況於上線初期開放,再透過業務面溝通進行調整喔

IPS 配置重點

若設備內建規則與偵測存取頻率有關,就必需要針對Site Shield IP進行白名單開放。

Jerry問到,如果這個設備解密了,假如是IPS看的懂的攻擊例如NMAP掃描,那設了白名單不就看不到了嗎?

顧問點頭的回答說,我們到了資安防護模組設定那段來討論這件事,這件事分為2段:

WAF 配置重點

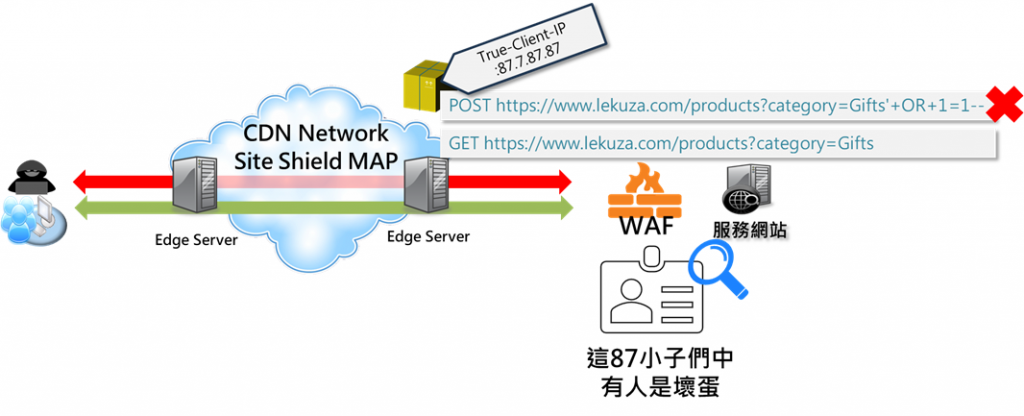

WAF本身為了檢測HTTP流量,勢必會解開加密流量,因此一定會看到完整的請求包含IP。

但是,如果並未在HTTP標頭配置真實IP資訊,就還是只會依據能解讀到來源IP進行阻擋,因此就還是會把CDN主機的IP阻擋導致服務異常。

所以,在WAF的設備中針對服務的Profile,務必將HTTP標頭的名稱加入,以利WAF設備進行辨識。

此時,顧問提醒著Jerry這些資訊,要加到檢查清單中喔,別忘了!!

突然接到主管電話的Jerry,點著頭快步離開了會議室,聰明的讀者應該可以猜想到,後面會發生什麼事了!!!