⚠️ 注意:本文範例已對真實 IP/MAC/掃描結果做去識別化處理。所有實作僅限在您擁有或被授權的設備或測試環境中執行。未經授權的掃描與入侵可能觸法。

昨天跟大家介紹到 Nmap 諸神之眼的功能以及它能做到什麼事情,接下來就用我家的環境來和大家解釋一下,怎麼樣可以掃描到家中不同裝置,蒐集相關的訊息。

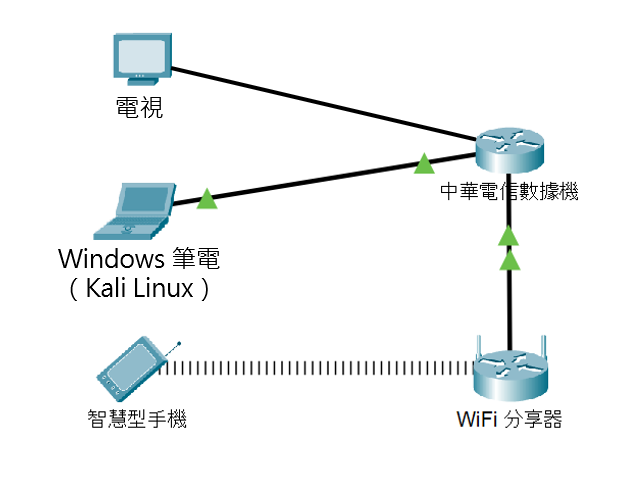

我家目前的布局像這樣

那我們其實可以透過 Kali Linux 掃描看看家裡的裝置有哪些?以及它開放的 Port 是什麼?

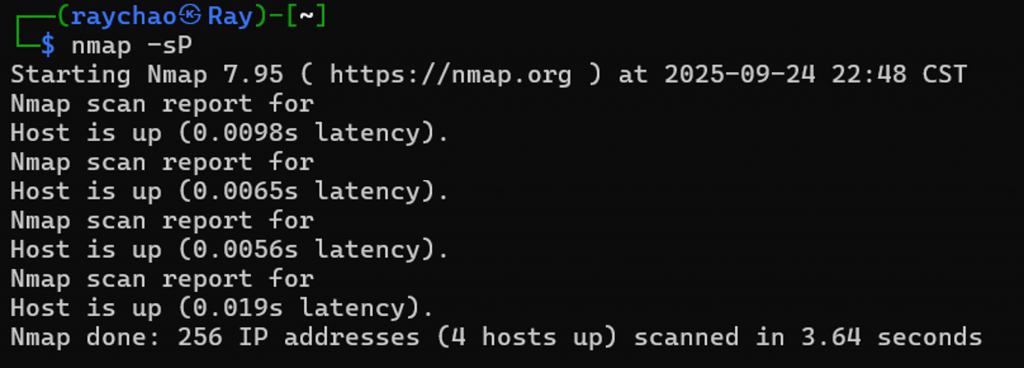

nmap -sP 198.51.100.0/24

# 看你家數據機的分配 IPv4 來下指令

# -sP 列表內網裝置

以我家的環境來說:

之所以會掃描不到自己 Windows 的原因是因為 WSL 透過 NAT 轉換過網路位址,所以掃不到很正常,因為已經被帶入 vEthernet 的虛擬 IPv4 位址了。你可以在 Kali Linux 用 ip neigh 來觀察是不是 Windows IPv4 被轉換。

這邊教大家怎麼解讀這些資訊,如果說你是在自己家中的內網測試,那完全不用擔心,就大膽的掃瞄,大膽的驗證。同時打開家裡所有的電器,去電器的設定查看網路 IP 位址,通常都會直接顯示給大家看它是什麼。

又或者你可以使用 WireShark 的 OUI 工具 把掃描到的裝置 MAC Address 輸入前三組,就可以知道它的名字,這時候上網 Google 一下就可以百分之百確定它是對應哪個 IPv4 囉!

如剛才的例子你就可以照以下步驟找到裝置是什麼:

arp -a

01-00-51

如果看到製造公司還不知道這是哪台裝置怎麼辦?這應該不用我說明了吧,大家都很會使用 Google 或 AI 工具,稍微查一下或問一下就能得到答案了。

找到內網中連接的裝置後,接下來就是要找出漏洞了,還記得我們前面有提到的 port 有四種狀態嗎?

| STATE | 意思 | 說明 |

|---|---|---|

| open | 開放 | Port 有服務在聆聽並回應,表示這個 port 正在提供服務(例如 HTTP、SSH、RTSP)。這通常是攻擊者的目標,但對管理員來說是要注意是否真的需要開放。 |

| closed | 關閉 | Port 可達到(有回應),但沒有任何服務在聆聽。代表目標主機存活,但該 port 沒啟用服務。 |

| filtered | 被過濾 | Nmap 探測封包未能確認該 port 狀態,通常是被防火牆、ACL 或封包過濾設備擋掉。這種情況下 Nmap 不知道 port 是否開著。 |

| unfiltered | 未過濾 | Port 可以被存取,但 Nmap 無法判斷它是 open 還是 closed。通常需要搭配進一步掃描。 |

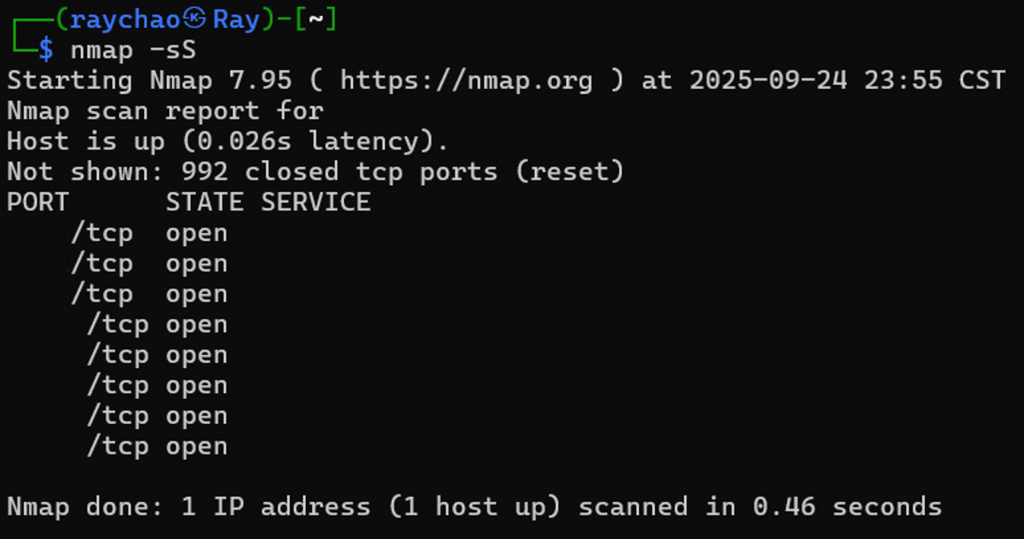

所以你可以輸入指令

nmap -sS 198.51.100.102

# 找一個你想要找漏洞的裝置,比方說:電視

這邊你可以看到我家電視開了好多個連接阜,這些開放的 port 代表有服務在對外提供功能,如果服務存在已知漏洞或比較弱的密碼,則有被利用的風險。正確作法是:先辨識服務與版本,再測試漏洞,或回報/修補設備。

【刑法第36章妨礙電腦使用罪】

寫這個法條不是要嚇唬大家,而是要讓大家知道自己在做什麼,為什麼而做。千萬記得要在自己家中環境做測試,不要因為好奇心跑去星巴克連 WiFi 然後掃描!!!

⚠️ 注意:本文範例已對真實 IP/MAC/掃描結果做去識別化處理。所有實作僅限在您擁有或被授權的設備或測試環境中執行。未經授權的掃描與入侵可能觸法。

Nmap 官方網站指令說明

ChatGPT 翻譯與說明

Google 搜尋公司資料與公司服務