昨天不小心寫一個太爽,塞了好多內容,真是抱歉,希望大家能正常消化。

順便分享一下在 Steam 上面的遊戲,叫做「Hacknet」。它是一款身臨其境,基於 Terminal 設計的駭客模擬器。它有一個主線故事和支線故事,你可以從遊戲中體驗到我們前面 Linux 帶到的基礎指令,而且最特別的是你下的指令還真的可以在遊戲中正常操作!

我自己就是玩了這款遊戲才感受到駭客世界帶給我的樂趣哈哈!而且現在剛好特價,只要 28 塊台幣就能購買,優惠只到 9 月 30 日截止,所以心動不如馬上行動吧!

今天我們只要做一件事情,就是專心把 Nmap 工具安裝到自己的 Kali Linux 就好了。首先,要來介紹一下什麼是「Nmap 諸神之眼」!

Nmap 是一款用來掃描電腦 IP 位址、開放的連接阜、連接阜使用的服務、防火牆繞道的強大工具!一般來說,對資安工程師來說是一個很好的網路管理工具,但對於駭客,以及有心懷不軌的人來說卻是一個神不知鬼不覺抄掉你電腦的武器。

為什麼它叫做「諸神之眼」?因為它就像是站在上帝視角一樣,可以窺探所有電腦與網路世界的眼睛。我覺得它的 LOGO 設計的就很棒!

sudo apt install nmap

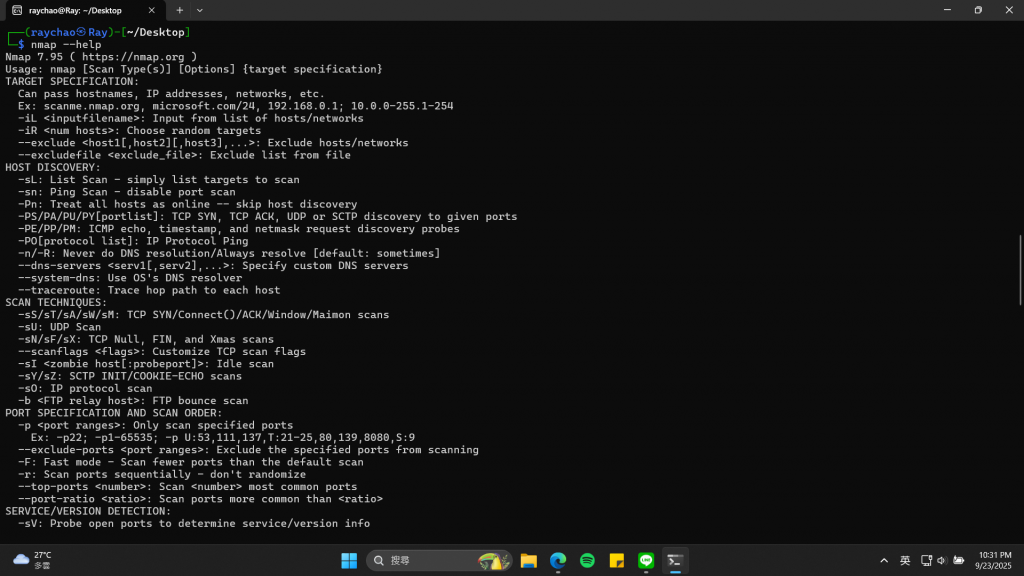

Y。nmap --version 檢查版本。nmap --help

裡面真的有超多工具,我們接下來一個一個介紹!

Nmap 最核心的功能就是 掃描 (scan),而掃描又分成很多種類,依照使用的協定、方法不同,可以獲得不同層次的資訊。下面我們就來簡單介紹一下會用到的幾個指令!

| 指令 | 作用說明 | 範例 |

|---|---|---|

nmap <IP> |

掃描指定主機的常見 Port(快速預設掃描) | nmap 198.51.100.23 |

nmap -sP <network> |

區網主機發現(哪台是活的) | nmap -sP 198.51.100.0/24 |

nmap -p <ports> <IP> |

掃描指定的 Port(可指定範圍或多個 port) | nmap -p 22,80,443 198.51.100.23 |

nmap -sS <IP> |

SYN(半開)掃描,速度快且偵測力強 | nmap -sS 198.51.100.23 |

nmap -sU <IP> |

掃描 UDP Port(較慢,用於 DNS/其他 UDP 服務) | nmap -sU 198.51.100.23 |

nmap -sV <IP> |

偵測開啟 Port 的服務與版本 | nmap -sV 198.51.100.23 |

nmap -O <IP> |

嘗試判斷對方作業系統(OS fingerprinting) | nmap -O 198.51.100.23 |

nmap -A <IP> |

綜合偵測(等同 -sV -O + NSE 腳本等進階檢測) |

nmap -A 198.51.100.23 |

nmap -Pn <IP> |

跳過主機發現,直接掃描(對被防火牆過濾的主機用) | nmap -Pn 198.51.100.23 |

nmap -oN output.txt <IP> |

將掃描結果輸出到檔案(方便保存/分析) | nmap -oN result.txt 198.51.100.23 |

這邊我就不秀截圖給大家,怕有心人士侵入我的電腦,那我就沒辦法分享這個好用的工具給大家了QQ。你可以嘗試自己掃看看 Windows 的 IPv4,因為中華電信的數據機還會提供 NAT 為大家做保護!

除非真的有人想要掃描你家的數據機位址,那就有可能進入你的電腦囉!請大家不要輕易的把自己家裡的網路位址分享給其他人,這是很危險的行為!

如果你在掃描過後出現以下幾個內容,看不懂很正常!我們就來介紹一下這個內容是什麼意思,這會是你踏入 Nmap 世界的第一步!

Host is up:表示目標主機處於線上狀態,就很像你打電話給朋友,對方聽到電話接通,表示對方正在線上的意思。MAC Address:網路介面卡的實體位址,它就像身分證字號,每張網卡都有自己獨一無二的編碼,通常只會在同一個區域網路下才會被掃瞄到。Not shown: 998 filtered tcp ports (no-response):這是掃描最重要的部分之一,它顯示幕標主機的防火牆和安全規則。預設情況下 Nmap 會去掃描電腦預設前 1000 個常用的連接阜,包括:21、22、23、25、80、443、445、3306、5432。而 no-resopnse 代表 Nmap 在掃描這些連接阜的時候沒有收到任何回覆,也就是電腦沒有開這個服務的意思。PORT:連接阜STATE:目前狀態,包括:open(開啟)、closed(關閉)、filtered(掃描後沒有回應)、unfiltered(可以掃描但 Nmap 無法判斷是 open 還是 closed)Running (JUST GUESSING):Nmap 經過激進掃描後猜測這個電腦可能的作業系統是什麼,所以後面還會有一個百分比。OS CPE:代表精確的電腦作業系統,省去你猜測的時間。Aggressive OS guesses:根據不同的猜測方法所得出的作業系統可能性,後面會再加上一個百分比,通常最高的就是那個就是電腦作業系統了。Network Distance:代表你從 Linux 掃描 Windows 的時候,中間經過了幾個 router 數量,也就是跳了幾台機器,所以叫「跳數(Hops)」。TRACEROUTE:顯示你掃描到目標所經過的具體路徑,會列出每個 router 的 IP 位址。oft:全名 Open File Transfer,代表 FTP port 21 允許任何人不用帳號密碼就能登入,這是很嚴重的隱患!cpe:全名 Common Platform Enumeration,除了作業系統之外,也會列出連接阜運行的服務是什麼,像是 Apache HTTP Server 2.4.41 之類的。Nmap 維基百科

Nmap 官方網站(裡面有超級多詳細的介紹和解釋)

Kali Linux Nmap 說明

shengyu 的 Github 網站教學