說了這麼多紅藍隊,其實也是測試資安的一大環節,雖然大家可能都有非常厲害的技術但在管理流程也是絕對少不了的!!!今天最後來總結一下各個資安/風險管理吧!!!

來源:https://www.coretronic.com/csr/information-risk

好的,這就為您整理資安管理中涉及的各類風險。

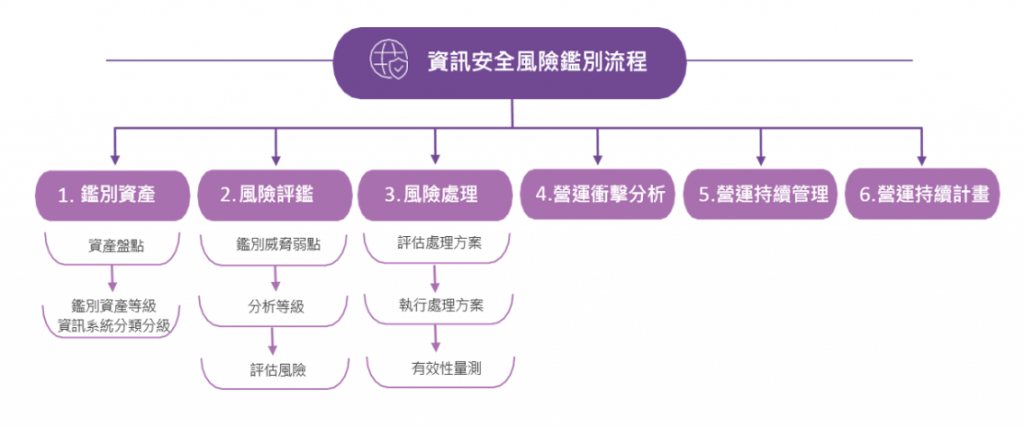

資安管理風險(Information Security Risk Management)是一個持續性的過程,旨在識別、評估、處理並監控組織資訊資產所面臨的威脅與弱點,從而將潛在的衝擊與損失控制在可接受的範圍內。

以下將從「風險管理流程」與「常見風險類別」兩個面向,為您完整說明。

一個完整的資安風險管理生命週期,通常包含以下四個主要階段:

| 階段 | 核心任務 | 說明 |

|---|---|---|

| 1. 風險識別 (Risk Identification) | 找出「有什麼」與「怕什麼」 | 全面盤點組織內部的資訊資產(如:伺服器、資料庫、網路設備、應用系統、機敏資料等),並識別這些資產可能面臨的內外部威脅(如:駭客攻擊、惡意軟體、員工疏失、天災等)以及自身存在的弱點(如:系統漏洞、未更新的軟體、缺乏安全意識的員工)。 |

| 2. 風險評估 (Risk Assessment) | 分析發生的可能性與衝擊程度 | 針對已識別的風險,分析其發生的可能性(Likelihood)以及一旦發生可能對組織營運造成的衝擊(Impact),例如:財務損失、商譽受損、法律責任、營運中斷等。透過質化(高、中、低)或量化(具體金額)的方式,計算出風險值,並排出處理的優先順序。 |

| 3. 風險處理 (Risk Treatment) | 決定如何應對風險 | 根據風險評估的結果,針對不同等級的風險,採取最合適的應對策略: • 風險降低 (Mitigation): 實施安全控制措施(如:安裝防火牆、修補漏洞、加密資料、員工教育訓練)來降低風險發生的可能性或衝擊。 • 風險轉移 (Transfer): 將風險的全部或部分衝擊轉嫁給第三方(如:購買資安保險)。 • 風險接受 (Acceptance): 對於處理成本過高或衝擊極低的風險,經管理層審慎評估後,決定接受其存在。 • 風險規避 (Avoidance): 停止會導致風險的商業活動(如:停止提供某項不安全的網路服務)。 |

| 4. 風險監控與審查 (Risk Monitoring & Review) | 持續追蹤與改善 | 資安威脅與組織環境不斷變化,因此風險管理是個動態的過程。必須持續監控已實施的控制措施是否有效、是否有新的威脅或弱點出現,並定期重新審視與評估整體風險狀況,以確保資安防護的有效性。 |

資安風險可以從多個維度進行分類,以下列舉實務上最常見的幾種類別:

這類風險主要源於資訊系統、軟硬體本身或其設定的弱點。

這些我們很多在30天內做出了初步工具介紹整理!!!

人的行為是資安鏈中最脆弱的一環,許多資安事件都與人為疏失或惡意行為有關。

指對存放資訊資產的實體設施與環境所造成的威脅。

源於組織政策、制度或管理流程上的缺失。

有效的資安管理,即是透過上述的管理流程,來全面應對這些來自不同層面的風險,以保障組織的資訊資產安全與營運持續性。