為了確保所有操作都在安全合法的環境中進行,我們使用 VirtualBox 搭建了一個隔離的虛擬網路!!!!

攻擊機 (Attacker): Kali Linux,一個內建無數資安工具的滲透測試平台。

靶機 (Target): Metasploitable 2,一個刻意設計來充滿漏洞的 Linux 伺服器,作為我們今天的練習目標。

透過將兩台虛擬機的網路模式設定為「僅限主機介面卡 (Host-only Adapter)」,我們確保了所有流量都被限制在安全的沙箱環境內。

Phase 1: 目標探索 - 我是誰?我在哪?

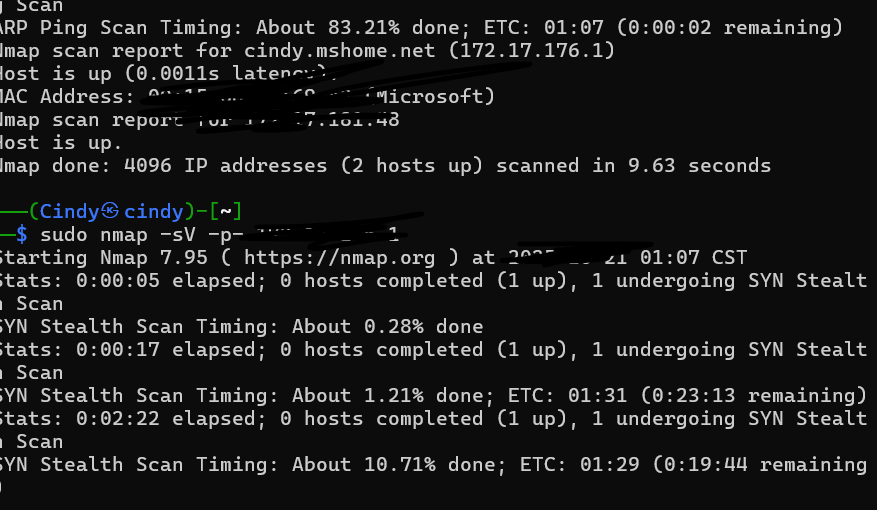

身為攻擊方,我們最初掌握的資訊可能只有一個網段。首要任務是確定目標的精確座標。為此,我們使用 nmap 的 Ping Scan (-sn) 功能來快速探索網段內存活的主機。

sudo nmap -sn 172.17.186.0/20

掃描結果明確回報了兩台存活主機,排除我們自身的 Kali Linux (自身本機端IP) 後,成功鎖定靶機 IP 位址為 172.########。

-sn 掃描只發送最少的封包來確認主機是否在線,避免過早引起防禦方的注意。

sudo nmap -sV -p- 172.########.

-sV: 啟用服務版本偵測 (Version Detection),這是找出潛在漏洞的關鍵。

-p-: 指示 nmap 掃描所有 1 至 65535 的 TCP 通訊埠,確保不會遺漏任何隱藏在非標準埠口的服務。

今天我們從零開始,成功定位了目標,並啟動了對其攻擊面的深度掃描。這份掃描報告會是第二天所有攻擊行動的基礎。

掃描結果遭過濾 (Filtered Scan Result)

Nmap scan report for cindy.mshome.net (172.17.176.1)

Host is up (0.00034s latency).

All 65535 scanned ports on cindy.mshome.net (172.17.176.1) are in ignored states.

Not shown: 65535 filtered tcp ports (no-response)

MAC Address: 00:15:5D:17:69:A3 (Microsoft)

2. 技術分析:

通訊埠狀態 (filtered): 報告指出全部 65535 個 TCP 埠均處於 filtered 狀態。這意味著 Nmap 發送的探測封包未收到任何響應,既沒有表示埠口開放的 SYN/ACK,也沒有表示埠口關閉的 RST。此現象是網路層面存在封包過濾設備(如防火牆或 ACL)的典型特徵,該設備丟棄了所有探測流量。

MAC 位址資訊: 掃描器識別出的 MAC 位址 (00:15:5D:17:69:A3) 歸屬於 Microsoft。此資訊與預期目標 Metasploitable 2(一個 Linux 系統)的硬體特徵不符,表明掃描流量可能被導向了錯誤的目標,例如主機作業系統的虛擬網路介面。

-情報價值未能提供任何關於目標系統攻擊面的可利用情報。

-威脅無法評估,由於存在網路阻斷,無法確認目標的實際服務與配置。

-必須停止當前滲透路徑。排查並修正網路拓撲設定錯誤,確保攻擊機與靶機之間存在清晰、無過濾的通訊線路。

如果想滲透測試,可以用這個平台改些網路限制讓他不要是主機介面卡(如果都用虛擬機測試才可以使用),用可己用這個平台!!!加強自己紅藍隊的觀念~~~