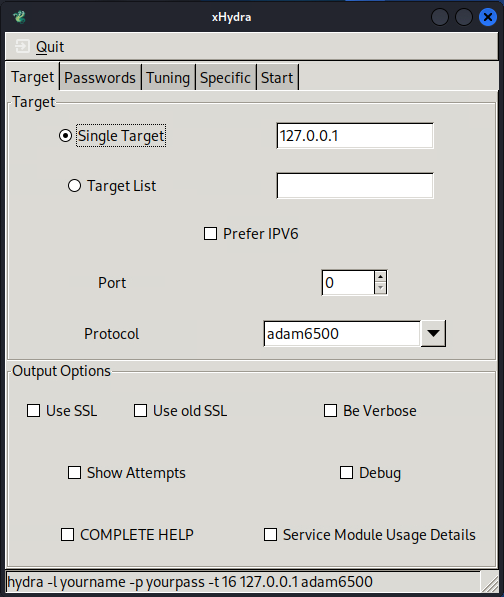

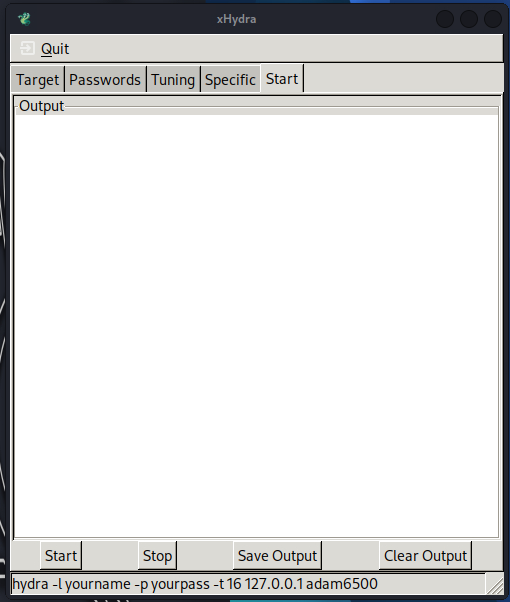

今天我們來簡單介紹一下 Hydra 介面與操作方式。

.txt,每一行放一個 IP 位址。

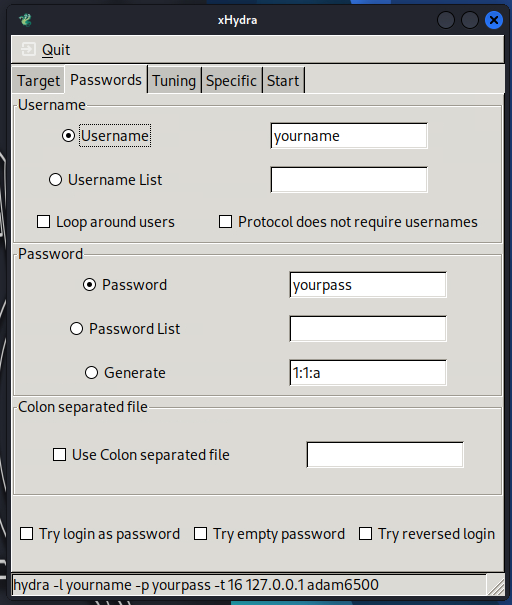

.txt 檔案,每一行寫一個 Username。.txt 檔案,每一行寫一個 Password。username:password 格式檔案來逐一嘗試破解。username 當作密碼嘗試破解。username 反轉後當作密碼嘗試破解。

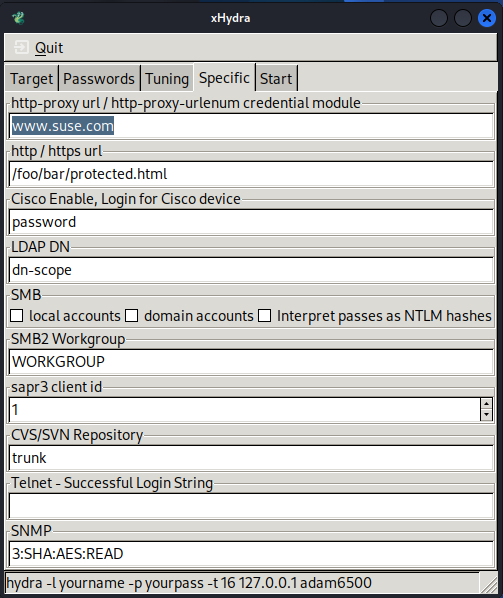

GET、POST、PUT。

domain、share name。

.txt。根據這個介面就可以知道,Hydra 很依賴「使用者字典」、「密碼字典」這兩個東西,也就是我自己寫一份使用者/密碼檔案,裡面可能包含上千、上萬種不一樣的帳號密碼。

Hydra 會將這份檔案從頭到尾的組合全部嘗試破解,所以才會說它是個暴力破解密碼的工具,通常執行這樣的動作很容易暴露自己行蹤,也容易觸發防毒軟體的警告。

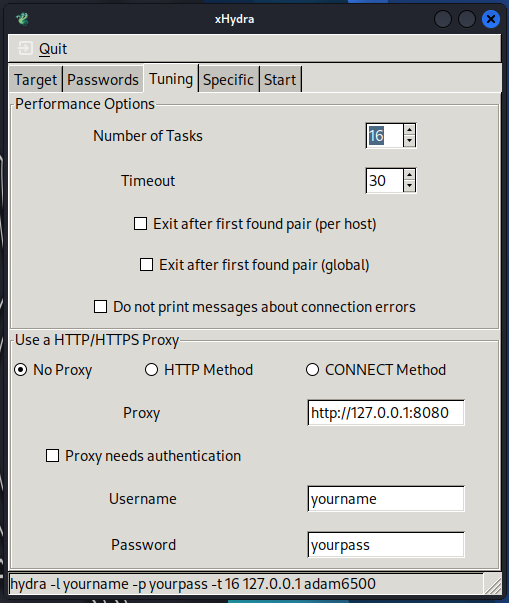

通常會搭配 Nmap 這個工具,先把攻擊對象的 IP 位址、連接阜、使用的網路協議等資訊蒐集好,才開始進行攻擊。如果還不熟悉 Nmap 操作方式的朋友可以參考 第九天:Nmap 諸神之眼。

Medium 的文章

Hackerviser Hydra 介紹