今天是資訊韌性案例分享的最後一篇,明天預計將進行一次總結性的回顧與統整。今日選擇的案例,是與民眾日常生活密切相關的「悠遊卡系統」,作為收尾案例,不僅具備高頻使用特性,也能從另一個面向切入討論,這個也就是落實「資安生活化」的一個極佳的案例分享。

每一則案例分享,其實都可以從不同角度進行剖析——有的聚焦在事件通報與制度反應、有的著重在技術防禦與復原機制、有的則延伸至法規遵循與文化內化等等,其實深入探討是非常有趣的。透過這些案例,我們不僅看見企業在面對資安事件時的應變能力,也能理解制度成熟度、風險感知與跨部門協作對資訊韌性的重要性。

悠遊卡公司(興櫃電子支付類;股票代號:6035)最初由台北市政府與多家交通與金融機構共同投資設立,目標是整合大台北地區公車、捷運與停車場的票證系統。自2002年正式發行悠遊卡以來,已廣泛應用於全台交通運具(如高鐵、台鐵、YouBike)、超商、餐飲、醫療、行政規費繳納等場域,成為民眾日常生活中不可或缺的支付工具。

公司近年積極推動數位轉型,推出「悠遊付」電子支付平台,並開發行動悠遊卡、SuperCard等創新產品,擴展至線上交易與跨境支付(如沖繩地區使用)。截至2023年,悠遊卡公司年營收達新台幣19.27億元,資產總額超過153億元,持卡人數突破數千萬人,展現其在台灣智慧支付市場的領導地位。

然而,2025/06根據媒體報導,一名高中生成功修改悠遊卡晶片資料,製造「無本加值」或「偽卡」進行退費,導致北捷與台鐵系統出現異常。該學生利用悠遊卡第一代晶片(MIFARE Classic)已知的加密弱點,透過時間差與對帳延遲機制,在未被即時偵測的情況下完成多次退費,造成金額損失,這也暴露出晶片安全架構與對帳機制的制度性韌性缺口,顯示其在資安治理與風險預警上仍有待強化。

(1) 查詢公開資訊觀測站,114年截至目前為止並無相關重訊公布。

(2) 加密城市2025/06/27之報導:https://www.cryptocity.tw/news/high-school-student-hacks-easycard

東森新聞2025/07/12之報導:https://tw.news.yahoo.com/share/dd8d3508-8ab2-36db-ab2a-fcedd7a7d4cc

聯合新聞網2025/06/04之報導:https://udn.com/news/story/7239/8785456

東森新聞2025/06/26之報導:https://news.ebc.net.tw/news/society/498447?utm_source=yahoonews&utm_medium=yahoo&utm_campaign=marketing

正面作為:

• 系統異常後由票務人員主動通報,顯示前線人員具備風險感知能力;

• 悠遊卡公司配合台鐵與北捷進行對帳與清查,展現跨機構協作韌性。

制度性缺口:

• 晶片安全架構老舊:第一代MIFARE晶片早在2008年即被破解,仍未全面汰換;

• 對帳機制延遲:悠遊卡公司需等到台鐵或北捷回傳資料後才知異常,形成風險空窗期;

• 未建立異常交易即時通報機制:無法在交易端即時阻斷或標記可疑卡號;

• 未見公開資安事件通報與制度檢討:資訊揭露不足,不利社會信任維護。

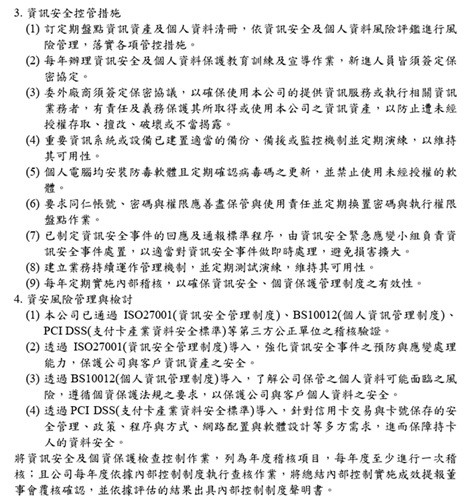

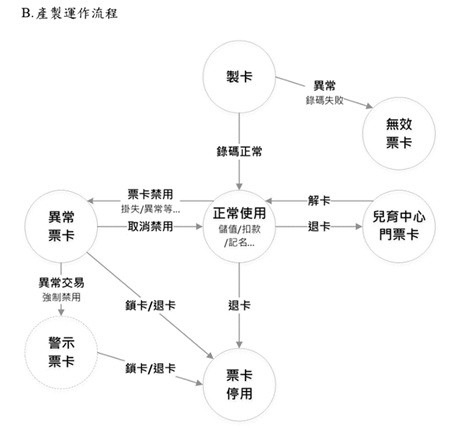

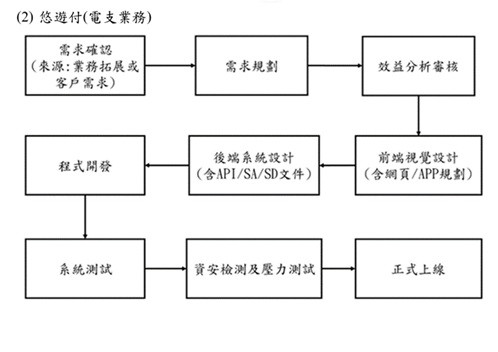

上圖為悠遊卡114年股東會年報所揭露有關悠遊卡公司內部的資訊安全管理措施,從上圖了解到悠遊卡公司內部對於資安是有一定程度的要求的,對於悠遊卡的運作流程以及電’支支付也以非常明確簡單的流程圖來說明悠遊卡的運作流程,如下圖所示。

綜上,可以了解,悠遊卡卡片及電支的部分,其實都有一定的步驟及規定,然依加密城市2025/06/27之報導,其實在外部對於悠遊卡的漏洞其實很早就已經發現問題,如以下新聞所述,不管報導是否為真,目前也還未見悠遊卡公司對於此新聞發佈重訊澄清報導:

雖然有些媒體認為這是悠遊卡公司首次出現此案例,但熟悉資安領域的部落客 Huli 隨意聊表示:「這根本不是首例」,早在 2011 年就有資安顧問改了悠遊卡金額後,去便利商店消費被抓,被判緩刑 5 年並賠償 100 萬元。

高中生的作案手法與過去案例的差別在於,他是直接拿悠遊卡去捷運站退款而不是消費。由於退款後捷運公司並不會馬上跟悠遊卡請款,因此中間會有時間差,不會馬上被發現。

Huli 表示,雖然卡片金額可以被竄改,但因為加值紀錄都在伺服器中,所以金額對不上是一定會被發現,因此終究會被抓,這次是過了幾個月對帳時才察覺異常。

悠遊卡此次事件發生後,新聞上也有很多的建議,大致整理如下:

• 儘速汰換第一代MIFARE晶片,導入高強度加密晶片(如 MIFARE DESFire);

• 建立即時交易異常偵測系統,針對重複退費、異常卡號進行風險標記;

• 推動跨機構即時對帳平台,縮短資料回傳與風險反應時間;

• 將資安事件納入公開揭露與年度報告,強化治理透明度;

• 將資安演練納入票務人員與系統維運團隊的常態訓練。

然而如東森新聞2025/06/26之報導:https://news.ebc.net.tw/news/society/498447?utm_source=yahoonews&utm_medium=yahoo&utm_campaign=marketing

「破解悠遊卡超輕鬆!讀寫工具、破解程式網路就買的到」

對於上述的新聞報導,新聞上指出,只要對帳就能發現異常

科偵人員透露,這個漏洞過去就被吳東霖破解,當初吳東霖案發生後,捷運願意給他機會,但卻沒針對第一代悠遊卡資安漏洞有進一步的防堵,仍與新款悠遊卡並行,才會再被有心人士發現乃至於利用,但科偵人員提醒,竄改雖容易,但只要悠遊卡公司核對帳目,被發現只是遲早的事,民眾千萬別輕易嘗試。

然而,資訊韌性不只是防止資安事件發生,更關鍵的是在事件發生時,系統能否:

• 即時偵測異常行為;

• 快速啟動應變機制;

• 有效阻斷風險擴散;

• 維持營運不中斷並保護信任關係。

若系統只能透過事後對帳發現問題,表示:

• ❌ 缺乏即時風險感知能力;

• ❌ 無法在交易端進行異常標記或封鎖;

• ❌ 風險擴散時間過長,損害可能已造成;

• ❌ 通報與復原流程無法同步啟動。

這種「事後發現、事後處理」的模式,屬於反應型韌性,而非預警型韌性,在高頻交易或公共支付系統中,風險極高。

筆者在之前的案例分享當中,曾反覆強調一個核心概念——「信任」。在資訊韌性的架構裡,信任不只是結果,更是一種制度設計的起點。尤其在資安事件層出不窮、攻擊手法日益精細的當下,攻防雙方都在不斷提升自身能力,形成一種「技術演化的對峙態勢」。在這樣的環境中,民眾如何持續信任一個系統、一個品牌,甚至一個公共基礎設施,成為資訊韌性最終能否落地的關鍵。

信任的建立,不能只靠事後的補救與新聞澄清,而必須透過以下幾個面向的長期耕耘:

• 制度透明:資安事件發生後,能否主動揭露、通報、檢討,決定民眾是否願意給予第二次機會;

• 預警能力:系統是否具備即時偵測與快速反應的能力,影響民眾對安全性的感知;

• 文化內化:前線人員是否具備風險意識與通報能力,反映企業是否將資安視為共同責任;

• 治理層級:董事會與高階管理層是否將資安納入策略思維,而非僅視為技術部門的任務;

• 使用者參與:是否提供民眾自主管理工具(如鎖卡、警示通知),讓信任建立在互動與選擇之上。

資訊韌性不是一套技術,而是一種信任的工程。它要求企業在面對未知風險時,仍能展現制度的穩定性、反應的敏捷性與文化的誠實性。唯有如此,民眾才會相信:即使事件發生,系統仍能保護他們、回應他們、並持續改善。

以上給大家做參考!