各位好,我是新手,如果有提問不周,還請見諒。

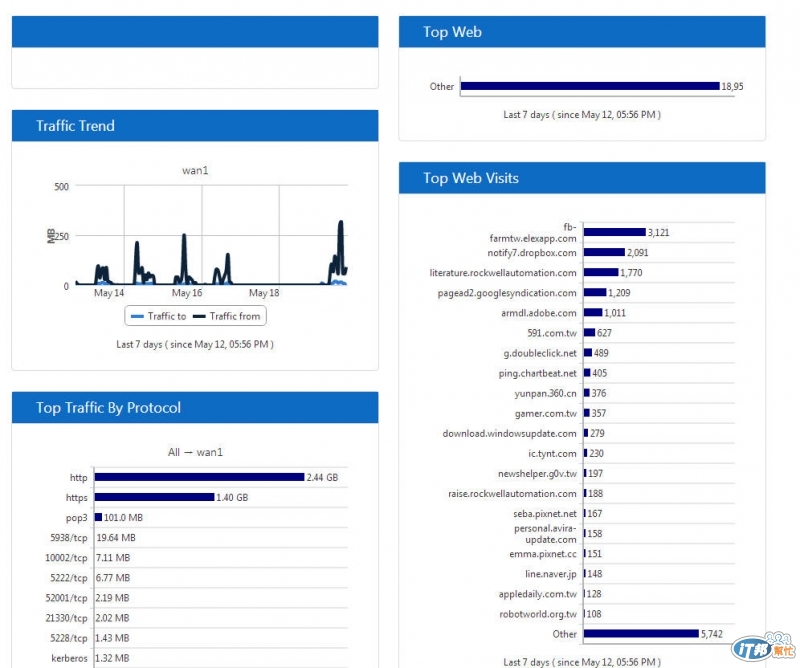

是這樣的,最近我們公司接受到報告,內部攻擊外部事件頻繁,光上星期就有9,000多次/攻擊流量有500,000(Bytes),而外部攻擊內部只有40幾次...

之前有發現病毒,但並沒有這幾個星期以來這麼嚴重的攻擊報告,且病毒已刪除,也沒有再發現過,但現在如此頻繁,我認為是內部有電腦中毒,於是:

1.全部內部同仁的電腦都有裝卡巴斯基,也再次掃毒過,沒發現。

2.Server本身有裝趨勢,也再掃毒過,也沒有發現。

3.目標IP都是同一個,但Port不同。

4.來源IP雖說有重覆,但並不是都同一個。

我的問題:

謝謝!

cat00814提到:

最近我們公司接受到報告,內部攻擊外部事件頻繁,光上星期就有9,000多次/攻擊流量有500,000(Bytes),而外部攻擊內部只有40幾次...

hon2006提到:

可以設定保留,IP就會固定下來

cat00814提到:

中華電信hinet入侵防護服務週

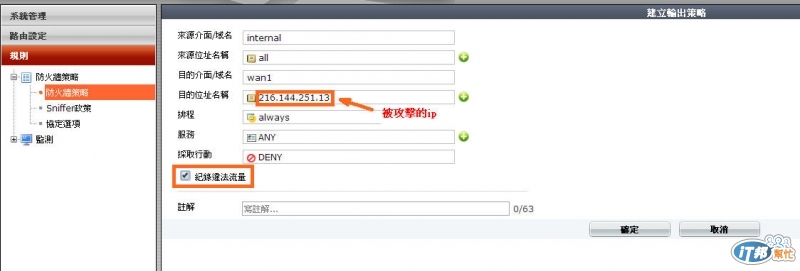

連出的 Port 一定就要限制!

只開放低於 1024 的基本埠口,高於 1024 的則必需要另做設定,限制目地IP區段等等。

請問這個是指在firewall裡的policy裡設嗎??

可是,一般使用者不是都是使用大於1024 port對外連線嗎?

您說須另做設定,限制目地IP區段...是指例如我只讓他們上yahoo及google-->設定只能接這二個,其餘一律不能上的意思? ![]() ...對不起..這我無法了解.....

...對不起..這我無法了解.....![]()

通常要提供給外界存取的 Server 我會把它放到 DMZ,例如:Web, FTP, DNS 等等,而這些 Server 都有幾個共同點:

1. 提供服務給外界存取。

2. Server 內沒有任何機密資料。

3. 這些 Server 是可以被入侵的,可以被病毒感染的。

並不是說放在 DMZ 的 Server 就是直接對外,你還是要開 port 還是要應對 IP,因此基本的安全性還是有的,但是這些 Server (Web, FTP, DNS) 又提供服務給外界『所有』人存取(包含駭客、病毒),因此這些 Server 的風險是比較高的。

如果將這些高風險的電腦,跟你的資料庫,或是其他機密資料放在同一個區域,這樣豈不是更危險呢?因此,在『兩害取其輕』的原則下,才會有 DMZ 這個區域的誕生。

如果你的內網都是一些不重要的 Server,或是你認為即使被入侵也無所謂,那你就可以不需要區分 DMZ 通通放在內網就好了!

在邦友發文中,看到此文,看起來不那麼適合我們。

因為我們的這台SERVER同時也是FILE SERVER,裡面的資料很重要。

謝謝您的回答。

我想,也許我應該要把DNS、WEBService、WIKI設為同一台,然後接到DMZ,再把資料移轉到另一台SERVER上,可能會比較好?

1.記錄與報表->流量記錄->本地流量

2.記錄與報表->記錄設定->設定告警電子郵件

3.規則->防火牆策略->防火牆策略->internal to win1->安全防禦配置設定(依需求啟動) <=會造成內網上網速度變慢

4.可將 3 的 internal to win1 設定只開啟常用的對外 port

恩...謝謝各位前輩的幫忙,經過幾天查看後,最後發現是我們的其中一台server中毒了...![]()

現在掃毒後觀察中。

我想,本身內部中毒去設定防火牆擋往外會不會只是治標不治本呢~??

不過我倒是想要另外知道,user存取server,是否會留下痕跡?

因為發現有病毒刪了後,又馬上被補回...![]() 我想是不是某user中了毒,在存取server時又傳到server上了?

我想是不是某user中了毒,在存取server時又傳到server上了?

想找出源頭..像查詢擁有者/作者 之類的...有可行嗎?

P.s. 我們的server 是 mac os X server ,謝謝。

你應該需要使用一些工具去找出server上的毒怎麼來的,不然你只是移除並沒有治本.

user 存取留下紀錄? 要看是那一種的存取.

x server ? 不是太常見 國內有在玩的人數不多. 我是有朋友在做啦 真的有需要顧問的話..我再介紹.

你如果要讓Server受到保護

就要讓流量先經過FortiWiFi-60C

意思就是要把 X Server網路線直接接防火牆DMZ埠

開啟相關防毒及IPS功能,常看Log紀錄,這樣才有用

話說回來,

那個資X艦隊也太兩光,光提供一些沒幫助的報表

設備給了就當個IP分享器用

好歹也提供點設定建議吧![]()

你應該需要使用一些工具去找出server上的毒怎麼來的,不然你只是移除並沒有治本.

關於這個我也想,但是不知什麼工具可以找出來?所以才想說可能查user存取留下的紀錄…像是檔案的持有(擁有者)/作者之類的,(像是我今天建立了一個word檔,那麼作者就是我,那我可以去查可能是這個user的電腦可能中毒了)…我是這樣想的@@…

顧問…可能…哈,我只想知道是否有相關指令可以去查而已?我只知道怎麼查權限…mac的指令和liunx相仿,不知是否有前輩知道如果liunx系統要查file的作者(擁有者)是誰要怎麼查?

謝謝!

X Server網路線直接接防火牆DMZ埠,開啟相關防毒及IPS功能

恩…我們出去一律都會經過60C…我應該要寫我們內部的佈置才對,抱歉!

我們現在的接法是這樣:(我們上網有二個:ADSL及專線)

專線-->60C-->Switch3-->Switch2-->Switch1-->"WIFI-->ADSL"

| | | |

X Server(DNS/Web) user user WIFI/DHCP

(WIFI接四條網路線:ADSL、Switch1.2.3) 只是為了表示整個網路有串連起來上面才這樣表示。

這描述有不清楚的部份,還請提出,馬上補上,謝謝!

基本上,我覺得只是多走SWITCH3這裡而已,那請教這樣該怎麼修正較能保護server的安全性呢?謝謝!!

補充一下:我們內部攻擊外部的

攻擊名稱:Anomay-UDP-dest-port-0

風險:Low

有時一天會攻擊個…上百甚至上千…冏..

沒有任何的資安閘道設備可以提供你相關的連線資訊嗎?

除非貴公司每一台電腦都有問題,否則應該會知道發起攻擊的範圍吧

不管是從MAC或是連線數都應該有基本的工具可以協助

能否先說明有什麼資安的資源,大家也好幫忙判斷