各位前輩好

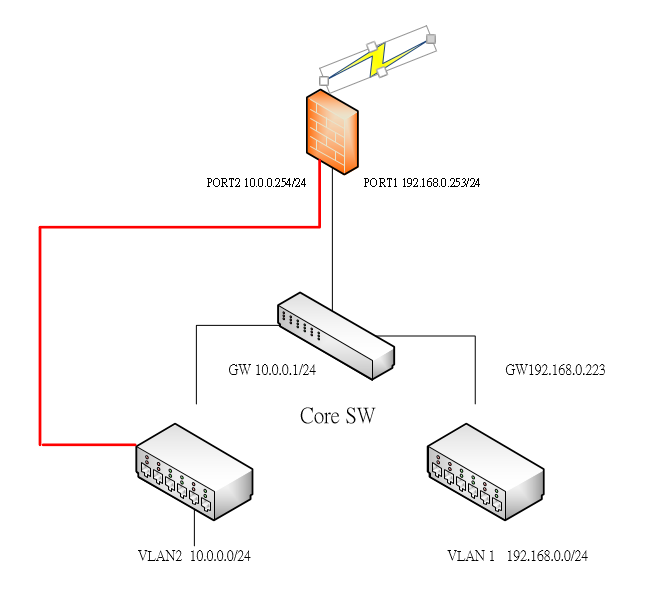

如下圖,我在我的防火牆新增LAN2 IP為10.0.0.254直接連接到我的10.0.0.0/24網段

但我只要一接上LAN2我的其它網段就無法PING 通10.0.0.0/24,一直想不通是那裡有問題?

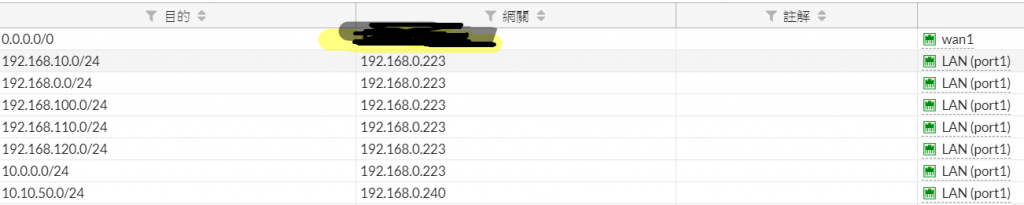

1.目前防火牆路由都己指定靜態路由至192.168.0.223

2.由Core Switch去連通

網路架構

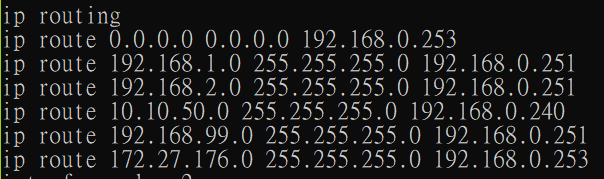

Core SW Route

Firwall Route

感謝各位前輩

更新資料

Firewall 要開 Rule Lan 1/2 能互通

10.0.0.x 的 Gateway 要改指 10.0.0.254

Core 10.0.0.1 最好要拿掉

兩個部分請您思考一下,由於不知圖中設備是那些型號,若解釋錯誤還請見諒!

問題一:

防火牆你該標示VLan1和Vlan2,你寫Lan我們會以為是同一個網段

靜態路由不是該指定10.0.0.254/24,閘道192.168.0.253?

設定方式IP:10.0.0.254 / Mask:255.255.255.0 / 網路閘道:192.168.0.253,設備:VLan2

問題二:

10.0.0.1/24和192.168.0.223是同一台交換機切VLan嗎?他本身又不是閘道是不會幫你路由的

如果你要讓兩個網段都過防火牆

但路由 core 來做

那就防火牆就用 透通模式

不要使用 路由模式

又或者 coreSW 不要開路由功能

交給防火牆做

就是這樣簡單,不管core switch 要加10個ip vlan,還是100個 ip vlan

在防火牆上加上新的路由表即可,透過core switch 的IP 192.168.0.223,就行了

--

因為很多防火牆並不能隨意增加網路卡的方式,去新增許多內部VLAN

按樓主的路由表截圖,防火牆很可能是Fortigate

而樓主的網路架構,真的是有點亂

建議應該先釐清一下較好處理

因為Fortigate本身的接口之間為直接存取

意即是互通且層級上高於靜態路由

只是沒設防火牆政策所以感覺沒通

但事實上如果各網段的路由主要在CORE

最終建議:紅線的那一條根本不需要

也就是不該接port2

不過,近來資安防護的原因

都會建議不用在CORE上做路由

直接在Fortigate上做

好處是可以產生Vlan到Vlan之間的安全檢核

且設定上遠勝於ACL,Fortigate效能也足夠

最新的資安鐵三角方案

更是讓vlan跟switch的管理達到一個新境界

建議樓主可以有空研究一下