各位先進好

小弟因為工作需要,需定期針對公司內部用戶端電腦的Windows log做分析找出潛在資安問題(特定的EventID,如特權帳號登入、USB使用、異常登入時間等),

目前我的做法是透過AD派送工作排程,在用戶端背景執行我自己撰寫的執行檔,匯出Windows Event log(Application、Security及System)並透過字串擷取,將各個資訊(EventID、Log Name與Description)的值回傳到後端資料庫做數據分析。

目前資料都可以正常回傳到後端資料庫,不過因為小弟這邊對後續的資料處理技術並不熟,導致有資料卻無法針對上述想分析的問題進行分析。

請問各位先進公司內部是否也有針對Windows Event Log進行分析,是否有相關方法或程式能夠定期自動化回傳用戶端電腦的Windows Event Log,並執行分析與把相關分析圖形化,又或者我能夠使用何種程式語言或參考資源學習如何分析,謝謝大家提供經驗與建議!!

人家已經發明過輪子了, 拿來用就好, 不必每件事都自己發明:

Wazuh

鐵人賽也有人寫過安裝方法:

3-5.監控工具之三:Elastic + Wazuh

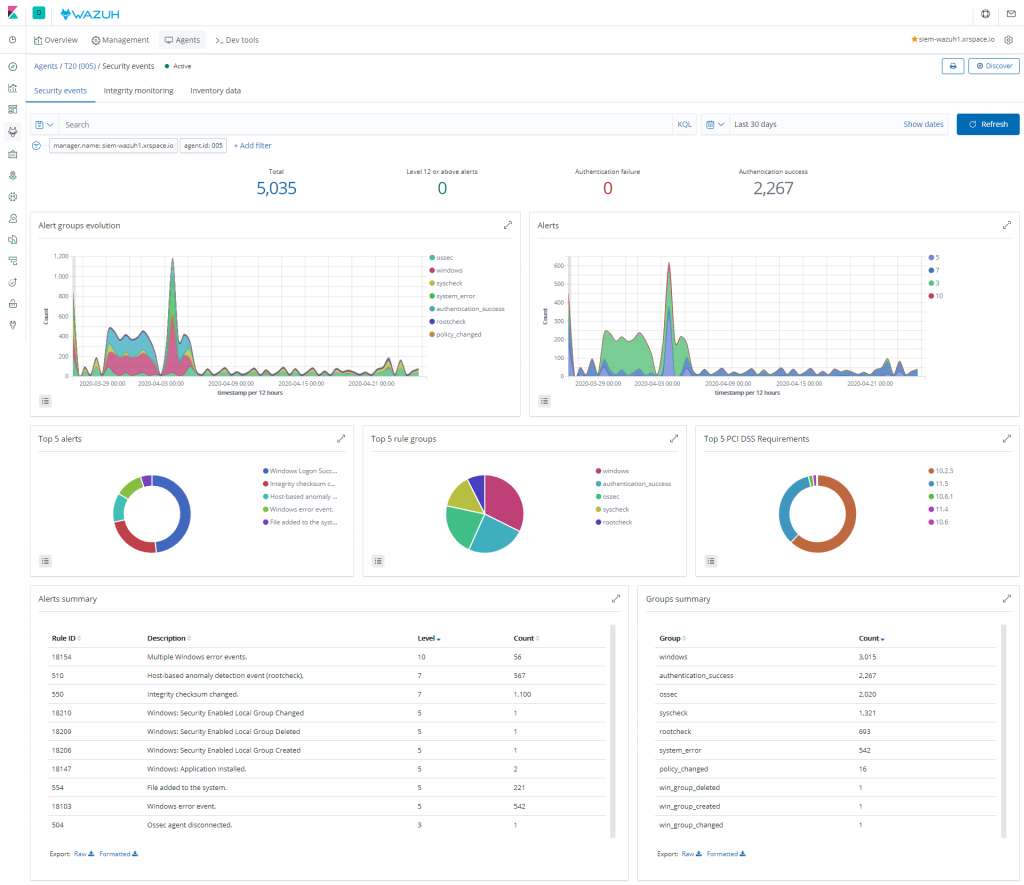

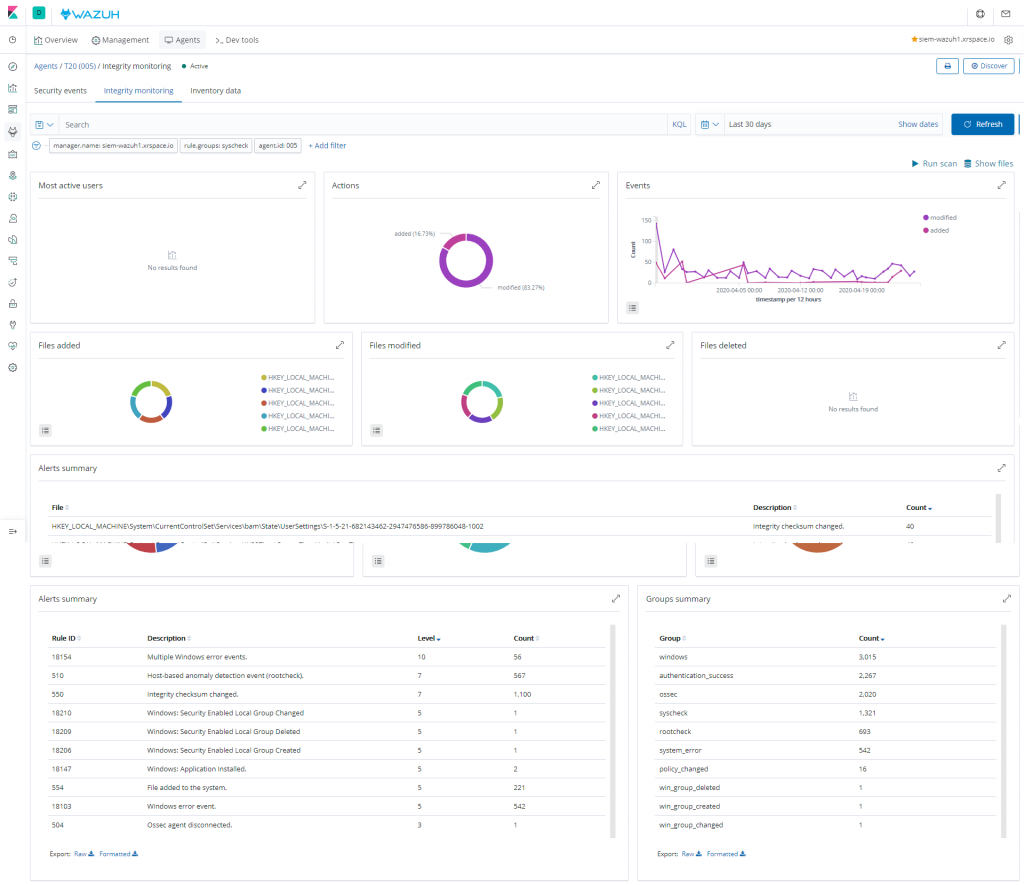

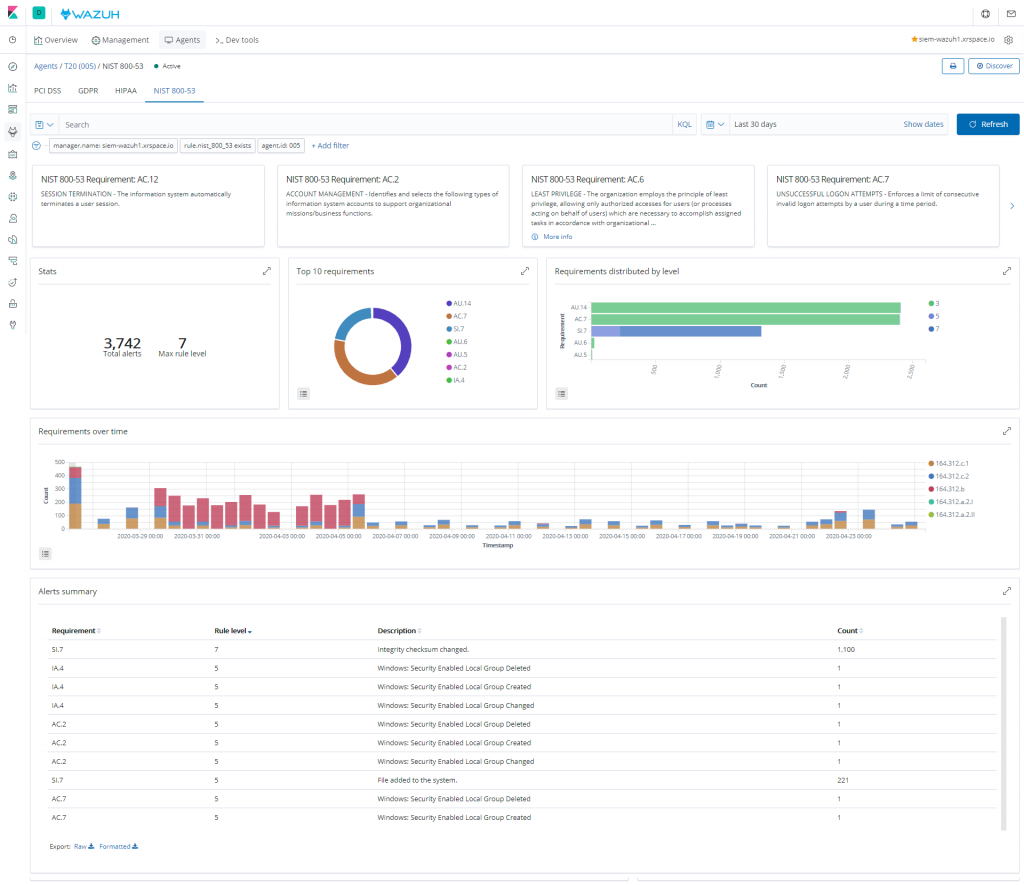

以下是我自己的 Win10 桌機, 過去 30 天的 Wazuh 安全監測分析:

(這些只用到內建的預設分析功能, 都還沒自己寫 Script 或儀表)

安全事件統計:

完整性監控, 以下包含他偵測到:

合規監控, 包含:

Wazuh 或 ELK 都可以免錢先用, 且 log 進了 ELK 之後, 你想做甚麼變化的分析都可以, 內建沒有的, 可以透過自寫 Script 來處理, 不限定在 Wazuh 能夠提供的分析種類, 儀錶板顯示項目也可以透過 ELK 的功能來自定...

是的, 感謝指正..

謝謝大神推薦,目前正在多方嘗試中,想請教一下,針對完整性監控的結果,我有辦法連結到其後端資料庫提取資料跟其他系統的資料表做數據分析嗎?

可以, ELK 的資料庫是開放的, 你可以透過 Elasticsearch 工具或 API 去撈....

REST APIs

以下提供拙作供參考

第一種方案:Graylog + NXLog CE

開源記錄集中管理系統:Graylog (一) - iT 邦幫忙

https://ithelp.ithome.com.tw/articles/10222725

開源記錄集中管理系統:Graylog (二) - iT 邦幫忙

https://ithelp.ithome.com.tw/articles/10223191

開源記錄收集轉送工具:NXLog CE - iT 邦幫忙

https://ithelp.ithome.com.tw/articles/10223658

第二種方案:OSSIM

Jason Cheng (節省哥)感謝你提供的資訊,

您的許多文章我都有拜讀過(包含這幾篇,我也在公司內部建立了LibreNMS這一套,效果非常不錯),也有試著架設相關伺服器,

以NXLog CE來說,他需要用戶端完成安裝程序後,

再進行config檔案的編輯以達成log回傳Graylog server的成果,

我的疑問在於,以實務面來說,公司內部的電腦數量達2~3000部,基本上我無法要求所有用戶端電腦都照著這個流程安裝這個Agent,有辦法透過AD網域派送的方式配合.bat、powershell等,來達成大量用戶電腦派送、安裝及設定的目的嗎?

NXLog CE 使用 AD 部署

https://nxlog.co/question/4064/nxlog-deploy-windows