各位先進好,關於這個問題可能也已經被問爛很多次..(之前也問過一次)

會找相關的公司來幫忙做,小的沒有那樣的技術..

我知道直接問也是可以,但方式也可能五花八門,

還是想尋求各方推薦的方法,來找最合適我們的方式。

或是有推薦相關的公司(若這裡不能講這個,我會自行刪除)

公司在擴廠,想當然地,也會想到資料防止外流。

以下是新廠環境:

資料幾乎都是OFFICE檔(EXCEL、PPT),理論上不大、人數最多20~30人就差不多

新廠目前是沒有電腦設備(從0開始、應該會好做許多??),

主要使用OFFICE紀錄數據、偶爾需要網路寄發郵件給主管

目前想到的方式:

1.最簡單、單純的作法就是封鎖USB、電腦不上網。

但這樣沒有任何紀錄留下、且要寄發資料會有點麻煩。

2.或是由一台server來控管個人工作站的行為,

有想到windows ad,目前只知道這個,但沒有操作過,會比較擔心出問題。

關於第二點的相關內容,應該還有類似的方式,但想不太到關鍵字

希望能在推薦更合適我們且實用的方法。

另外有些疑問

1.如果做第一個,滑鼠、鍵盤也會被封掉嗎?

2.若是AD,費用初估是多少呢? 授權、硬體、軟體...等(純好奇)

09.16 17:15小補充

前輩都有問到一點: 檔案是否會與外網接觸?

答:

幾乎很少,都是內部人員在使用(因此才擔心會被copy走),

有接觸的話,就只有將檔案寄給上級看

另外現在這邊,因為現在同事都比較單純,沒有限制行為

只有使用nas簡單看紀錄而已。

大概會有人想問,阿這樣不是就會被copy走?

答:

目前是還沒有情況發生,因此在新廠弄好且人員還沒這麼混亂前,先做好佈署

9.17 15:40更新

先感謝給我建議的前輩們,你們的解答都有給我一些方向,也讓我再探討更多功能。

目前是還沒有決定會是朝哪個方向做,但也有一些想法。

可能會由mytiny前輩提供的方式去執行,簡便快速許多,也再次感謝其他前輩們。

認真的來替這個專案想方案

樓主可以考慮把原來的FG-60E轉去給分公司用

分公司下面接上FortiSwitch做設備管控(現在有NOC功能)

總公司按人數另外採購Fortigate及FortiSwitch

然後建立 SD-Branch 的架構

新廠人員只要直接搬入新廠

什麼繁瑣的設定都不用

因為人員上網都需經過總公司

身分及管控都由總公司發放及處理

讓新廠就如同一個新VLAN一樣就好

至於Fortigate的功能

在下於這一篇略有提到

大部分的跨網段資安及管控都可以做到

如果在公司沒有建置過AD的情況下

對檔案的管理與紀錄

可以考慮端點管控的IP-Guard(或類似產品)

它對於檔案的新增、刪除、複製、移動都可以做到備份與紀錄

這樣的規劃已經有企業採用

對於新廠或新辦公室的IT環境建立快速而有效

在講究快速競爭的現代

只要硬體環境完成,400-600人可在當日完成進駐

馬上公司業務進入日常工作狀態

對企業而言是很有利的新常態

先感謝前輩屢次回答我的問題,也相當精闢。

您提到的功能,因為我沒使用過,會先琢磨、多了解一下。

說來也慚愧,手上有一個很好用的Fortigate,卻不知道如何善用他,也因此對它非常不熟悉。

若照您的方式,網路頻寬會需要很大嗎? (全公司加起來能100多人已經很多了,目前才30人左右)

有想到一個簡單的方式,若總公司、新廠兩台間做成VPN,新廠只剩下連線總公司的功能、及USB封鎖,資料都由總公司中NAS做存取,是否也可行?

(好像講下來,跟前輩說的方式有點相似)

有個小小的問題:

Fortigate 60E是否無查看內部人員的上網行為之功能?是有看到一些在轉發流量中目的地而已。想問有更詳細的嗎?或是我應該在哪邊設定才對?

若要做到監控,60E是否還不夠?

也再次感謝前輩的回答。

有關您說的VPN式的架構是正確的方向

Fortigate的SD-WAN能合併專線、MPLS、4G/LTE、光世代、PPPoE以及各式VPN,並同時給予資安防護,在國外的評價很高,國內多半還不會用(可惜!免費的說.)

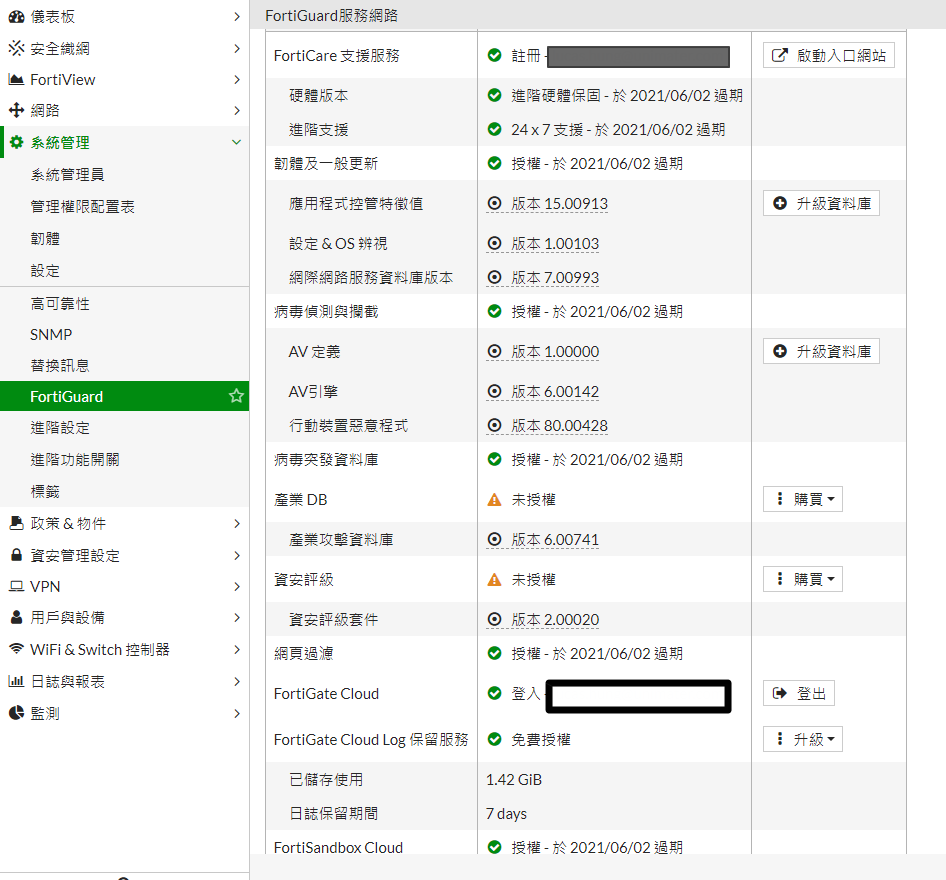

猜想貴公司目前的FG-60E並未購買UTM相關功能

同時此台無法紀錄LOG,所以很多東西看不到

未來,如果新廠的流量都導回總公司再決定去NAS或上網

就只要總公司那台買UTM授權就好,這樣就什麼都看的到

可說採用SD-Branch架構還會比較省錢

如果全公司100人,要啟用各式資安防護及管理、監控

會建議選用FG-101F,它具備2個10G介面,價格又很親民

未來如果要擴充及新增功能會比較有足夠能量

關於SD-Branch的方案在官網YT上有許多影片

並可以直接聯繫台灣Fortinet會有專人服務

您說的UTM應該是圖上這個吧!其實這個買了,也都沒甚麼使用到,可以說是有點浪費它裡面的許多功能(因為目前上面還沒有太多要求說要去限制行為,但未來可能會了。)

它之中是有紀載一些系統事件、轉發流量而已,沒有太多詳細的紀錄。

最後,感謝您提供的建議,有跟主管討論一下,雖然還沒決定該怎麼做,但可能會是您說的方式去執行。

有買UTM但沒用就太可惜了

如果政策沒開"全部會話連線"紀錄

就算有forticloud也不成

就不會有完整的session log

沒開UTM防護,就不會有資安log

強烈建議您如果採用SD-branch方案

請詢問是否有建置過的經驗工程師

會對於專案進行較有幫助

是的,因為目前上級還沒限制上網行為,因此使用UTM是有點可惜,但將來很大的機會需要。所以也是先購買。

另外政策是有打開全部連線會話紀錄,也打開過FORTICLUD,但有點有看沒懂...。

若未來照您提供的建議做,在採購新的FORTINET設備時,也會同時詢問是否有相關技術上的支援。

問題是~

1.資料是完全不會和外面傳遞的?

2.同1會與外面傳遞的話-->請評估文件加密/文管中心/檔案協同作業

3.USB請佈署裝置ID驗證機制,然後只允許你信任的USB,要使用都得申請

4.安裝IM軟體~萬一出事~可能/或許有機率知道人是誰殺的

5.鎖USB還要鎖BIOS~不然PE進去一樣死

6.重點-->有沒有做AD登入/權限控卡

嗨您好,

1、2:

檔案都是內部人員在看,有外傳的話,只有傳給上級。

3、4、5:

這些是有想到的,只是相關的軟體我還得找找。

6:

因為AD我沒使用過,所以操作的部分,我還是需要再研究。

如果沒有文件與外面供應商/客戶郵寄的卡控~那可以玩VES的集中式文件管理+(NAS OR fileserver)管理

1.用VES限定檔案存放區域

2.(NAS OR fileserver)增加三種層級共用區(各人資料/部門資料/特定群組資料夾)然後透過VES限定PC存檔只能存在這三個層級

3.檔案分享不透過MAIL,而是透過他的協同檔案共用機制

4.關閉USER外寄權限

好的,VES我會再多了解。因為也沒使用過..

若使用得宜,也能在資料上多加一層防範,謝謝。

資安是錢堆出來的,不可能一個AD就可以控管你想要的資料外洩,即使有DLP軟體都無法避免資料外洩,是因為敏感資料要怎麼定義都是問題,加上是有權限的員工誤傳,那怎麼辦?

內部員工是一個潛在的大問題,因為你完全不知道誰會做什麼事?軟體無法完全避免,只能盡量控管。

如果你真的想,我可以給你資料參考一下:

1.AD 就不用講了,你已經知道。

2.DLP

3.BBS UEM

4.comodo

5.QSAN NAS(要 WORM功能)

費用你可以問問看,這是我理想架構。

希望有時間寫 安全與管理,

沒有安全就沒有資訊,沒有管理就沒有安全,

所以所有都能夠控管才有機會有安全可言,

沒有控管到的、或是不能控管都是弱點,

隨時會出狀況,尤其勒索病毒跟駭客可以跟你耗幾年,

你怎麼防?

根據你的需求+避免複雜的管理成本,個人建議桌面虛擬化解決方案(VDI) 可能相對適合~ 這市場上有一些選擇 VMware、Microsoft、Citrix 都可以評估看看~^^