由於在公司內的網段,都有架設一台Fortigate 90D(通透模式) V6.0.11,

來做內部網路與裝置的控管,

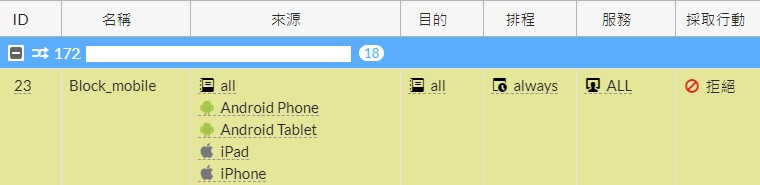

另外要求希望行動裝置不能連接公司內部的網路,

所以我就在Fortigate 90D上設定此政策,

起初行動裝置確實都被阻擋掉,

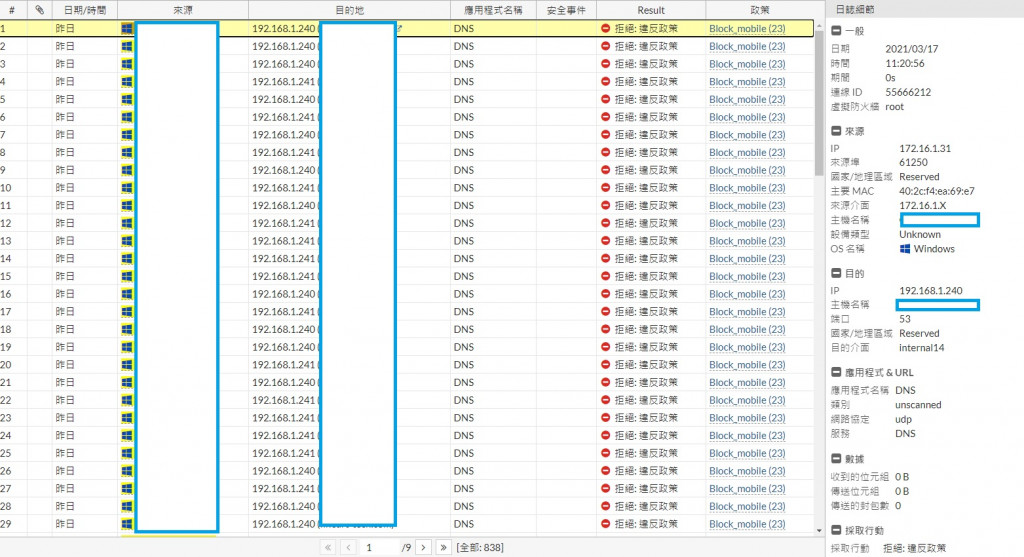

最近發現有兩台桌上型電腦被阻擋掉,

查詢log發現是DNS服務解析被擋掉,

但我用被阻擋那台電腦PING 8.8.8.8,可以通,

使用IP瀏覽網站也會通,

只有DNS封包被擋下來。

Fortigate判定該電腦也是Windows裝置

想請問版上的大神們,

Fortigate的設備判斷機制是如何判斷的?

另外為何電腦已經被判定Windows裝置,但DNS傳輸的封包卻被擋下來?

謝謝

首先,樓主應該先去問賣設備的經銷商

畢竟已經付過技術費用了

而且SI應該比較熟悉貴公司的網路

甚至那兩台終端是不是真的只有windows

就不用另外費事來這裡問,辛苦了一點

話說正事

因為樓主用的是6.0.11

會建議樓主改掉這個BYOD的管理模式

因為之後的6.2及6.4都不支援OS辨識政策了

猜想跟窮嘶發發發大大說的有關

而且為何樓主認為DNS的封包傳輸被擋與設備辨識BYOD有關?

根本就是不同的事情對吧,

只是剛好因為封鎖後顯示應用程式是DNS

標準的作法是准入的設備每台都先設定

做成群組再放行通過

要不然會建議反過來設政策

只有windows的可以通過,其他都不開放

這樣就比較符合防火牆運作法則

某些想通過的開通政策

最後是全部deny

希望有幫上忙,確實很少人問Fortigate這方面的運用

網路上有人說fortegate OS 5.2版本以後, 對windows device, android device等等的辨識度出現很多問題,而且很不穩定會變來變去,例如今天被辨識為Windows PC, 明天就變成是android tablet...

抱怨文在這裡,看回應

https://forum.fortinet.com/tm.aspx?m=155330&mpage=3

如果你更新到最新frameware都沒改善的話,建議別用firewall做控管,在wireless router上啟用Mac address filtering比較適合,就是把需要上網的mobile device一律經wifi連公司網路。

目前國外的作法

通常都會允許BYOD (Bring Your Own Device),因為這個可以增加員工效率,重點是要要監控、造冊列管上網的devic

然後防火牆應該是白名單的方式去做比較好,就是先 deny all to all, 然後在開rule放行哪些service 可以通過這樣