客戶因預算問題,os使用windows server2012 r2,但因資安考量,將一些弱演算法關閉。

導致 user使用chrome連到此網站 https無法連線,但http可以(ie11兩邊都連得到)。

若我將TLS_RSA_WITH_AES_256_GCM_SHA384開啟則chrome可以透過https連線到此網站。

但客戶的弱掃軟體將 TLS_RSA_WITH_AES_256_GCM_SHA384 歸為弱演算法,建議不開啟(用nmap掃TLS_RSA_WITH_AES_256_GCM是level A......)。

資安建議我使用

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384、TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256。

但我查詢server2012 r2支援的tls1.2演算法不包含上述兩種演算法

https://docs.microsoft.com/zh-tw/windows/win32/secauthn/cipher-suites-in-schannel?redirectedfrom=MSDN

只有從SERVER2016起才支援。但客戶說其它廠商在相同的OS下都可以達成這個要求…,我上網GOOGLE相關文章,找不到可以手動在SERVER2012上增加TLS_ECDHE_RSA_WITH_AES_256_GCM的作法,希望有相關經驗的前輩們可以指點一下或提供參考的網站,謝謝~

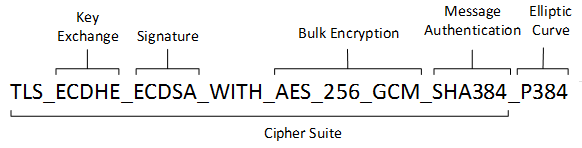

這是 Windows Cipher 的命名方式:

2012 R2 確實沒有:

TLS_ECDHE_RSA_WITH_AES_256_GCM

但是他有:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM

TLS_ECDHE_RSA_WITH_AES_256_CBC

出處:

https://docs.microsoft.com/en-us/windows/win32/secauthn/tls-cipher-suites-in-windows-8-1

所以你應該去問資安:

如果把 Signature 從 RSA 換成 ECDSA, 它們能否接受?

或者, RSA 不變, 但把 Encryption 從 GCM 換成 CBC 呢?

但我猜想兩者的答案都是 NO...(因為 2012R2 本來就 EOL 了)

這凸顯另外一個問題: 坊間一些資安公司, 只會拿工具去掃, 卻不會解釋裡面的內容, 以及掃出來所謂的 weak 項目, 真正會造成多大的衝擊?

如果只會看工具裡面有沒有出現 weak cipher, 那 2012R2 全部的 Cipher 都不及格, 你們就是要升級系統, 或者在前面擋一個 SSL Offloader 來換掉協定; 但實際上, 2012R2 的 TLS 1.2 SSL, 仍然可以在 Qualys 的 SSL Test 中, 拿到 A 級評等....

或者你可以反問資安公司:

Cloudflare CDN 的 TLS 1.2 有 CBC 弱點, 為何 Qualys 仍給他 A+ 評等? (Qualys 是全球知名的大型資安與合規服務公司), 相關爭論在此:

https://success.qualys.com/discussions/s/question/0D52L00004TnykTSAR/security-impact-of-weak-cipher-suites

資安公司最常見的謬誤, 就是揮舞安全的大旗, 罔顧營運現實面, 試圖把所有尖端技術都部署完備, 以達到零漏洞的程度. 我們發現很多從紅隊技術起家的資安公司, 會犯下這樣見樹不見林的問題.....

在藍隊觀點中: 弱點固然要補強, 但是部署防禦縱深, 反而比你整天去補弱點來得更重要. 因為藍隊深知:

不懂營運的資安公司就像是不懂商業的公司法務, 一個狼性堅強, 專業領域優秀的法務, 會把公司對外的合約, 全部都掐得緊緊的, 裡面不做任何讓步, 也不考慮對等關係, 所有利益都是公司拿走, 所有罰責都是對方要背.

這樣的合約出去, 當然是乾淨無暇零缺點, 上法院訴訟你是穩贏. 但是拿了這樣的合約出去, 請問對方要跟你簽嗎? 今天如果你很大, FAANG 等級的公司, 人家為五斗米折腰, 當然只好簽了; 但如果今天你只是無名小卒, 反過來拿這種合約出去, 對方是比你強勢的公司, 人家會甩你嗎?

以前我們集團內的法務就是這樣, 搞到最後業務單位都找不到廠商願意跟我們合作 (我們集團資本額已經超過 80 億了, 市場上還只能對人家低頭); 最後我下令: 所有合約第一關全部由我審權利義務, 我審完後法務只能針對合規和法律用語做修改, 不能去動我訂的權利義務. 這樣才解決掉, 沒有人要跟我們合作的難題. 當然, 商業營運責任由我扛, 不是法務扛.

如果法務不扛營運責任, 他憑甚麼來阻攔我的決策?

如果資安不扛營運責任, 他憑甚麼來阻攔我的決策?

資安也是一樣, 你不能單單只考慮弱點一件事情, NIST 800-53 規範裡面講得很清楚: 資安有五大功能, 企業要利用這五大功能設計出一個平衡點, 讓公司可以正常營運, 將風險降到公司可以承受的程度(但不是零), 同時可以接受部署這種資安架構的成本, 這樣老闆才願意投資資安.

只會用風險去恐嚇客戶的資安公司, 對公司營運不會有正面幫助.

能教客戶選擇如何處理風險, 且取得營運平衡的, 才真正懂資安.

如果資安不扛營運責任, 他憑甚麼來阻攔我的決策?

哀,感觸很深...

看向我公司那高高在上的資訊處,科科

我實在不懂一個能把所有企業內部系統的入口,帳號密碼用GET送的組織還有什麼資格去督導下面單位,更不要說要單位想辦法自己加密通訊,結果問他們有自建CA的打算嗎,跟我說沒有...

管全公司的DNS就是他們,不是他們自建CA,難道要每個連線的人為了自簽憑證先看一次不安全警告喔...

大神身受其害的經驗談@@...

Sigal sign on 用get,froce大大真是難為你了,不過也可能是你不再那個位,所以不知道那個地方水有多深,我這邊是柿子挑軟的吃,但是不敢扛責任

哇,感謝 raytracy大 細心的回覆。

所以你應該去問資安:

如果把 Signature 從 RSA 換成 ECDSA, 它們能否接受?

或者, RSA 不變, 但把 Encryption 從 GCM 換成 CBC 呢?

但我猜想兩者的答案都是 NO...(因為 2012R2 本來就 EOL 了)

對方確實不接受,因為他是用弱掃的評分來決定,但神奇的是,他的軟體對TLS_ECDHE_RSA_WITH_AES_256_CBC相關的演算法是pass的

或者你可以反問資安公司:

Cloudflare CDN 的 TLS 1.2 有 CBC 弱點, 為何 Qualys 仍給他 A+ 評等? (Qualys 是全球知名的大型資安與合規服務公司), 相關爭論在此:

https://success.qualys.com/discussions/s/question/0D52L00004TnykTSAR/security-impact-of-weak-cipher-suites

我再去詢問對方的資安顧問對此有何看法

只會用風險去恐嚇客戶的資安公司, 對公司營運不會有正面幫助.

能教客戶選擇如何處理風險, 且取得營運平衡的, 才真正懂資安.

不知資安公司是如何跟客戶的資訊處商討的,但因為 系統承辦人對資安根本不瞭解所以他們只能參考資訊處的意見,

跟資訊處主管 說明目前的os server 2012R2 不支援TLS_RSA_WITH_AES_256_GCM,server2016才有支援,且該系統為普級系統不含機敏資料只是一般行政系統,就目前的系統規畫架構下可以符合此系統的資安需求。

這時對方主管說,就他的認知這種問題應該是程式修正或下載安全性更新就可以排除的.....,若我們覺得沒風險,就請承辦人簽 免責同意書,若系統被駭或被入侵不關資訊處的事…,然後 承辦人就不敢簽,我們專案經理也不敢勸承辦人簽…所以事情就又回到我身上了。

總之感謝raytracy大的回覆,我再想想該怎麼敘述或說明才可以讓對方聽得懂我在說什麼或是用淺顯的方式演練給對方看。也希望他們所謂可以排除此情形的廠商可以讓我去連繫~

說真的...政府機關案子?

如果改 CBC 可過, 建議這樣過看看...

弱掃軟體把 CBC 列入安全, 其實也是妥協的結果, 因為這是為了跟舊版軟體相容性的需求....(話說, Cloudflare 也是用 CBC 過 A+ 的...)

"其它廠商在相同的OS下都可以達成這個要求"

請客戶提供哪個廠商做得到,做得到且無安全顧慮,

那是我們自己專業不夠、也同時向高明廠商求教

但如果是用偷步方式做到,既然是你的客戶,你就提出日後可能出問題的專業建議

系統本身且第三方合法支援下可做到的,我們理應虛心求教,且嚴正拒絕不合法的使用方式