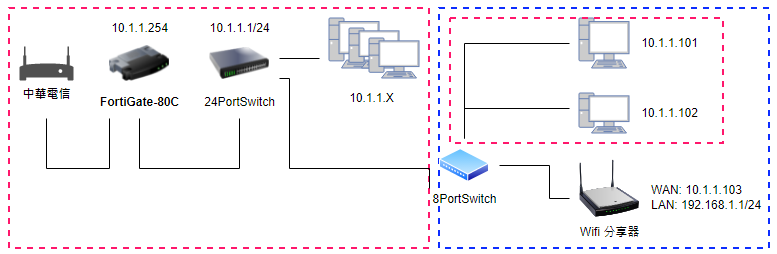

目前的網路架構長這樣

藍框處是一間辦公室,有一條網路線到 24PortSwitch 那邊。

紅框處是線路、設備設定及接孔都不能動的部份。

我想做的是加裝上圖所示的 Wifi 分享器,

設定 WAN 為 IP: 10.1.1.103 / MASK: 255.255.255.0 / GW: 10.1.1.254

LAN 是 192.168.1.1/24

透過分享器上網(接線或無線)的設備都使用 192.168.1.X 的 IP

但不讓這些設備連線到 10.1.1.X 網段裡的設備(包括 10.1.1.101 及 10.1.1.102)

問題 1. 我要買具備什麼管理功能的分享器才能做到?

有試過 TP-Link Archer C80 及 ASUS RT-N12+。

TP-Link 那台找不到相關的防火牆設定,但設路由好像也不能解決..

ASUS 有 網址過濾、關鍵字過濾及網路服務過濾,試了一下也沒辦法,如果網路服務過濾可以設定子網段或所有通訊 Port 的話說不定可以?

我認知可能是要買有 ACL 功能的,還是有沒有其他商規產品適合用來處理的?

問題 2. 如果把 8PortSwitch 換成 FortiGate 60E,要怎麼設定才對?

因為手上剛好有一台 60E,想說用這台應該能解決,但一直設定不出我要的結果。

我把 Internal 設成 10.1.1.100, 把 101, 102, 103(wifi) 都接到 Internal, 24PortSwitch 來的線也是接在 Internal。

然後設定 IPv4 政策 2 條

介面: Internal to Internal 來源: 10.1.1.103/32 目的: 10.1.1.0/24 動作: 阻擋

介面: Internal to Internal 來源: 192.168.1.0/24 目的: 10.1.1.0/24 動作: 阻擋

結果還是無法阻擋分享器或透過分享器連線的設備連線到 10.1.1.X

甚至設定

介面: Internal to Internal 來源: 10.1.1.103/32 目的: 0.0.0.0/0 動作: 阻擋

介面: Internal to Internal 來源: 0.0.0.0/0 目的: 10.1.1.103/32 動作: 阻擋

也無法阻止任何連線 orz .. 是不是本來就不能設定 Internal to Internal?

我後來是把Internal介面拆兩塊(A,B)

A 是 10.1.1.0/24, B 是 192.168.100.0/24

設定 IPv4 政策 3 條

介面: B to A 來源: 192.168.100.0/24 目的: 10.1.1.0/24 動作: 阻擋

介面: B to A 來源: 192.168.1.0/24 目的: 0.0.0.0/0 動作: 允許

介面: A to B 來源: 0.0.0.0/0 目的: 192.168.1.0/24 動作: 允許

的確是可以做到我要的結果但 ... 把 FortiGate 放在藍框的辦公室那邊我覺得很怪 x_x

我理想的解決方式是...有一台 Wifi 直接就能做限制,我就接在8PortSwitch後面就好

或者是把FortiGate60E接在24PortSwitch那邊, 但只管理藍框辦公室那條線這樣

總覺得我目前的方向是錯的所以找不到達成理想解決方式的方法...

問題 1. 我要買具備什麼管理功能的分享器才能做到?

Ans:買台FortiAP就完全解決,哪到哪都由防火牆決定通不通

問題 2. 如果把 8PortSwitch 換成 FortiGate 60E,要怎麼設定才對?

Ans:不用換,用FG-60E直接取代FG-80C,差好幾世代晶片,效能差很大,功能差很多

註:FortiAP發的SSID都是tunnel型的流量,

亦即無線流量都是要先回到防火牆再轉到其他網段,

中間沒有跟其他網段會通的可能,

所以無線就會只能上網跟其他網路都不通,

同場加映:還可以做訪客系統哦

感謝回答。

FortiAP 有些型號的價格跟一般市售產品好像沒差很多,看之後有沒有機會建議公司採用..

原來 60E 規格比 80C 強,我傻傻的看號碼大小還以為 80C 比較強 XD

tunnel 原來是這個意思,在 aruba 跟 ruckus 的AP有看過但不懂用途

tplink 跟 asus 那兩台也有訪客系統,但設定完先不論還是一樣能通 10 網段, 連分享器自己的 192 網段也還是會通 Orz 不知道訪客的設計上實際是限制了什麼

Forti AP的韌體版本跟防火牆韌體的版本會有相容性問題

門神語錄:買什麼設備都可以,重點要能找得到服務的人

可是 我的防火牆跟AP都在露天買的,還不是同一個賣家,最後只能自己想辦法

最後的方法是把舊版韌體的Forti AP 裝在舊版的防火牆 才能使用(韌體版本 AP是5.4 防火牆是 v6.0.8)

確實,技術服務尤其重要

FAP有些機種的OS只有舊版

但FortiOS卻可以支援哦,歡迎來詢問

切 VLAN 透過 ACL 管理

L2+ 或是 L3 Switch

或是換掉前端 Firewall

可用的例如

Vigor2927

NFW-460

2台SWITCH切VLAN,24P Switch接一條網路線到FG80C其中一個的LAN PORT,這個PORT啟用DHCP,分享器設成AP模式,使用者設備拿FG80C發的IP,但記得DHCP網段要關閉後台HTTPS連線,避免使用者的設備可以看到FG80C後台登入網頁。

這樣使用者設備不會看到其他網段,除非防火牆有設定才看得到,供你參考。

假設WIFI走VLAN2

WIFI --> 8P Switch_Port 1(VLAN2)

8P Switch_Port 2(VLAN2) --> 24P Switch_Port 1(VLAN2)

24P Switch_Port 2(VLAN2)--> FG80C LAN Port 2(隨便一個Port)-->中華電信。