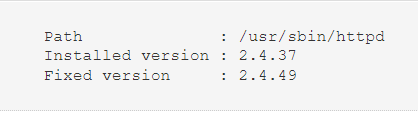

在弱掃後,發現 在rocky linux 8.6 目前 apache 版本是 2.4.37

有高風險需更新版本

已使用epel 但仍沒有 2.4.37 以後的版本可以更新,

請教大家有沒有其它好的更新的方式?

在ubuntu 更新apache則非常簡單..

沒用過 Rocky Linux 8,不知道它是否相容 CentOS 8。

你可以試試看 CentOs 8 這個套件能否給 Rocky Linux 8 使用

https://centos.pkgs.org/8/raven-modular-x86_64/httpd-2.4.54-1.el8.x86_64.rpm.html

Redhat 8 的這個套件已經在 5/10 修正過:

https://access.redhat.com/errata/RHSA-2022:1915

有三個套件被更新:

httpd-2.4.37-47.module+el8.6.0+14529+083145da.1.src.rpm

mod_http2-1.15.7-5.module+el8.6.0+13996+01710940.src.rpm

mod_md-2.0.8-8.module+el8.3.0+6814+67d1e611.src.rpm

但是 httpd 的大版號仍維持 2.4.37, 後面的 patch number 則是 47

你可以查一下 Rocky Linux 拿到的 patch 是否也是 47?

掃到弱點不一定要升版, 只要原版本有出 Patch 同樣是安全的;

你要提出證據, 證明這個版本已經被 Patch 過, 不是原來的 2.4.37

查了下yum.repos.d/更新來源

https://dl.rockylinux.org/vault/

裡面放centos,rocky rpm的檔案也都差不多

對, 我的也是2.4.37.47

不過弱掃要我更新到2.4.49.. 我到apache 官網下載rpm 2.4.54 但都會變成apache2 ,這個我無法用..

你不要執著於升級到 2.4.49, 原廠就是要你用 2.4.37-47 (除非你把 OS 從 8 升到 9), 這也是為何 Redhat 體系在機房維運上會比 Ubuntu 穩定的主因: 他不會隨便讓你升級版本, 除非他能確保升級後的版本, 能和其他現有的軟體套件全部都相容.

但是弱掃軟體很傻, 他只能偵測到 2.4.37, 看不見後面的 -47, 所以你必改走書面申訴的方式, 提出原廠證明, 說明: 雖然弱掃看到的版號只有 2.4.37, 但實際上因為小版號已經更到 -47 了, 所以那個 Bug 已經修正掉, 沒有風險了.

稽核要看的是實情, 並不是有弱嫂報告就蒙著眼只看報告, 如果實情沒有風險, 代表弱掃是誤判, 而事實上弱掃誤判的案例非常多, 你只要能夠提出書面證據佐證, 稽核就應該把這個弱點標示成 False Postive, 不要出現在報表上.

商業版的弱掃軟體應該都有標示誤判(偽陽性)項目的功能, 標示清楚之後, 以後掃你的系統就不會出現這項.

這算老問題了

官方的 repository 更新就是慢, 要碼自己編譯

要碼找第三方的來更新

https://codeit.guru/en_US/

可以試試看隱藏 apache版本

參考看看

編輯/etc/httpd/conf/httpd.conf

添加以下下兩行,指令

ServerTokens Prod

ServerSignature Off

再重新啟動 apache

systemctl restart httpd

隱藏版本資訊能讓弱掃報告從27個Critical 變為9個, 但還是會呈現apache版本問題, 弱掃工具可以設定以後這類報告改為低風險也是解決方法, 但要能說服資安官及稽核才可以。

你的問題應該是跟以下的2個網址類似

可以參考看看

https://forums.rockylinux.org/t/apache-version-suitability-for-rocky-8-5/4664/7

https://forums.rockylinux.org/t/hiding-the-apache-version-information-from-scanner/6321

你的弱點掃描應該是 SSH 有登入掃描

不然是不會有掃描到 apache 版本資訊

不然主機curl測試應該是看不到版本資訊

curl -I http://localhost

HTTP/1.1 200 OK

Server: Apache

以上參考看看

對,有配置ssh 登入掃描,這樣結果才會比較完整, 看文章說明就是有更版前,問題不會解決了

文章也說明, 隱藏版本號及不使用ssh 登入掃描, 結果不完整,漏洞也還是存在,這樣隱藏漏洞的報告是沒有意義的,