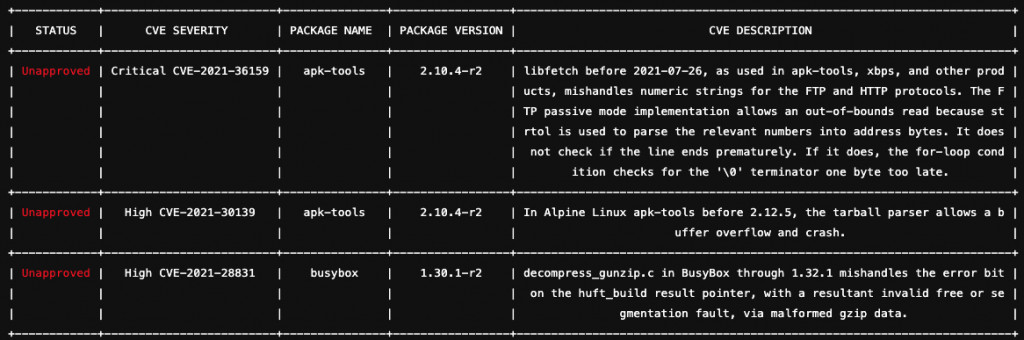

公司沒有資安人員,想詢問 2 個問題,我們自製的 nginx 1.16.1(alpine 3.10.2) 在漏洞掃描沒有掃到 nginx 漏洞,但有掃到 image 其他嚴重及高等級漏洞

想詢問

一、雖然我還是會更新 image ,但以漏洞掃描,是否不管是不是 nginx 漏洞,都還是需要修的?

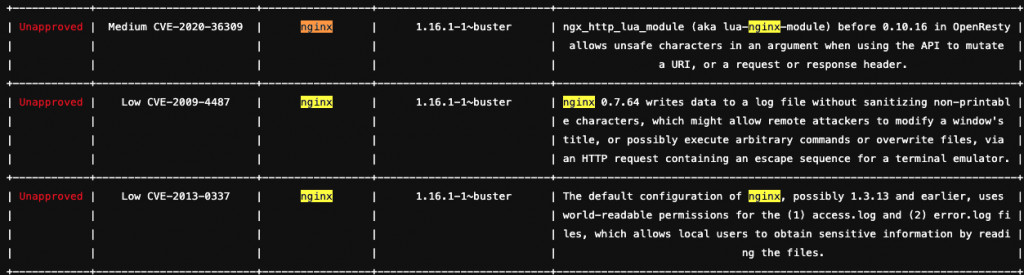

二、自製的沒掃到 nginx 1.16.1 漏洞,從 Docker 抓的 nginx 1.16.1(debian 10.3) 有掃到,這樣倒底是有沒有洞?是得再看其他 nginx module 有沒有洞嗎

尤其你圖上掃出來的分級是 Critical 和 High, 這兩種等級都是非補不可的.

當然, 你也可以論述說:

那幾個掃出來的 CVE, 在你的應用場景內不會遇到, 所以不會被觸發.

不過, 這樣的論述不能是單方面的 (你說沒有就真的沒有嗎?), 要找一個第三方來證明:你論述的場景有極高的可信度 (例如: 信心度 99% 以上? 不是你自己說喔, 是要第三方驗證單位來評斷); 這就像是 ISO 27001 裡面的適用性聲明: 你可以自己宣稱某個控制措施不適用, 但這個宣稱須要由第三方來稽核與認可, 才會放行.

所以可以評估一下:

是找一個第三方來證明你不需補這個洞, 比較簡單?

還是自己把這個洞補到掃不出來, 哪一個比較簡單?

所有 Image 拿下來 Build 的時候, 都應該先在 Dockerfile 裡面跑一次 OS 層級的 package update (以 dabina 來說應該是 apt-get update 或者 apt dist-upgrade), 才開始安裝你要的軟體, 不是拿了別人 Build 好的 Image 來, 就可以蒙著眼盲目的上線, 畢竟提供 Image 的人, 並沒有義務要為你的安全負責 (你也沒付錢給她做這件事--安全通常是要付出成本與代價的; 免費的安全經常暗藏其他心機)...

你的資安應該是自己要能很清楚的掌握, 不應該盲目依賴別人提供的黑箱內容.

順便提醒一下, Debian 10 已經在 2022/9/10 EOL 了:

https://wiki.debian.org/DebianReleases#Current_Releases.2FRepositories

資安的原則是: 不要在正式上線環境, 使用任何原廠已經 EOL 的產品.

所以請盡快將所有 Debian 10 都升級到 11 為宜, 否則將來你掃出來的漏洞會越來越多 (因為已經 EOL 的產品, 不會再出修補套件, 即便你可以掃出漏洞, 但他也沒有辦法補了, 那個洞就永遠存在)