SELECT * FROM EFNETSYS..DSCMA WHERE MA001='050'

執行後>

050 是> 帳號

欄位 MA003= 產出一串數字

如何複製數字轉換成我要的密碼??

謝謝大家指教

1.你可以下 SQL 指令,欄位 MA003= 產出一串數字;

顯然,你可以連線資料庫並執行指令;合理推稐...你是 IT 人員

2.你看到的'一串數字'....基本上是加密過的字串

3.ERP 廠商為何要針對 MA003 加密,基本上要防止'直接由資料庫讀取密碼';再使用 user 帳號登入竄改或刪除資料.

例如:已知 050 是> 帳號,你也取得 050 的密碼;那麼你下個月的薪資就可以調成 50 萬了.

4.防駭客入侵資料庫直接取得密碼,偽裝合法 user 竄改或刪除資料庫.

5.若是 user 忘記密碼時就建立一個臨時密碼給 user,請他登入時變更成他要的密碼.

朕不給,你不能搶

如何解密 密碼

ERP廠商 說他們是用一支程式解密的 好奇想知道那支程式是什麼??

1.如何加密及解密是一門學問

2.ERP廠商 說他們是用一支程式解密的 好奇想知道那支程式是什麼?? ==>加解密都是他們公司的機密

==>知道那支程式是什麼? 知道又如何 ?

==>把你的薪資改成 50 萬,不被人發現 ?

.......

基本上盡職的 IT 人員:

A:不該看的就不要看,就算非不得已看到了;就當沒這回事.

B.看了不該看的,不要說;說出去...你離職或聽到的人離職;最嚴重的...公司一個月內就掛了.

好奇...是件好事,也是學習的動力;

但是,好奇的議題若是廠商的機密....你有機會破解....嗯....可能已經過了 10 年...

經驗談...

人生苦短...凡事適可而止

現代的密碼儲存方式, 不一定是經過加密(Encrypt), 更有可能是經過雜湊 (Hash).

雜湊通常是無法被反解的 (在一般狀況下不能解, 但透過特定的極端技術或許可以, 我們先當作他不能解), 實際上要驗證的時候, 系統是將使用者當場輸入的密碼, 使用同樣的雜湊函數計算一次, 如果得到的結果, 跟當初儲存的雜湊相同的話, 就是密碼符合, 驗證成功. 否則, 就是失敗.

(雜湊不只使用函數, 還可能加鹽 Salt, 或者重複執行多個函數來擾亂破解)

被雜湊過的結果無法反解回原本密碼, 但是可以用暴力法 (Brute Force) 或者彩虹表 (Rainbow Table) 等, 逐字逐詞強行比對, 只不過需要比對的字符數量非常龐大, 密碼的長度越長, 組合的字符越複雜, 就越不容易被比對出來.

以下是用 2022 年最新技術的 GPU, 以暴力法破解一個密碼雜湊所需要花的時間:

Hive System 每年都會發布這個測試結果, 當然技術越新就會越快:

https://www.hivesystems.io/password-table

現代的程式語言大多會提供密碼雜湊用的函數:

淺談 Hash , 用雜湊保護密碼

(以下是 SHA256 雜湊的運算邏輯)

但是如果系統是比較老舊的設計, 那確實可能還使用加密的方式來儲存密碼. 加密有兩大方式: 對稱式或非對稱式, 這兩者通常都是可以被反解的, 只不過對稱式的反解是用原本的反函數, 非對稱式的反解通常需要另外一個新函數.

加密函數裡面有許多參數, 其中有部分關鍵參數會被認定為金鑰, 只有持有正確金鑰的人, 或系統軟體, 可以正確的加密與解密資料.

你曾提到:

ERP廠商 說他們是用一支程式解密的

由這句話推斷:

它們可能是採用加密, 而不是雜湊方式儲存, 然後透過有正確金鑰的軟體來解密.

在此狀況下, 你想要知道原始密碼, 必須先取得廠商所使用的金鑰和加密函數.

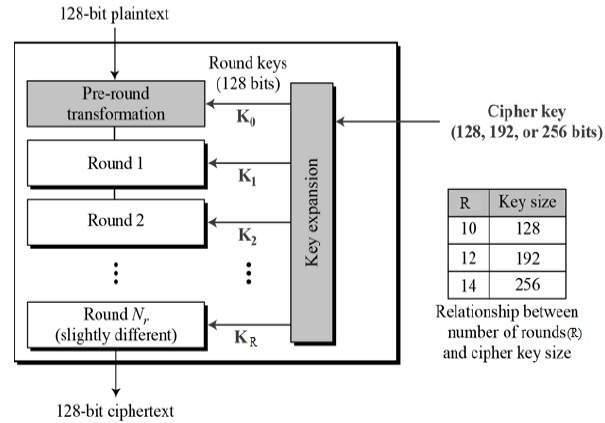

近代最常用的加密技術, 是由美國國家標準與技術研究院(NIST)選定, 同時也被金融界與美國國防部/國家安全局普遍採用的 AES, 一般軟體套件上也經常提供這個函式庫:

什麼是 AES-256 加密及其工作原理?

(以下是 AES 的運算邏輯)

以上幾個連結, 以及出現的關鍵字, 已經足夠你開始搜尋或研究密碼學的入門, 如果有更進一步的疑問, 可以在各社團或論壇, 從上述這些基礎, 提出你研究過程中所遇到的問題, 向其他密碼學專家學習更深的知識.

以下可以查詢各種密碼學的文章, 大約有六千萬篇:

https://www.google.com/search?q=learn+cryptography

我猜測是鼎新的系統。

那個欄位是經過加密了,既然廠商可以用一支程式就可以將密碼取出的話,我猜測加密的方式應該是"加鹽"

有空的話可以用"加鹽"的關鍵字去研究一下,或許你可以解析出密碼。

這種密碼加密方式也不一定要知道明碼密碼

只要用界面加一組新用戶,設定新密碼就能copy己知的加密後的密碼,蓋掉想知道帳號密碼

登入更高權限去讀取系統即可

前題是要能碰到ERP及SQL的主機或遠端登入