感謝【國防理工學院數位鑑識的周憲政老師】悉心指導 :)

這裡我們直接帶情境作業吧~

這裡使用 Kali 噢~

Wireshark 在鐵人賽已經有其他前輩寫系列文啦,所以這裡就介紹用金鑰解密的部份吧:)

請運用 Wireshark分析rsasnakeoil2.cap,並以rsasnakeoil2.key解開rsasnakeoil2.cap內之SSL加密封包。

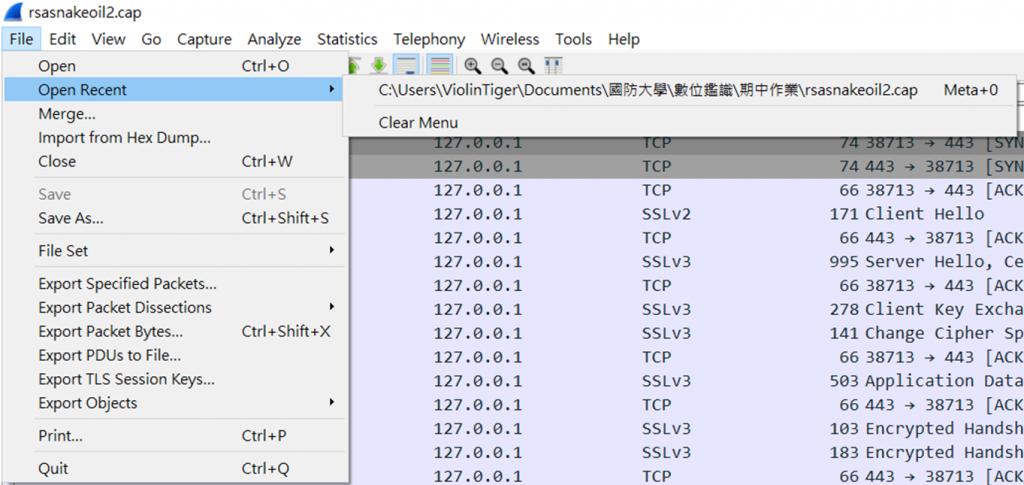

(1) 打開錄包檔

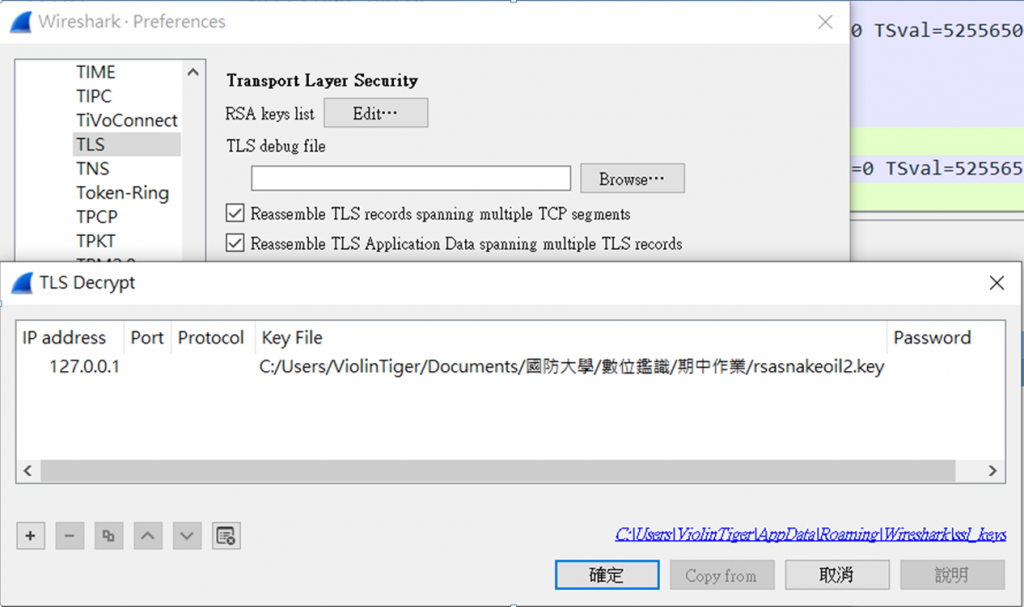

(2) Edit > Preferences:於 TLS 加上金鑰

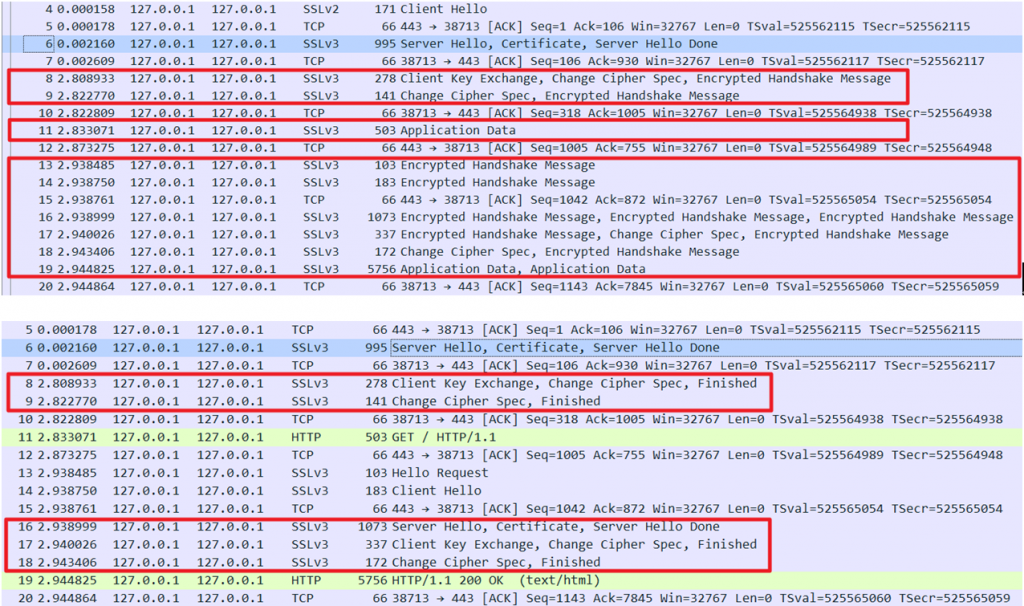

(3) 比較加密及解密差異

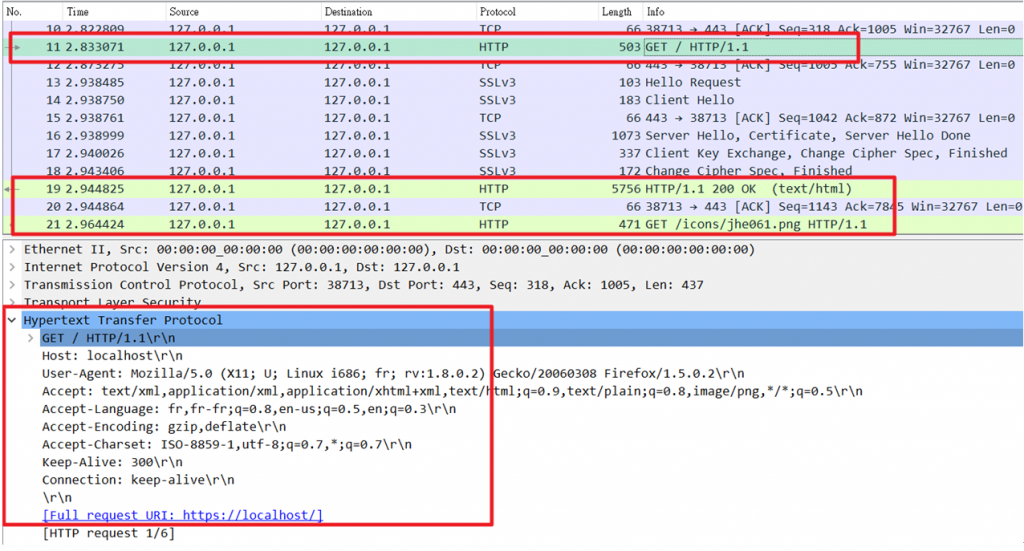

若已解密則可查看綠色框底明碼內容。

原本顯示Encrypted Handshake Message 或是 Application Data

已解密就會顯示瀏覽 HTTP 之明碼內容。

(4) 封包內容顯示已解密內容

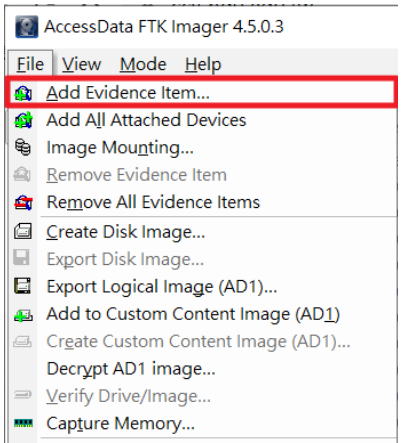

官網免費下載位址:https://accessdata.com/product-download/ftk-imager-version-4-5

小明上網找到一張數位鑑識有關的圖片,於是下載到本機電腦桌面,但不小心誤刪(亦不存在垃圾桶中),請運用FTK Imager或其他工具,將此圖片從記憶體中救回來 (請將過程紀錄下來) 。

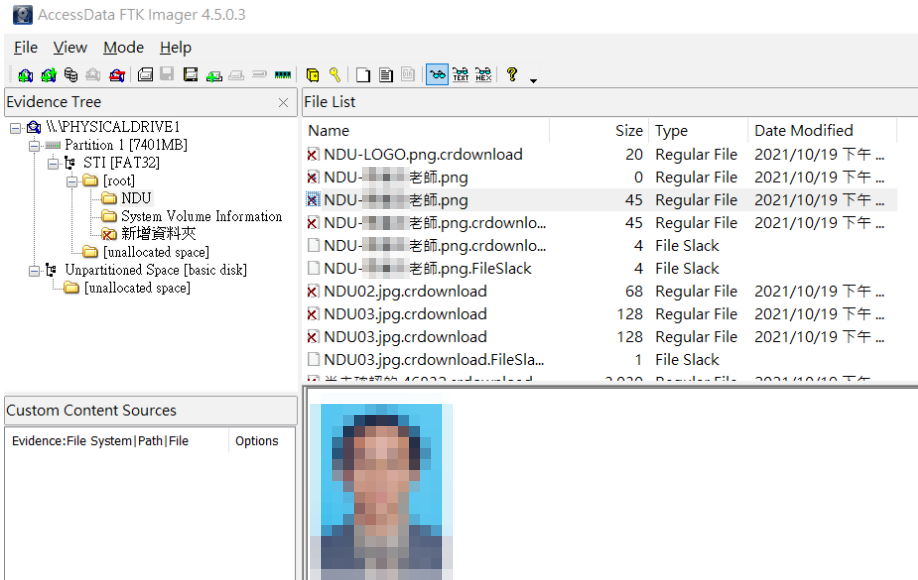

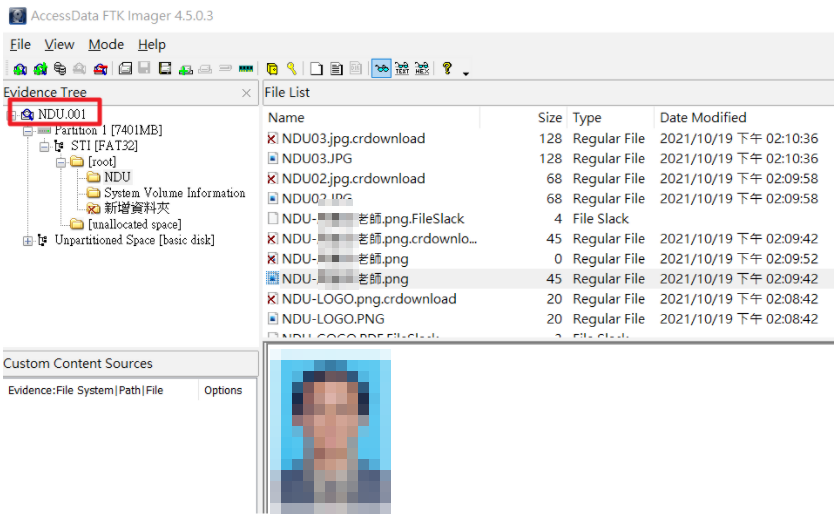

因為實體硬碟很大,故這裡以 USB E碟為範例:不小心將 USB 裡的【NDU】資料夾刪除了,應該怎麼找回來呢?

如果很幸運的話,有機會直接用 Add Evidence Item… 直接讀取 USB 裝置已被刪除 NDU的資料夾內容。

很幸運的,直接從 USB 隨身碟中有撈到~

已經刪除的檔案,會顯示叉叉,但一樣可以籍由下方的 16 進位及預覽去確認刪除檔案的內容。放上數位鑑識老師的照片作為範例

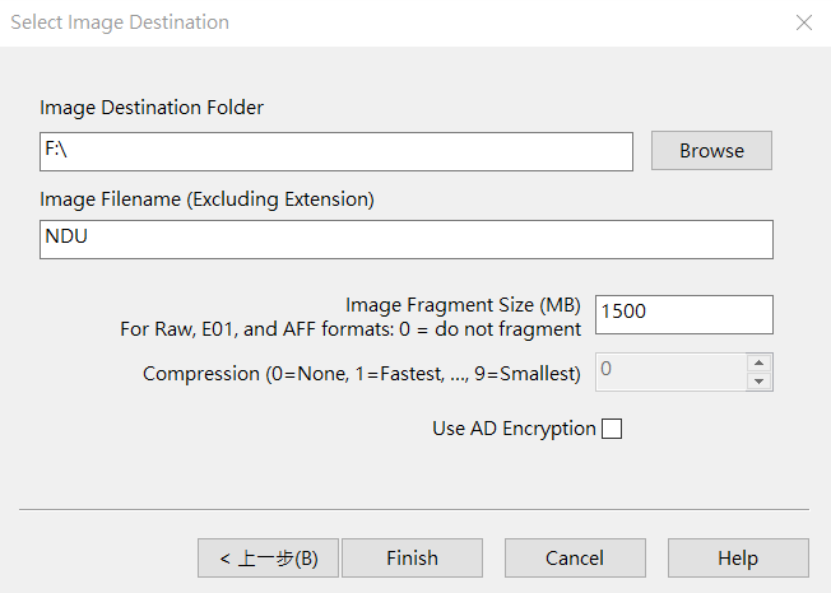

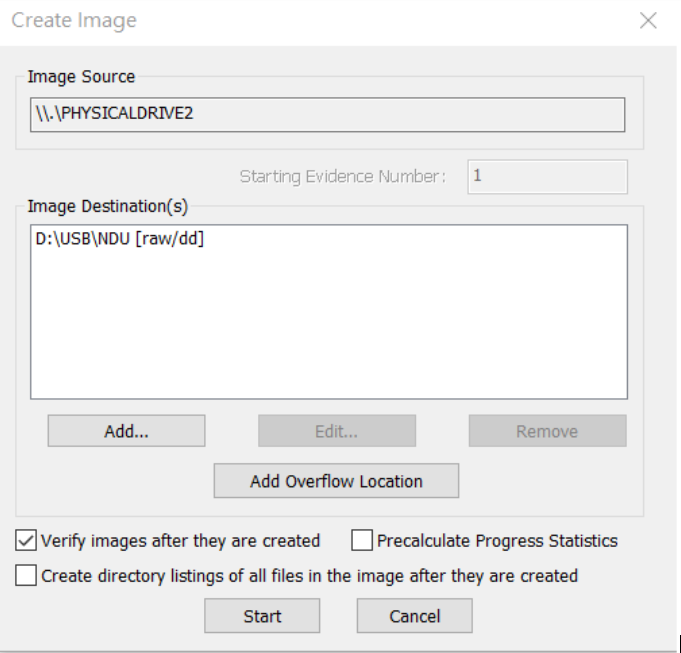

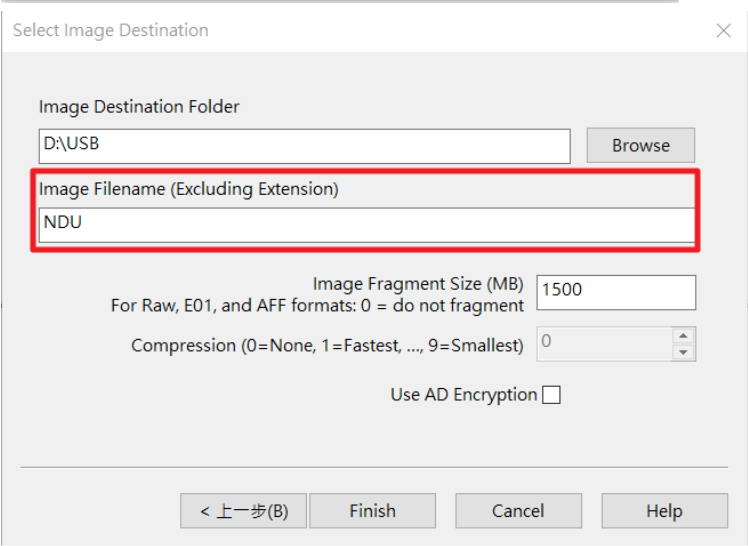

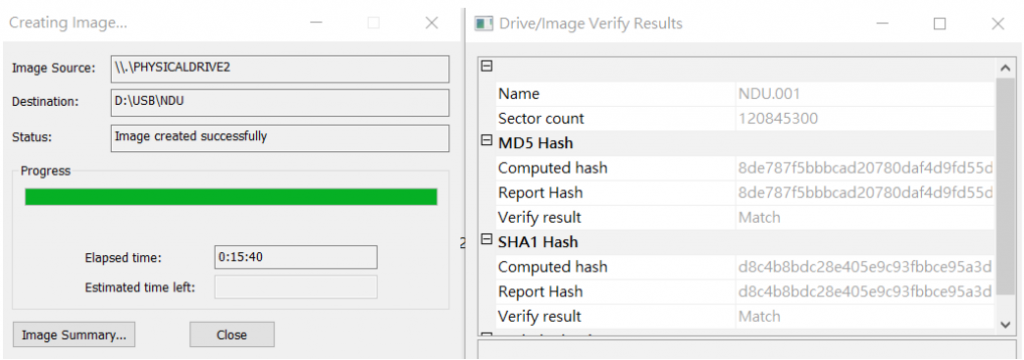

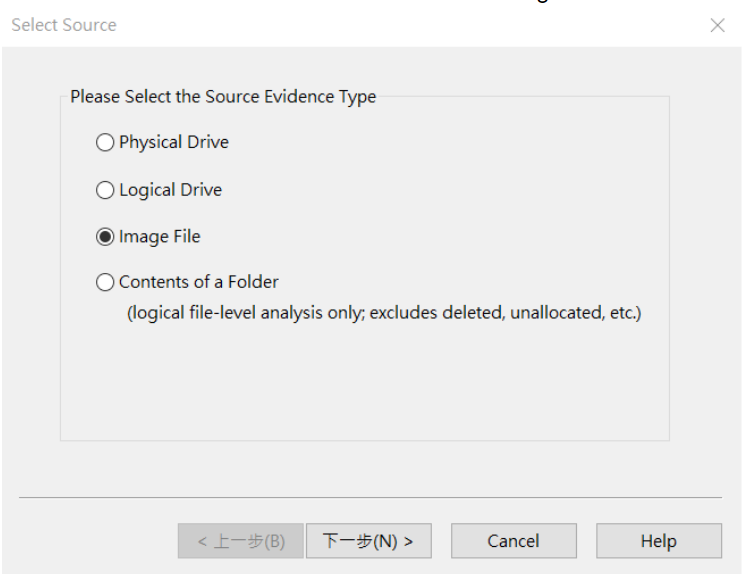

但如果不幸的話,可能就要試著用 (1 ) Create Image 去建立 Image 檔中找找有沒有蛛絲馬跡囉。

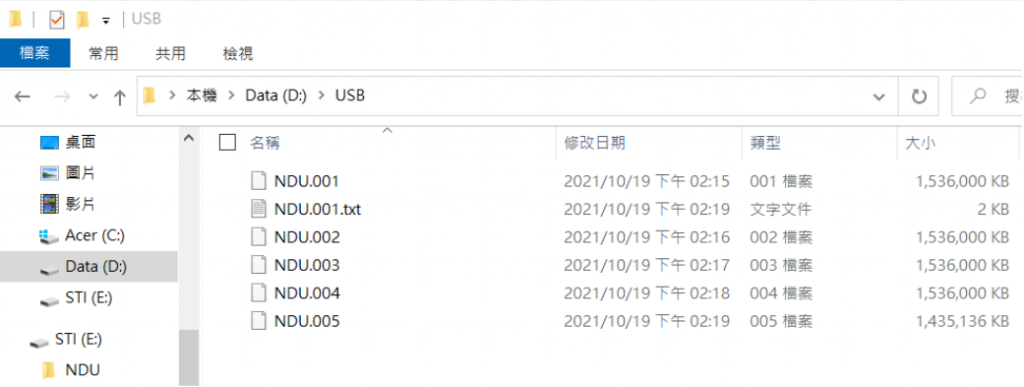

將 USB 映象檔存在 D:\USB 中。

之後不小心刪除 NDU 資料夾時,還有機會透過Image File可以打撈出來…

LINE 在 2021 年前語音還沒有被加密之前,還有機會可以透過 Wireshark 可以還原語音檔 XD

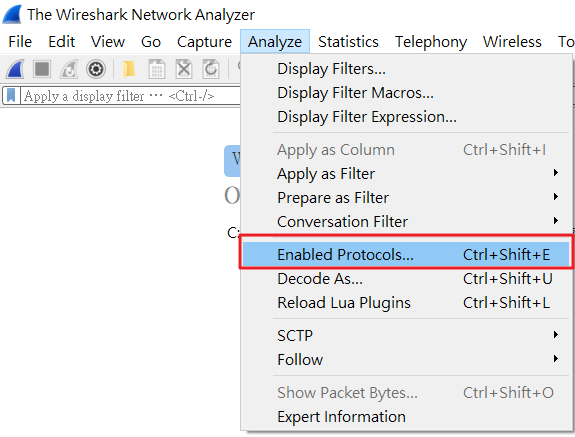

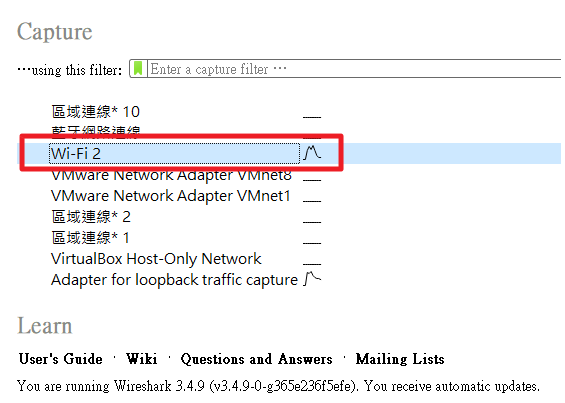

(1) 打開 Wireshark

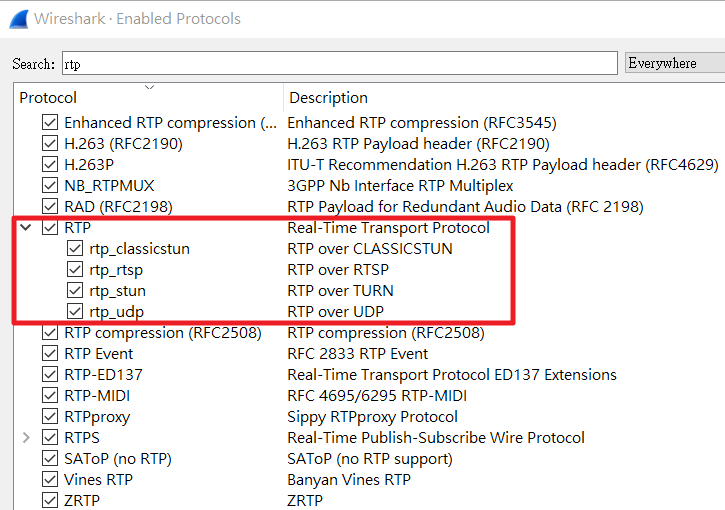

設定 Anlyze >> Enabled Protocols ...

將實時音訊(Real-Time)封包一併錄製:

(2) Wireshark 側錄雙方通訊內容,並篩濾分析出雙方傳送的封包資訊(可為語音、簡訊、圖片等訊息)。開啟Wireshark抓取Line語音通話選取抓取封包介面WiFi後,開始側錄語音封包。

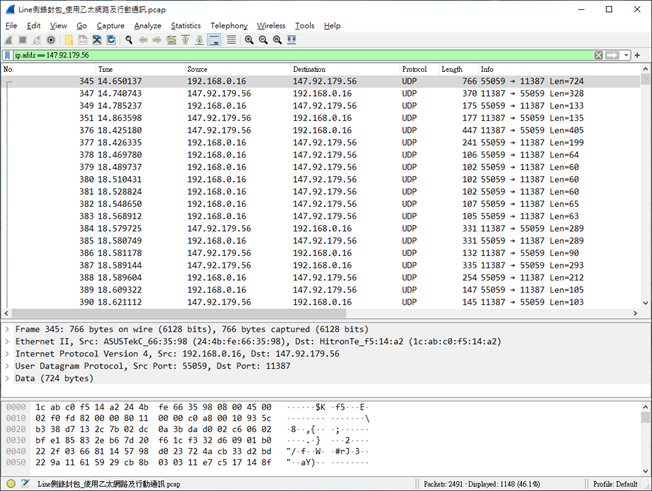

(3) 一般語音資料多為 UDP 封包,因此可以看到大量 UDP 封包。

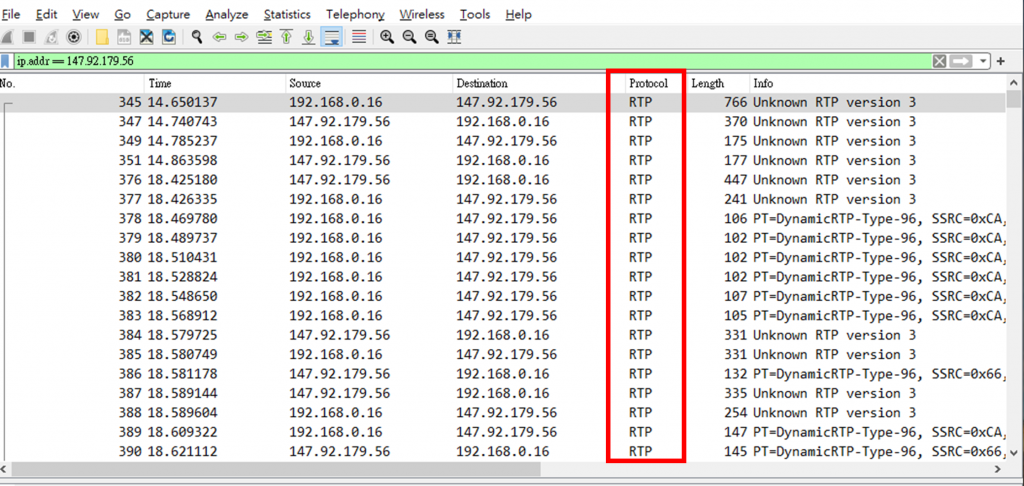

再來,篩選與對方主機的所有語音訊息: ip.addr==147.92.179.56

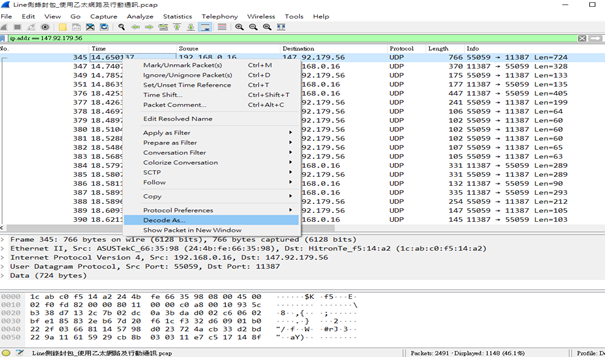

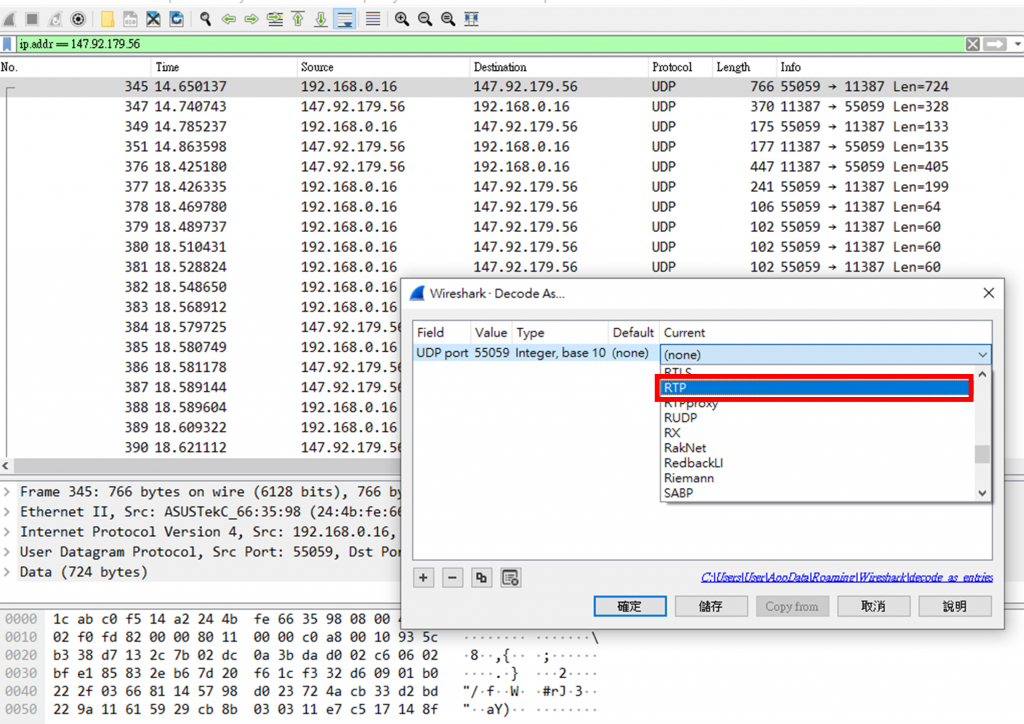

(4) decode as RTP

取其中一筆封包,按右鍵選取「Decode As…」,出現新視窗選擇RTP格式,將封包解譯為 RTP stream 格式。

(5) 剛剛的 UDP 封包都會變成 RTP stream 格式封包。

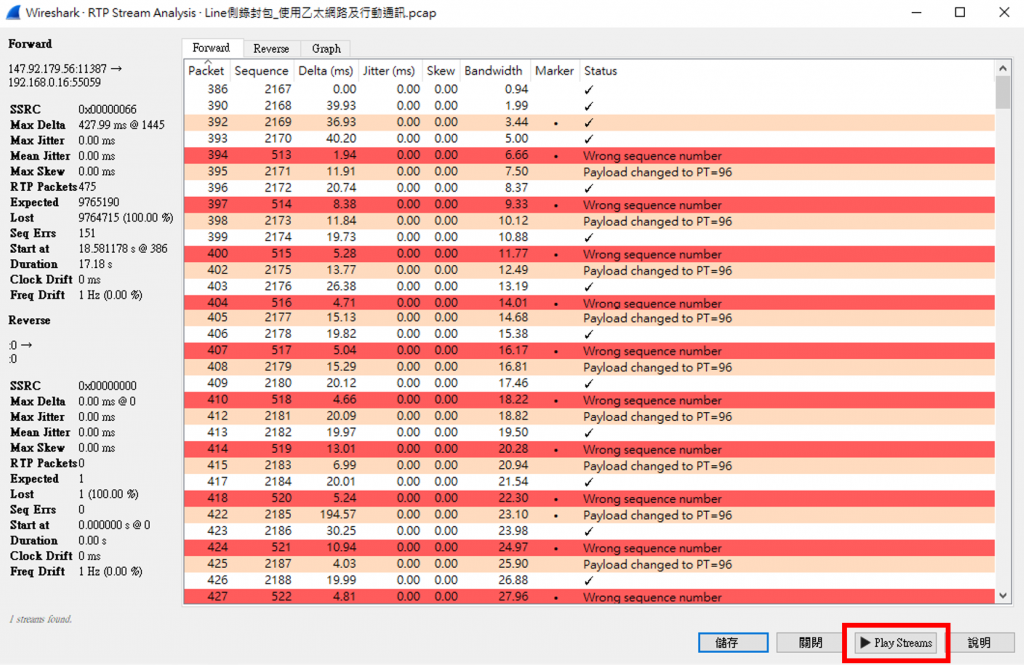

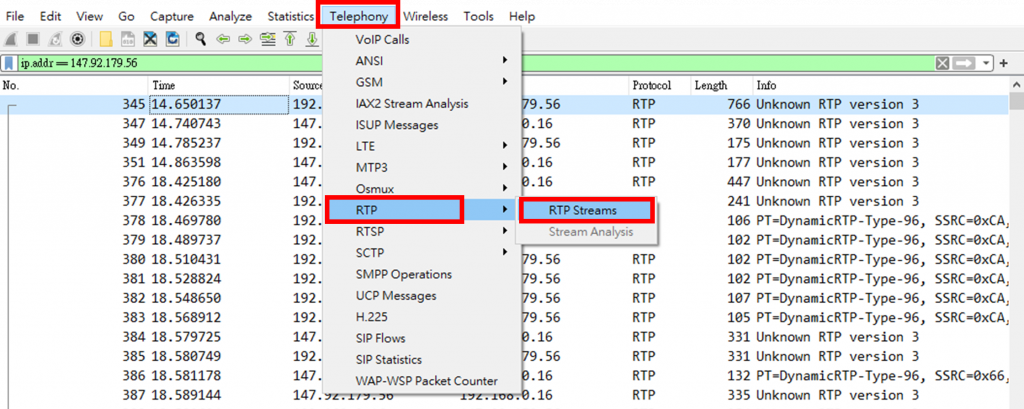

(6) Telephony > RTP > RTP Streams

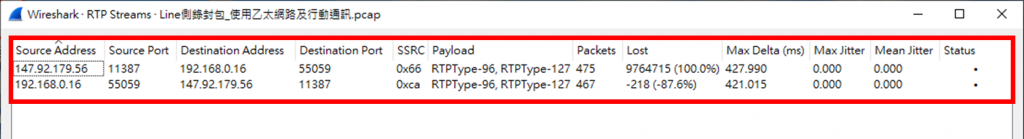

(7) 已將封包轉成 RTP 語音格式

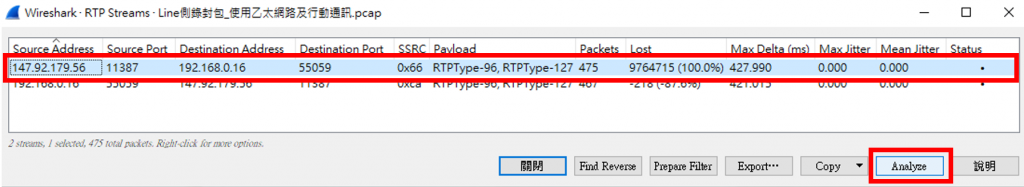

(8) 點選其中一筆後,直接分析

(9) Play Steams 即可開始播放語音訊息