哦哦哦,傲天大大的DDos說明出來了!!!!!

下面不用看了,煩請直接點此連結!!!

https://www.facebook.com/outian/posts/1556418854372736?pnref=story

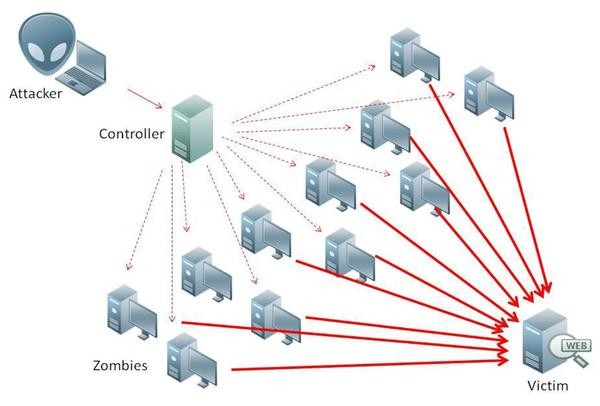

分佈式拒絕服務(DDoS:Distributed Denial of Service)攻擊指借助於客戶/服務器技術,將多個計算機聯合起來作為攻擊平台,對一個或多個目標發動 DDoS攻擊,從而成倍地提高拒絕服務攻擊的威力,只要是聯網的設備都可以發動攻擊,只不過攻擊流量的大小有區別罷了…

大部份 DDos 的事件較少因為好玩或一時興起做攻擊。

因為 DDos 需要大量的流量去做攻擊,需要租機器或是要養很多肉雞…

所以大部份都是組織或較大的團體,畢竟做 DDos 還是需要一點成本的…

好孩子不要學

而且現在的雞除了桌面雞、筆電雞,還新增了手雞,物聯雞、車載雞…

如果發現自己是肉雞,你說不開機不就行了,做一隻離線雞也是可以的,就看你能忍多久了…

但是這種消極的方式不是解決問題的辦法吶

我們還是從攻擊方式去找對應的解法辦法吧 :)

網路上很多攻擊教學,但實際上在打的時候就會被網路設備很聰明,會自動學習,通常流量異常就會把你的封包來源擋掉了,所以說攻擊無效,列為已失效的攻擊方式。

但如果對方沒有網路設備的話就…

//有機會再來補圖說明好了 Q Q"

因為大部份的客戶都會有買相關網路防火牆之類的產品,會做基本的封包過濾這樣,所以設定好就不太會被打掛。

我們家是推薦 Citrix NetScaler 啦 XD

Citrix NetScaler 裡面內建三道防火牆:

(1) 第一道是最外面對外的一般防火牆做流量過濾、Load balance

(2) 第二道是做 AP 的防火牆

(3) 第三道是做內網的 Load balance (VPN)

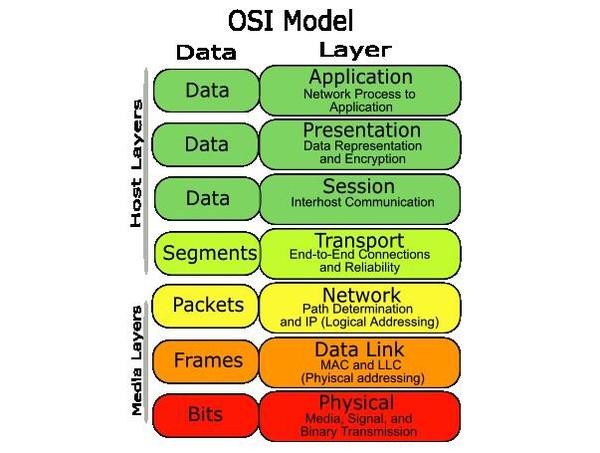

回歸正題,我們常見的協定漏洞,像 SYN flood 攻擊,異常的封包進來,我們就可以直接濾掉,大部份的網路產品預設的設定就會自動過濾了。

像之前攻擊教育部的攻擊包括 DNS、NTP,透過設定可以在第一階段濾掉,就是外面丟進來的東西, NTP 對時攻擊,或 DNS 反射攻擊,只要確定客戶沒有需要做這部份的服務,預設設定會過濾掉這樣的封包。

NTP 攻擊方式就是一種校正時間的通訊協定,叫伺服器不斷對時,讓頻寬塞爆。

雖然 ISP 都會通知異常,用到的手法相同,但流量並沒有那麼大,也有 ISP 不痛不癢 XD

第三種的方式就是最近卷商遇到的,他是把整個頻寬塞爆這樣。

所以在客戶端的資源比拼不過就沒辦法做什麼防禦。

現在的做法就都是要找 ISP 幫忙,或者流量清洗服務的公司幫忙,他們的做法是當你發生這樣的問題的時候,他們先把流量導向他們家的網路去,洗完再導回來給你。

一般可以的話,最快就找 ISP ,通常他們都會提供這種服務,所以當他發現到你們頻寬到到一個門檻的時候,他有可能會自動導過去,或是問你要不要導過去($)。

而且在卷商受到攻擊沒有多久,ISP 就有方案出來了,而且還沒降價…

目前知道的狀況就大概是這樣啦…

我們大部份還是會請客戶不妥協…

因為付了贖金或妥協,他們下次還是會打你,因為他們知道你最乖了會棒棒付贖金。

建議對長官的交待,還是偏向不要付贖金,因為你付過了,他之後就會一直打你…而且可能還會呷好道相報,大家約一約一起來打你…

[新聞]香港公投網站DDoS攻擊內幕大公開,連Google、亞馬遜都擋不住

[每日頭條]早點看這個多好,不用白白做了黑客的「肉雞」

請問Citrix NetScaler 和一般NGFW相比會比較好嗎?還是說兩者都要用?

哈哈哈哈哈 好開心可以說明這一段>\\<

NGFW 每家的產品功能不同所以會不太一樣哦

NetScaler 我們家是推三階(外網/AP/內網)

如果是 Palo Alto NGFW 的話,能監控內網的流量,查看有沒有可疑的攻擊,跟聽User 在幹嘛,所以還是要看客戶的需求跟產品屬性啦 XD

各家產品都有不同的屬性啦 XD