什麼是 APT?進階持續性滲透攻擊(Advanced Persistent Threat, APT)是一種最近常見的網路攻擊型態,攻擊者往往都是相當龐大且有組織的駭客集團,而並非像一般的駭客事件可由單一駭客所為。駭客集團會針對特定的攻擊對象設計一套專屬的攻擊策略,攻擊的手法除了以電腦入侵方式外,也會透過其他的傳統的手法達到竊取資料的目的(如電話竊聽等)。

所謂的 APT 進階持續性威脅具有三種元素:APT 的歷史2005 年時,英國及美國的一些計算機應急響應組織(Computer Emergence Response Team)發布報告,提醒人們注意某些針對性的釣魚電子郵件會釋放木馬,外泄敏感信息,但「APT」一詞還未被使用。

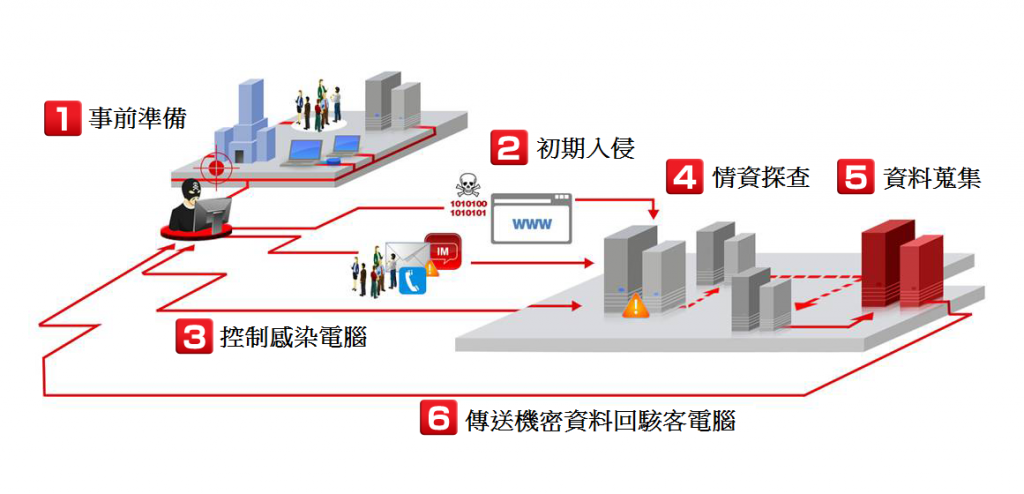

APT 攻擊方式

**要知道,APT 不是一種新的攻擊手法,也不是可以藉由阻止或破壞一次攻擊就讓問題消失。APT 可以被視為更像是一個網路攻擊活動而不是單一類型的威脅;可以想成是進行中的過程。**防毒程式可能會阻止 APT 攻擊所使用的惡意軟體,但並不意味著停止攻擊。就其性質而言,一個 APT 是一段持續的攻擊。如果一個戰術行不通,就會再嘗試另外一個。

APT攻擊常見的方式有三種:

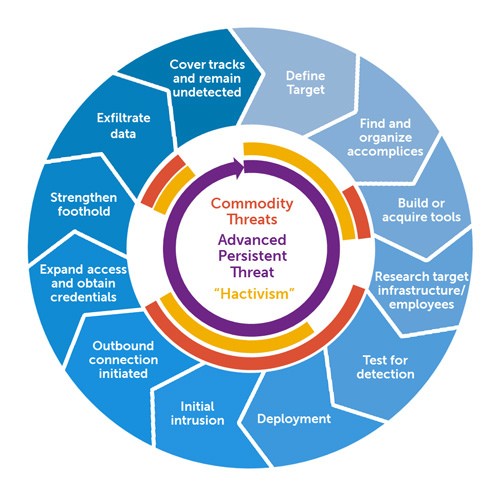

APT 生命週期2013 年,美國網絡安全公司麥迪安(Mandiant)發布了關於 2004 至 2013 年間疑似來源於中國的 APT 攻擊的研究結果,其中的生命周期

過去知名案例台灣最近代表性的 APT 攻擊事件應屬 2013 年 5 月初,行政院資通安全辦公室主動偵測發現公文電子交換網路系統(e-Client)遭駭客以有組織、有計畫的入侵,該系統主要提供我國中央與地方政府機關間公文交換作業,因此負責眾多公務機關間的公文書往來,此次遭駭客入侵引發外界對我國機密公文外洩的疑慮,但是行政院強調機密公文不會透過公文電子交換系統,故沒有機密資料外洩的疑慮,但其攻擊手法複雜與精密程度為過去罕見,推測應為駭客長期埋伏後行事。

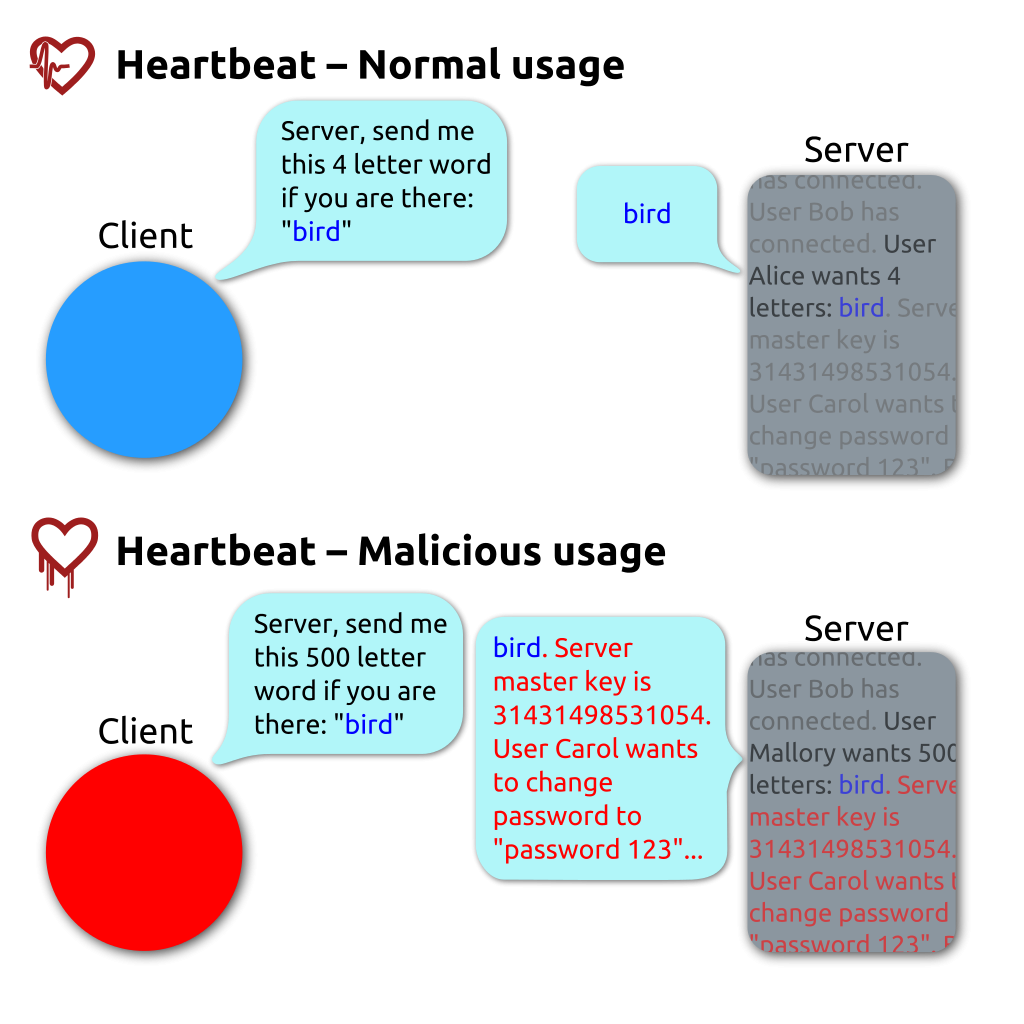

HeartBleed這個漏洞存在 OpenSSL 的 TLS/DTLS 傳輸安全層的 heartbeat(心跳)擴充功能之中,該漏洞受到攻擊時會造成記憶體內容的外洩,可能從伺服器端外洩到客戶端,或者由客戶端外洩到伺服器端,因此研究人員將它命名為 Heartbleed bug,Heartbleed 也就是「心在淌血」的意思。

這個漏洞是 OpenSSL 函式庫的程式錯誤,讓攻擊者從伺服器記憶體中讀取 64 KB 的資料,利用傳送 heartbeat 的封包給伺服器,在封包中控制變數導致 memcpy 函數複製錯誤的記憶體資料,因而擷取記憶體中可能存在的機敏資料。記憶體中最嚴重可能包含 ssl private key、session cookie、使用者密碼等,因此可能因為這樣的漏洞導致伺服器遭到入侵或取得使用者帳號。

如何防範希望有興趣的讀者也能夠點個追蹤,有任何問題或有想多了解的地方也可以回覆在文章底下唷,謝謝你們XDDDD!

參考來源:

趨勢科技 http://blog.trendmicro.com.tw/?p=123

維基百科 https://en.wikipedia.org/wiki/Advanced_persistent_threat, https://en.wikipedia.org/wiki/Heartbleed

臺灣電腦網路危機處理暨協調中心 http://www.cert.org.tw/assets/pdf/apt.pdf

淺談社交工程與APT攻擊 https://www.cc.ntu.edu.tw/chinese/epaper/0035/20151220_3504.html

OpenSSL 史上最嚴重網路臭蟲 http://www.ithome.com.tw/news/86593