用你的OpenLDAP 來驗證你的Zimbra 帳號吧!

上一篇Zimbra 三十天就上手 - Day 06 設定Windows AD 驗證 Zimbra中,你已經知道如何設定Windows AD 來驗證你的Zimbra帳號,

當然在眾多企業中,不會只有用到Windows AD來進行身分認證,當你的公司原本就已經是使用OpenLDAP來管理員工帳號時,當然就是要設定使用外部的OpenLDAP來驗證Zimbra帳號了。

上一篇有提到Zimbra 除了預設的內部 LDAP驗證之外,還支援[外部Active Directory]與[外部LDAP],如果你的公司是使用OpenLDAP來當帳號管理,那你就適用外部LDAP。

我們就逐步來進行設定吧。

第一步請參考第五天篇中Zimbra 三十天就上手 - Day 05 登入 Zimbra登入當Zimbra的管理主控台,

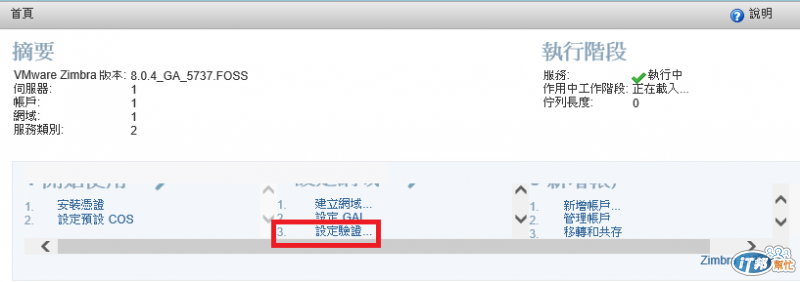

一進到主控台首頁你就會看到如下圖的1->2->3的提示步驟,步驟都有設定好對應的設定精靈,不過有些步驟使用預設值可能就已經足夠,這邊礙於篇幅,我們就不足一說明,有興趣的讀者,您在每個步驟中都可以看到相關的說明

接下來請你點選步驟2中的第三個,如下圖中紅色框框的[設定驗證]

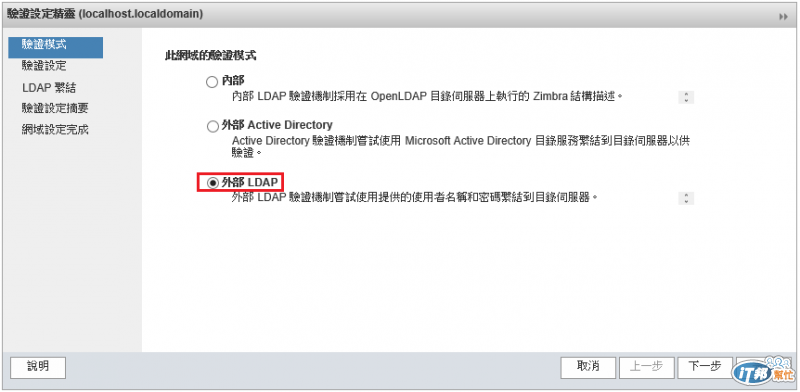

接著會跳出驗證設定精靈,第一步驟就是選擇驗證的方式,請選擇[外部LDAP],如下圖紅色框框,點選後在按下一步的按鈕

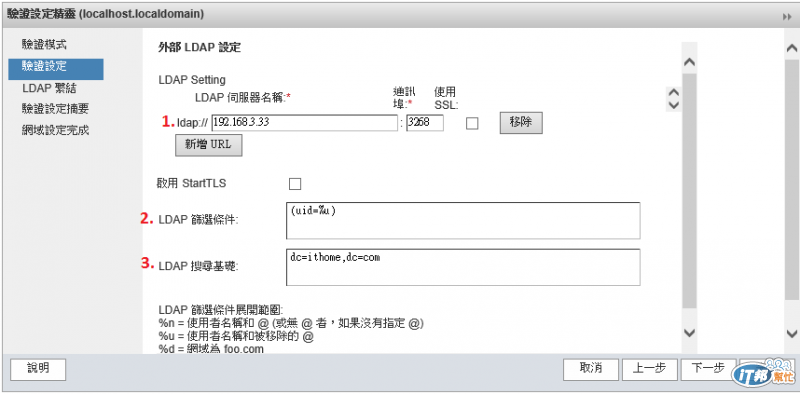

如下圖,依序將輸入(請看紅色數字的部分):

1.LDAP伺服器名稱(請記得修改對應的port),如果有多台OpenLDAP可以點選新增URL

2.LDAP篩選條件(LDAP filter)

3.LDAP搜尋基礎(LDAP search base)

如果要啟用StartTLS的請記得勾選。

另外關於LDAP filter中帶入的變數,在下方也有特別說明,這裡我們只拿username跟uid比對

設定完成後,請點選下一步的按鈕

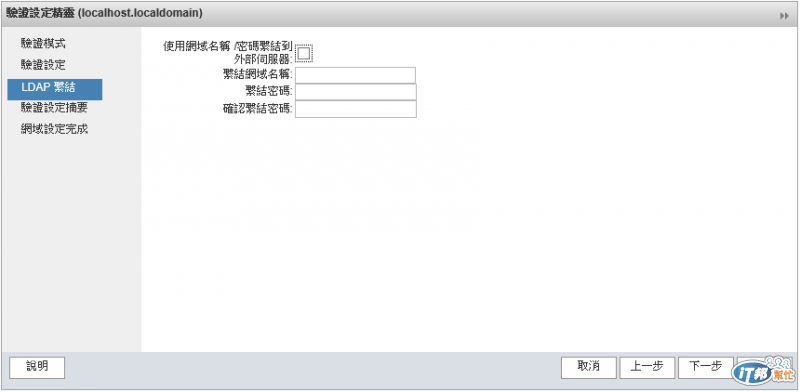

接下來設定步驟,如果你的OpenLDAP,不允許匿名查詢,你就需要設定bind DN,例如cn=administrator,cn=Users,dc=ithome,dc=com,本範例中可以留下空白直接按下一步

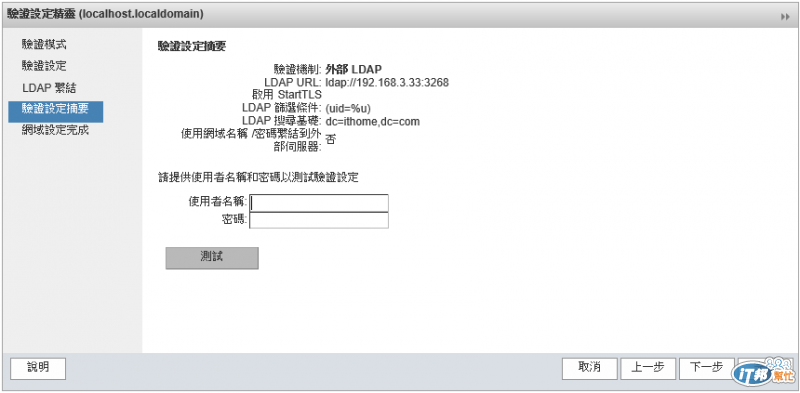

這一步驟中,你已經可以對您的設定進行測試,請提供你的使用這帳號跟密碼給Zimbra,然後按下測試的按鈕

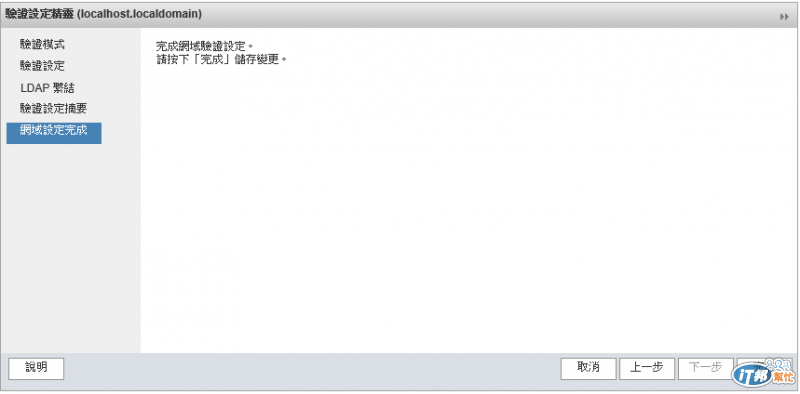

最後如下圖出現設定完成的頁面,按下完成將你的變更儲存吧!

這樣你就完成了Zimbra與OpenLDAP 驗證的設定,Zimbra 已經開始用你的OpenLDAP開始進行帳號驗證了。