Snort 身為一套頗具盛名的IPS/IDS opensource系統

最主要功能當然就是在幫我們作一些入侵偵測的監控或者阻擋囉。

拿來做snort的主機效能是很重要的,若效能只是一般,請只做監控就好,

不要很可愛的拿去做阻擋的工作。

因為你拿去做阻擋表示你要去針對他的封包進行判斷,

一當設備效能差,你的封包處理效率就不好,最後會導致所有服務都會延宕。

我們在建立這個opensource的時候會使用到兩張網卡。

兩張網卡的工作內容不同,分別是 promisc使用 及 管理用途使用

這邊選用CentOS 6來介紹安裝(安裝的時間有比較久了)。

一開始我們可以透過CentOS原生的repo包安裝下列會使用到的套件

yum -y install gcc gcc-c++ flex bison zlib zlib-devel libpcap libpcap-devel pcre pcre-devel tcpdump dos2unix

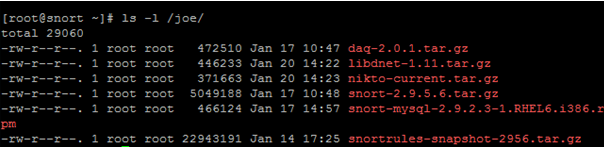

另外沒有的我們再去抓來tar.gz套件來進行

可以看到snort套件以及snortrules的套件。

這邊的snortrules是很重要的。

這邊是專業資安人員經過查核篩選出來的規則清單,

沒有這個snort也就只是沒有靈魂的軀殼。

雖然snort是opensource,但這個靈魂就有分別了。

他分為社群版 & 專業版。

社群版 是不用費用的,但是他的規則條件會比較舊一些,也不會馬上更新。

舊一些也就大概差距個一個月左右。

另外付費的專業版,當然就是隨時進行更新,有新消息馬上通報你知道。

安裝這些套件的過程就不再討論,有需求的可以再參考google大神們的文章。

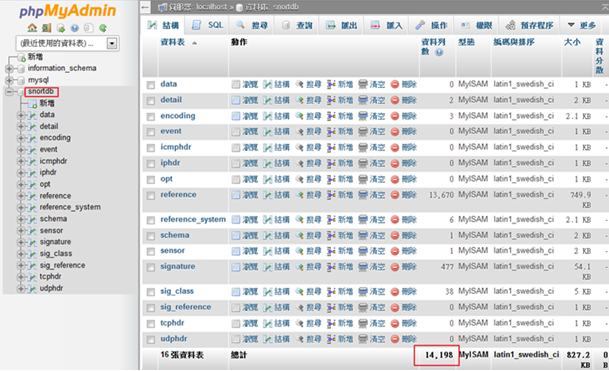

後面我們會為了管理上的便利安裝phpmyadmin套件來看一下。

因為我們偵測到的攻擊資訊都會被寫在我們的資料庫裡面。

所以硬碟的容量也要注意啊,一不小心就會被塞爆了。

我們去點選 snortdb 資料庫,可以看到目前的資料列數是14198

我們再另一台主機安裝模擬攻擊的套件試試看。

為什麼要再另一台主機上測試攻擊。

(因為透過實測發現 nikto.pl 和 snort 在同一台,是不會被偵測到的)

Snort主機也要做好安全防護,才不容易發生駭客躲在IPS/IDS主機內的狀況。

套件名稱: nikto

攻擊的方法也很簡單

nikto.pl -h 目標設備的IP (這邊攻擊snort主機)

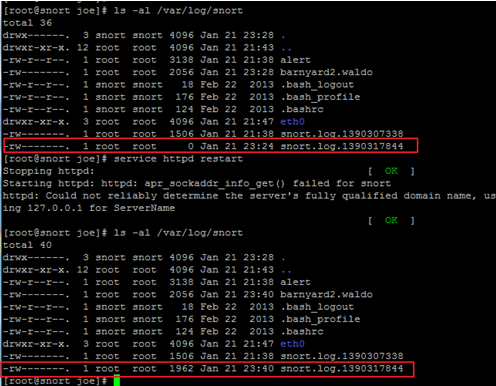

到/var/log/snort的資料夾內去看,

可以看到原本沒有資料的log檔,有紀錄一些資訊。

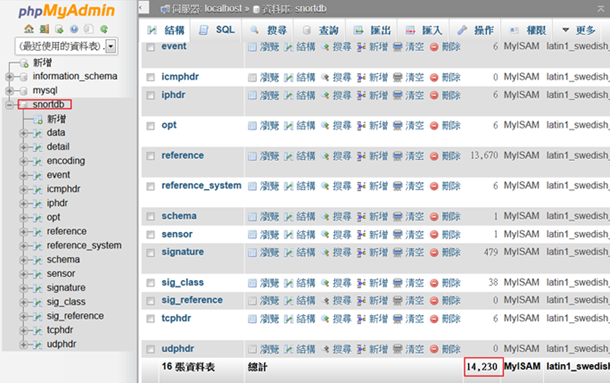

接著我們回到phpmysql看一下,剛剛的資料列數變14230

當然只看log跟資料庫內的資訊是件很不容易的事情

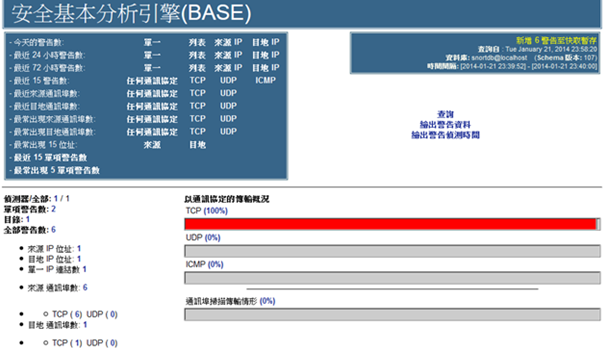

所以我們另外安裝Adodb與BASE套件來看一下比較方便的管理畫面。

基本上這個兩個檔案都是到網路上直接抓tar.gz原始碼來進行編譯。

安裝會在WEB頁面一步一步的導引你進行設定,最後可以看到下圖。

是不是親民多了。

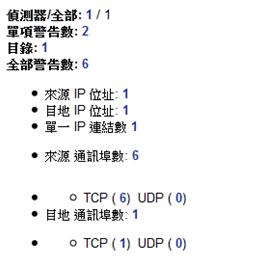

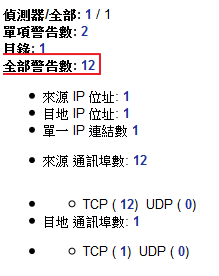

最後我們再簡單的nikto攻擊一下看看

你可以發現,警告數增加了。

其實若你不想用nikto測試也OK,

你讓這台snort上線直接玩玩看(當然是用監控就好),

應該很快就會發現警告數的提升。

我們明天將進入設備的章節了~

這次再鐵人賽提到您的文章,作為補充資料:

https://ithelp.ithome.com.tw/articles/10197324

最近剛好在學習,想請問一下Snort是套件嗎?請問一下有安裝檔或怎麼安裝?謝謝!對這塊不太了解,求解。

他是Opensource,重點在於他的規則面。

分為專業版與社群版,專業版的規則是最新的,社群版的大概晚它個幾版。

關於Snort如何取得,可以連結至官網查詢。

https://www.snort.org/

安裝的部份很瑣碎,建議你可以再找一下google

上的文章。

可以請問一下,Snort 如何傳值到MySQL 嗎?

請問有範例嗎? 最近想練習做這方面的實驗想向您請教,謝謝