有別於被動資料蒐集,主動資料蒐集使用到工具將直接與目標網站有所「接觸」,就像是跑到別人家門口看看有幾個門窗、監視器等,相對於被動蒐集較不安全,不過在滲透測試時,是在委託方提供的系統範圍內作業,可不須擔心被發現的問題,畢竟這些行為都必須被當初簽訂的合約加以約束及規範的,主動資料蒐集可用的工具不少,以下我們僅介紹常用的nmap指令及參數。

指令格式:nmap [掃描種類] [參數] {目標描述}

常用參數說明:

-p:指定掃描特定port,在參數後加上port number,如:-p80

-O:列出作業系統資訊

-sV:列出提供的服務版本

-oA:將掃描結果分別輸出為純文字檔、grep格式及XML

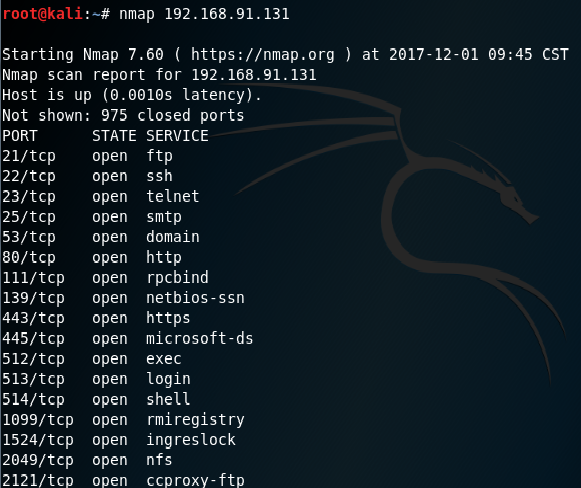

nmap指令的意思是Network Mapper,其主要功能就是掃描目標主機目前提供的服務類型,以我們在第1天架設好的測試環境為例,該目標機IP為192.168.91.131,以下為掃描後所得到的資訊。

不加入任何參數僅有列出服務類型及port number

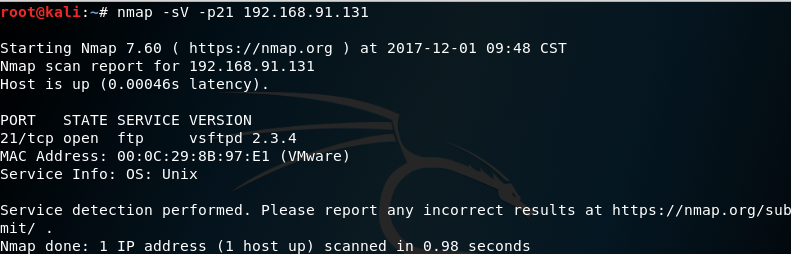

本次指令加入了-sV參數使其列出服務版本,並指定port21進行掃描,由上圖可得知port21提供服務的類型為ftp,其版本為vsftpd 2.3.4。

主動蒐集將取得許多服務的類型及版本,對於無網路基礎概念的讀者,建議可以先看看相關網路概論的書籍或是在網路上找些資料,以免看得一知半解喔!

(妨礙電腦使用等相關罪責已規範於刑法第36章,切勿以實際環境進行滲透測試)