在蒐集完資料後,我們不免好奇這些提供的服務之中葫蘆裡藏的是什麼藥呢?於是本篇將與大家分享如何在服務的端口中利用適當的工具得知更多資訊,由於目標機為提供練習之用,故提供的服務眾多,在實際環境中應該不會遇到這樣的狀況,所以我們僅列舉幾項常見的服務種類供大家參考及練習。

簡單郵件傳輸協定 (Simple Mail Transfer Protocol, SMTP) 是用在郵件伺服器上的一種簡單的協定,SMTP使電子郵件能自由的在各個郵件伺服器上傳送,早期電子郵件不普及,SMTP為主要的電子郵件協定,但是SMTP無法將郵件伺服器上的資料擷取下來,所以每次要收件時都必須登入郵件伺服器來完成,十分不便,於是後來便加入一種收信的協定POP3(Post Office Protocol 3)以彌補SMTP的不便,加入了POP3的功能,使用者開啟郵件軟體時,伺服器上的信件便會自動的被擷取到自己的電腦上,如此一來便為發、收信件分工處理,增進效率。

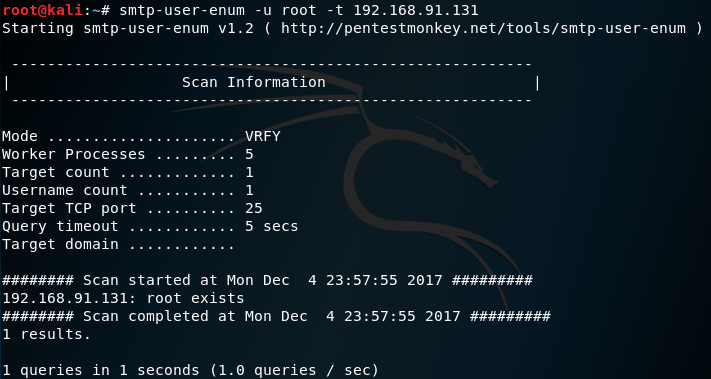

指令格式:smtp-user-enum [參數] ( -u 使用者名稱 | -U 使用者名稱檔案 ) ( -t 目標主機 | -T 目標檔案)

常用參數說明:

-M:尋找(查詢)使用者名稱的方法(VRFY、EXPN、RCPT),預設為VRFY

實作說明:

以下我們仍利用目標主機(192.168.91.131)所提供的smtp服務,以smtp-user-enum指令探測可用的電子郵件地址,以下是利用smtp-user-enum尋找root使用者的結果畫面:

今天分享的SMTP協定是個常見的服務,希望大家有所收穫喔!

(妨礙電腦使用等相關罪責已規範於刑法第36章,切勿以實際環境進行滲透測試)