當您完成了安全評估 (待測物資訊蒐集與勘察、弱點掃瞄、網路監聽),或是安全測試 (滲透測試、列舉攻擊測試、系統駭入測試) 後,接下來您打算如何將結果呈現給關係人看呢?這就是本篇的主題啦,撰寫「安全評估與測試報告」。

我先用一句話,注意,高度總結我接下來所要講的道理:「測試,先把所有問題一口氣找出來;不要測一個、改一版、測一個、改一版。」這是安總和其他領導人的共識,我認為這一句話隱涵了下面四個道理:

再重申一下,魔鬼藏在細節中,以上就是為何有效傳遞漏洞資訊,所建議的四個策略,平凡無奇,卻很有效。

WTF,又聽到謎之音了:「安全測試是如此地狂野、奔放、浪漫不羈。將我冠上『品質』二字,實在與我華麗的妝容不合啊。」孩子,您還是太年輕了,哥畫的不是妝,是氣色。

這裡談到平衡的重要性,其實我上面那句高度總結是有矛盾的,「測試時間」和「調查時間」是需要平衡的。現在時光回溯到各位進行安全測試的過程中,假設測試時間有限,您該如何分配測試時間?

所以我們才說,做 Security Testing 的速度,不是取決於您對測試技術的掌握,而是對於產品與專案的了解程度。您特別知道這個領域最常見、次常見、很常見的漏洞或問題是什麼。

當您分配好測試時間,完成測試之後 (當然當中會抽「一點點」時間進行調查),您提交了第一版的測試報告。接著,您開始進行後續測試,這是為了將已發現缺陷及新資訊作為輸入,進行「風險評估」。風險評估對很多人來講已經是基本功夫,有三個方法可幫助您根據已發現缺陷及新資訊,展開風險評估工作:

因為安總一碰到底層玩物,就會深深陷入無法自拔,因此特開一節讓自己進得去,也出得來。為了讓安全性測試有高品質,我們會面臨一個情況,就是您好不容易測到一個漏洞,但那個漏洞卻「神秘地」消失了。以下推薦幾種好方法,讓您可以為潛在且難以重現的漏洞做好準備:

安裝「除錯器 Windbg」:

這是事後除錯器,當被測試軟體崩潰時,Windows 將啟動 Windbg 來除錯該崩潰。

圖片來源:http://videos.pentesteracademy.com.s3.amazonaws.com/videos/badges/low/WINDBG.png

安裝「Web 除錯器代理 Fiddler」:

如果您是要測以 HTTP 通訊的系統,可先打開 Fiddler 讓它監控 HTTP 之請求與回應。

圖片來源:http://www.fiddlerbook.com/Fiddler/images/FiddlerLogo.png

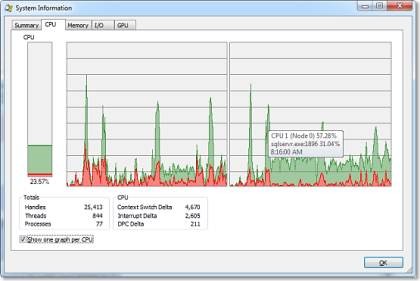

安裝「Process Explorer」:

可以重點關注待測軟體所使用之 CPU、記憶體、控制碼等資源狀況。

圖片來源:https://docs.microsoft.com/en-us/media/landing/sysinternals/processexplorer2.jpg

呼,還好,沒有陷得太深,趕快出來,深入淺出。

關於一份安全評估報告所需具備的品質,我大概列幾個較容易不遵守的原則:

又 buy 了三本書了,完全不同三種風格「總裁、駭客、教育家」,秋聲的三部曲和杜總的三部曲我都有買。旁邊那個教育類的書我更是買了一大堆,誰是安總是教育迷呢~~

《職業駭客的告白:軟體反組譯、木馬病毒與入侵翻牆竊密》