想必大家一定很喜歡這個主題吧?因為現在資料庫的使用隨著數據科學大量增加,有分散式的,也有集中式的,資料庫安全也就越來越重要了。在未來犯罪技術也進步的情況下,我們身為開發者該怎麼來保證自己的資料安全呢?一起來研究看看吧!

安總在寫這篇時遇到極大的困難,原因之一是因為傳統數據庫專家之典型人格特質,通常不是擁抱變化、享受變化的,他們通常是依據條文的 (Rule-based);如果跟一開始的計畫不一樣,安總很容易挨罵。這跟傳統資料庫的性質很像,我們先定義好 Schema 來實作,而且部署後 CRUD 速度太頻繁會出現負載問題。

所以安總想了一陣子導入的可行性與步驟,然後佐以商業的應用價值,訂出了下列循序漸進的十大原則,為了資料庫的開發安全,希望這可以讓「數據庫人才」也能夠接受這樣轉變,學習像呼吸一樣自然。

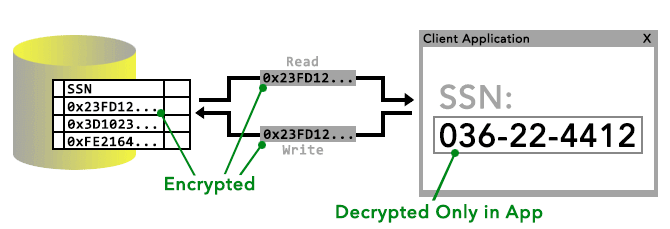

為保護連接字串,我們不寫在源代碼中,而將其連線字串寫在組態檔案中 (亦可發揮組態管理、動態抽換的好處),但密碼透過解密方式取得,步驟如下:

後面這兩項原則,是結合了資料庫技術的進步,安總想要先介紹一下背景知識,方便大家導入:

以上內容雖都是現成的技術,但摻雜了很多本人之心得感想和經驗論述,請各位務必小心服用。撰文目的僅僅是為了自我研究如何應用,並分享給 iT 邦幫忙之技術同好,非營利用途。

最近有個感想,無論做什麼事情都要先問問自己是否「動機至善、私心了無」。日本古早的工匠職人精神,工作是為了追求藝術、美的境界。對於他們來說,工作就是美的體現,美的修練。每當安總感悟於現實與理想的差異時,我總會黯自神傷,心中流淚不已,恨不得能找到一位也好,與我心深處深深嚮往的工作之美,相互共鳴。(感傷了,看書吧)

《TensorFlow + Keras 深度學習人工智慧實務應用》

《Data Science from Scratch》

其實技術或是創新性不是我們考量是否接下一件工作的重點,而是這件事情背後的價值與意涵;如果它能夠有大義名份,即便無名、無利、無人認同,我們依然自豪地說著自己的故事,做個寂寞卻快樂的說書人。