左列功能表我們來到權限控制管理先來一窺究竟

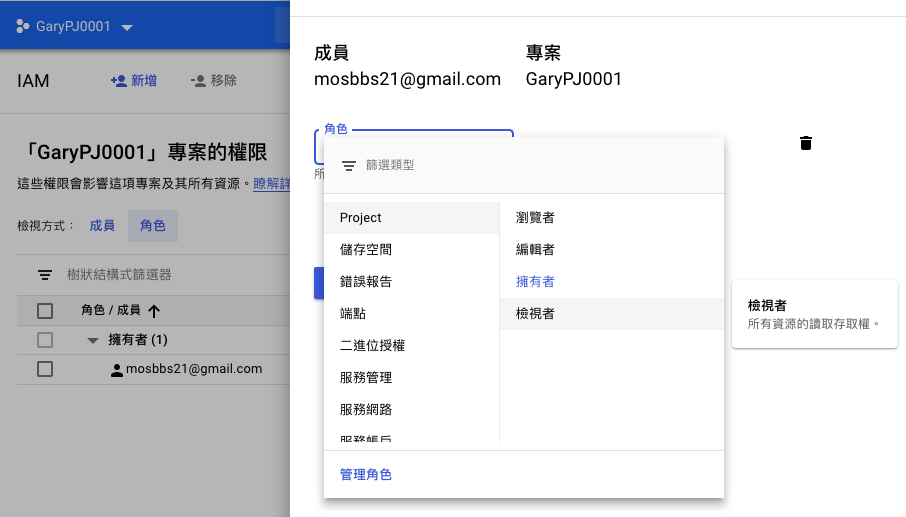

我們先選到延續先前所建立的專案進入後,你現在看到此帳戶就是我一開始申請建立的,此權限是對整個專案繼承其擁有者Owner權限

你可以從編輯來看其實是可以自行調整修改每個帳號所屬的權限的

我們先來示範幾個錯誤,帳戶必須是要有註冊到Google的,一開始就會檢查

這錯誤是為何?因為整個專案至少要有一位擁有者權限才會允許你變更(合理,不然權限都鎖了要用到不就慘了)

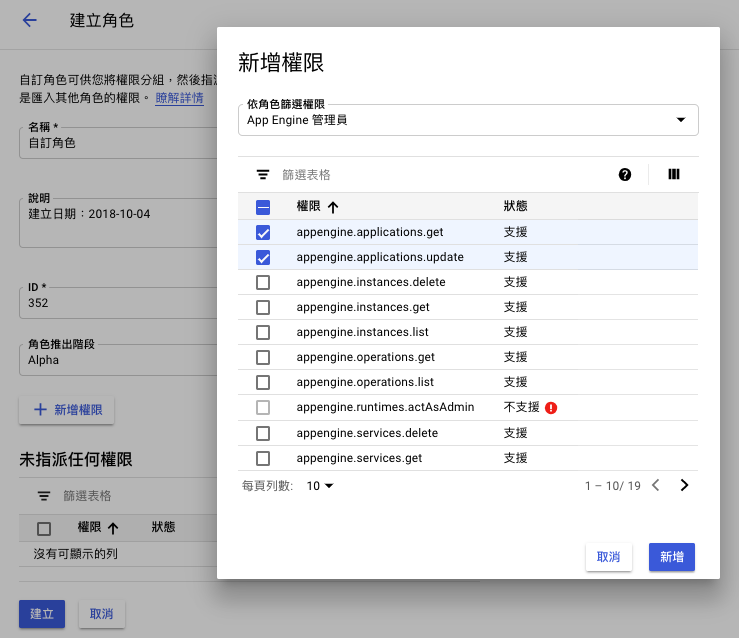

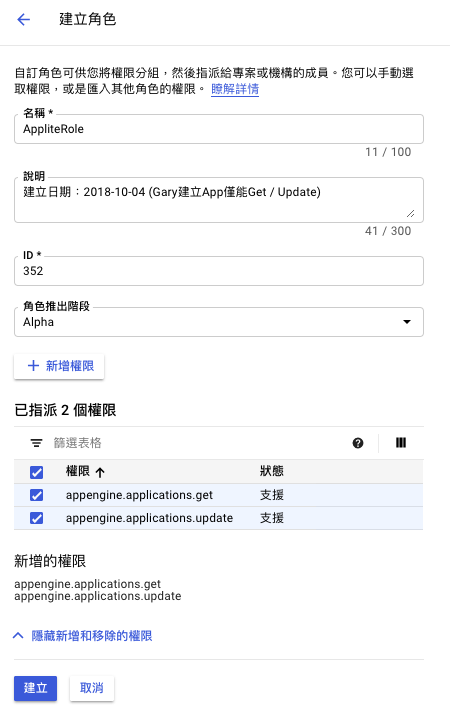

自訂想要的細部權限角色中可以看到裡面細部的動作有列出能支援與不支援的

依照需求自訂自己所要的成一個符合自身環境所需的Role不被預設值綁住

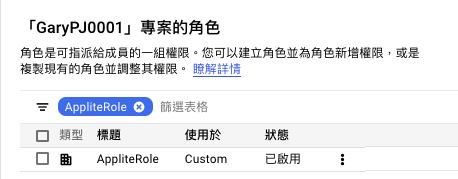

檢視剛剛自訂的角色已經出爐嘍!(真的比其他雲來的親民,客製的類型真不是蓋的)

角色太多可以用搜尋的

有了!就是剛剛設定的名稱

看一下屬性,沒錯

我們實際把剛剛的角色權限嘗試指派給新帳號

設定成功後確認已經有在清單內

如果想要變更此帳號權限也不一定要更動既有的,直接新增即可

新增完成後儲存

你就可以看到每一個帳戶所有被指派賦予的權限為何

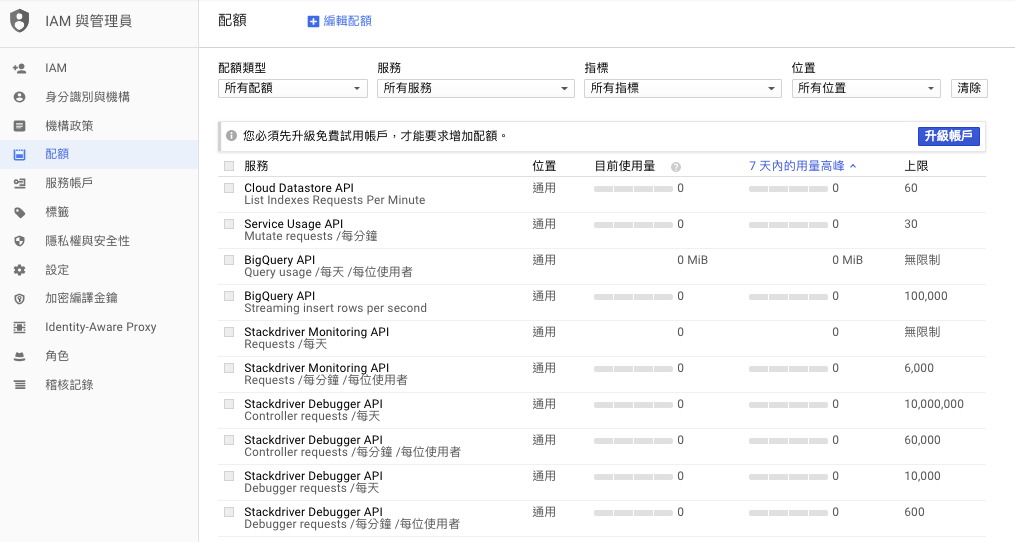

在雲端服務的世界中我們只是這雲端提供商中裡面一個租用戶罷了,而廣大的Google雲端世界要同時服務數以萬計的用戶每組帳戶對於資源其實都有其上限的,而如果不夠則是需要提出申請增加配額的(試用版都沒付錢了,還是乖乖地真的需要更多的資源代表你需要他,升級成付費就可以有此權利嘍!)

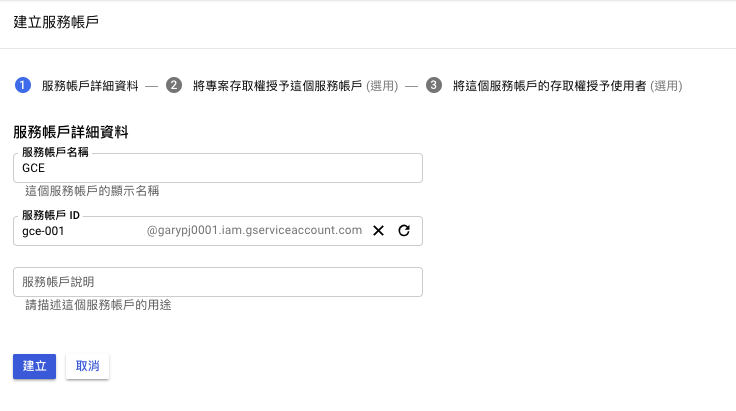

如果我們要新增服務帳戶給特定需要使用的服務才賦與的權限可以使用

自訂名稱以及編號可以自訂

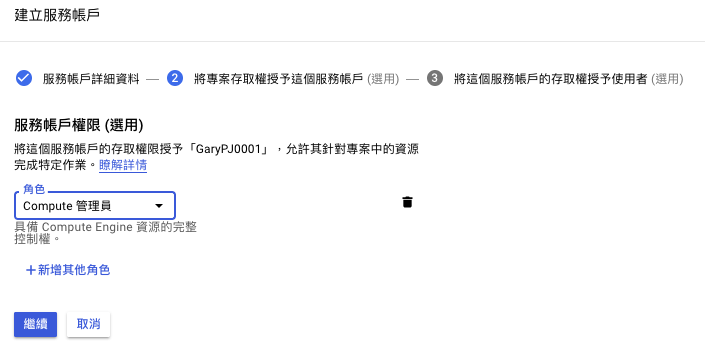

因為我是設定GCE(VM)用途,所以設置GCE管理最大權限

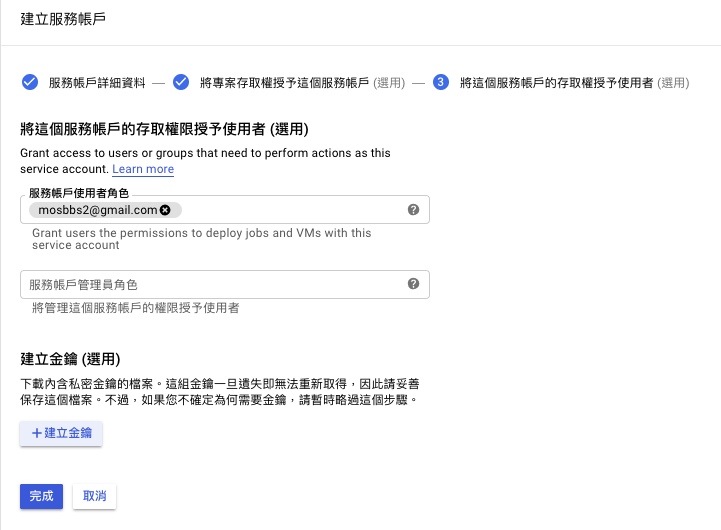

最後指定給後續要建立GCE的用戶並可以決定是否需要加密金鑰

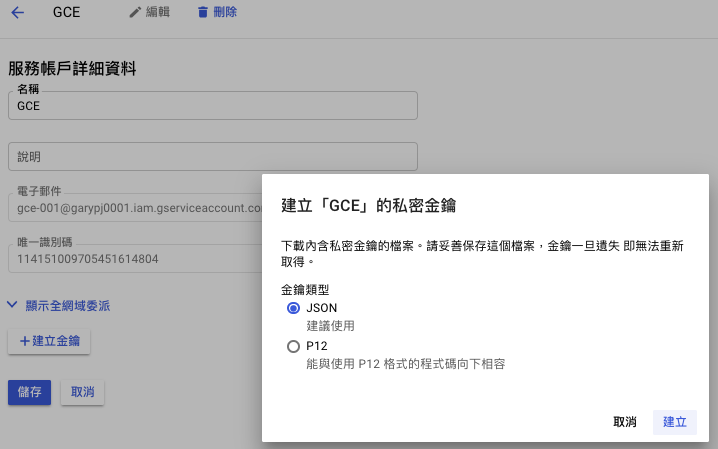

你也可以編輯建立加密金鑰

確定用建議的JSON格式建立金鑰

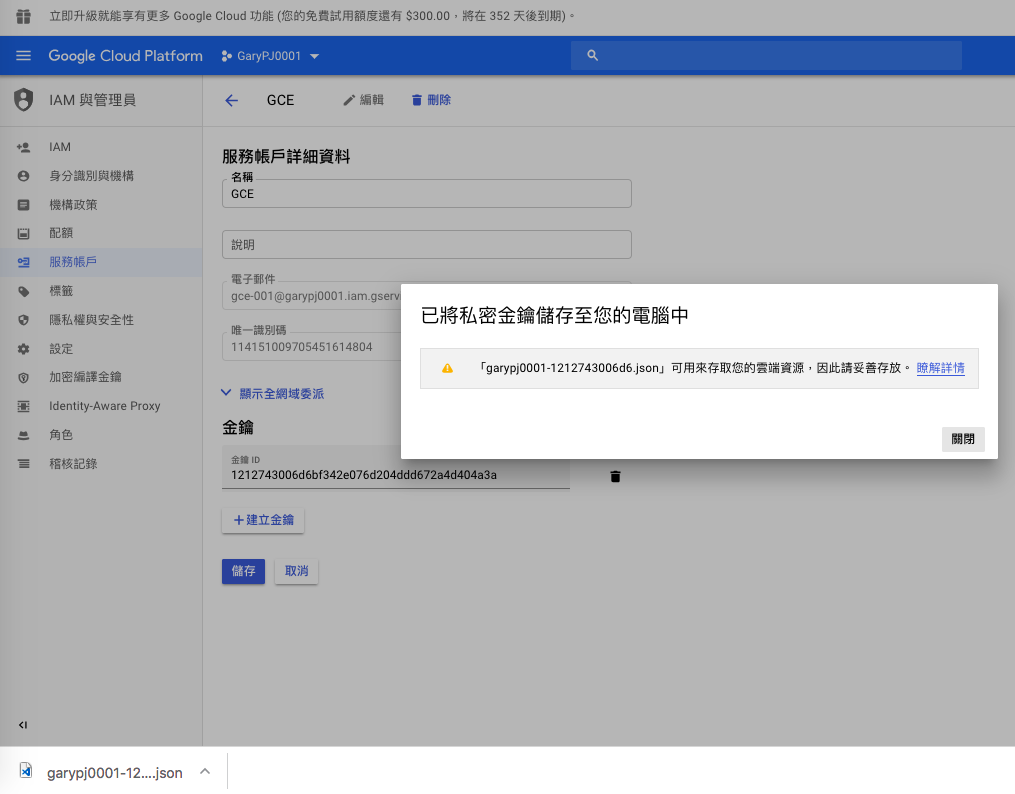

檢視剛剛完成加密後的帳戶狀態

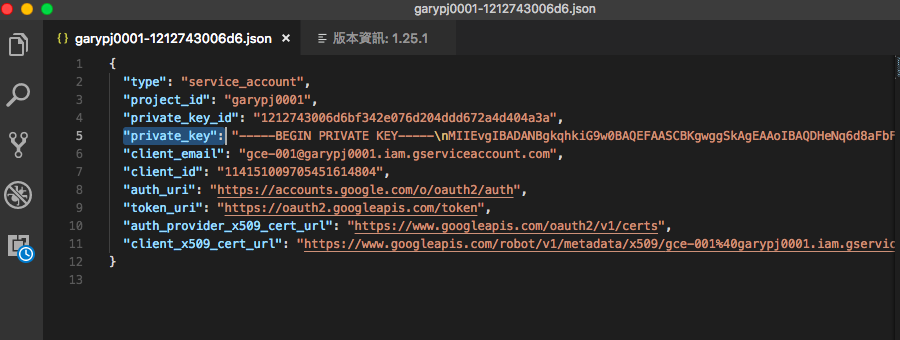

我用VS Code工具打開檢視剛剛的Key就看到了裡面的私鑰(跟自訂CA所產生的碼蠻像的)

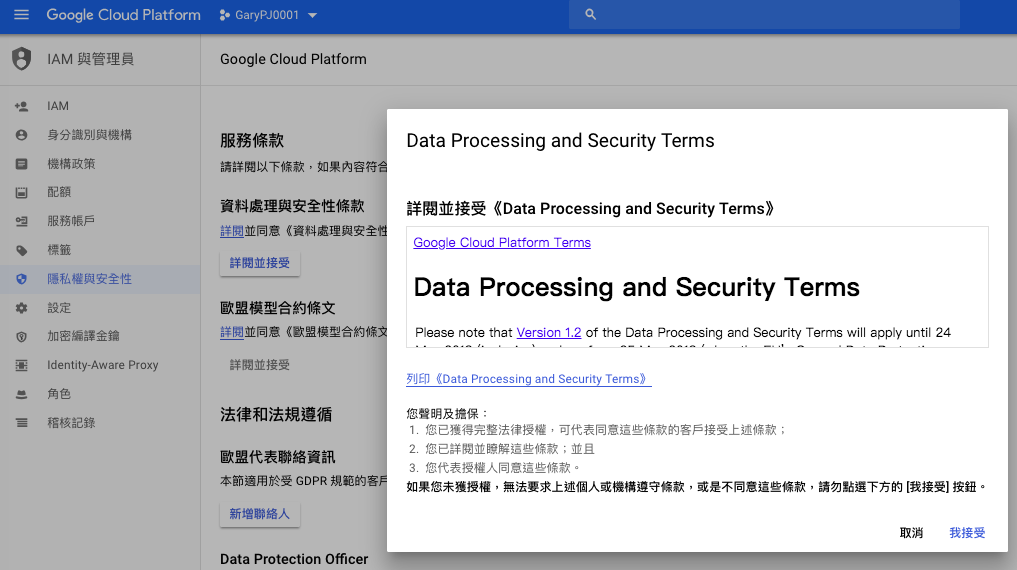

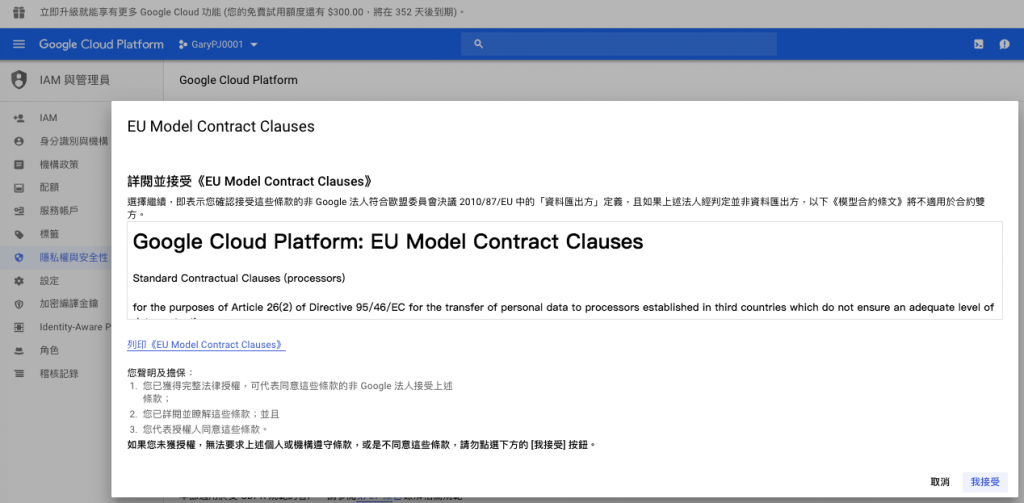

在安全隱私權利把同意權交給了自己,首先是資料處理安全

同意了資料安全處理隱私

接下來如果要同意歐盟合作模型繼續同意

最後兩項有要適用於遵照GDPR規範的客戶時才需填註

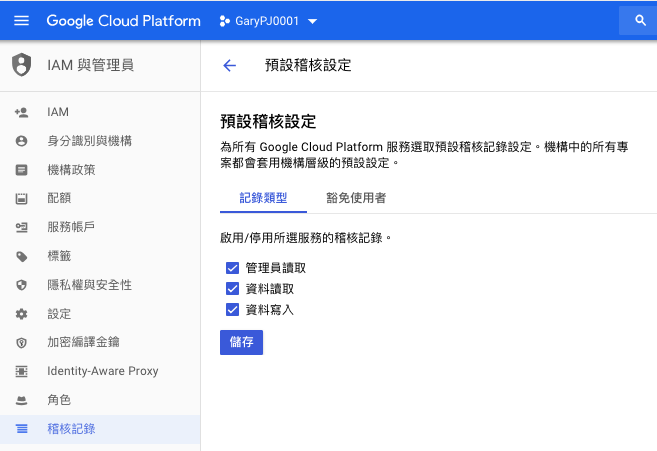

稽核動作行為需要設定一下幫助後續歷史追蹤所需

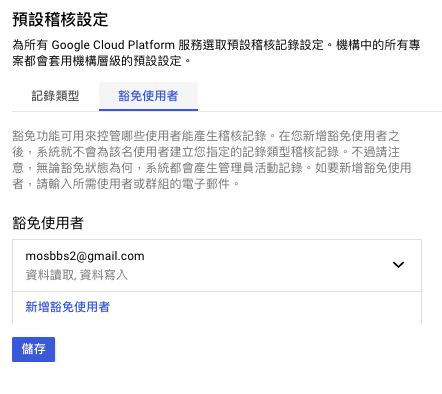

如果不想被稽核的帳戶可以透過此設置允許豁免,但無論豁免狀態為何,系統還是會產生管理員活動記錄

豁免權人員清單列表

後續我們再來交叉驗證剛剛設置的權限是否得到應證,目前因為尚未有任何資源,後面再給他看下去