目前到這之前的GCE所延伸的連線測試都是用所謂的default....懶人建立法,這真的超級簡單又方便

但試想這真的能符合每種場景嗎?萬一需要VPN與自家打通作為混和雲的延伸才發現慘了...預設網段都是10.x.x.x,好死不死我家剛好也是.....@@![]()

這只是比較極端的痛處..實際上我們要把雲端的前置作業想的跟你現實在地面上的重視是一樣的,該怎麼做網路規劃細節一樣不能少.

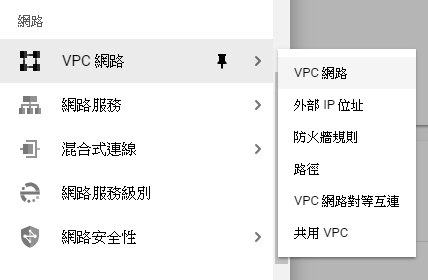

這次小弟就來簡單做個示範怎麼來自訂網路來做後續的驗證測試吧!來吧!直接到VPC網路功能

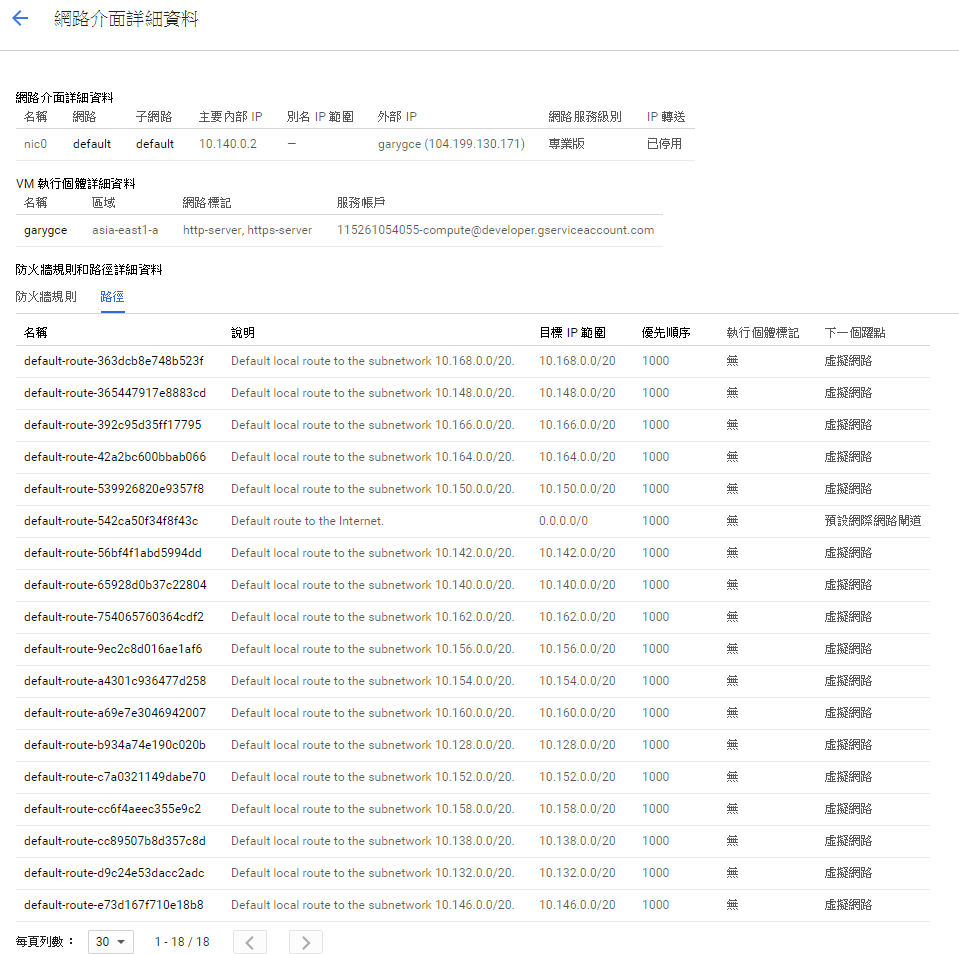

不免俗來看一下原本的預設網路...懶人法就直接幫你把每個地區對應到的網段都切好了.

回顧一下之前所建立的GCE都在台灣..故所配置的IP都是10.140.x.x

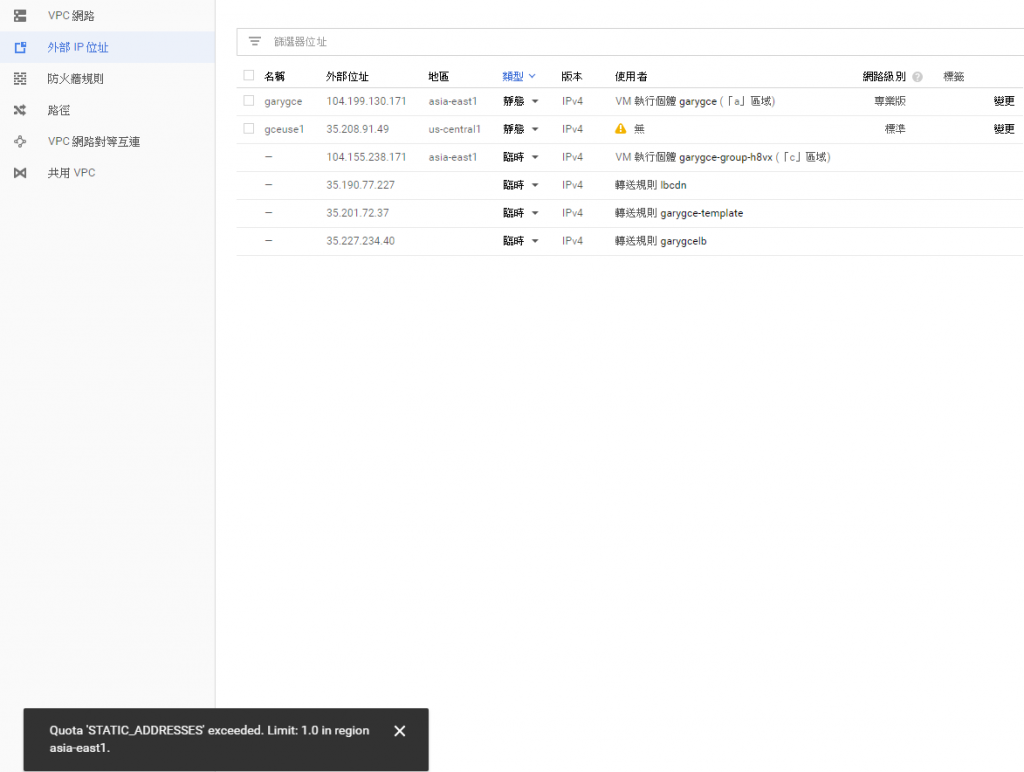

我們稍微再回顧一下Public IP,所有目前已經建立的清單列表都在此

既有的IP想要直接固定起來看圖就知道,直接把動態改成靜態

自訂一下名稱

好!!示範一下問題....怎麼沒有辦法建立,因為配額不夠啦,也就是靜態IP給的額度滿了

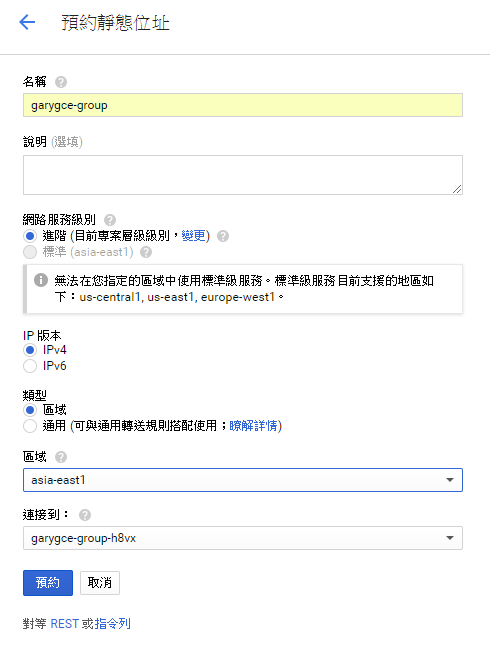

示範一下如果是都沒有IP要新建一個靜態IP設置作法在此(一樣會失敗..因為配額限制)

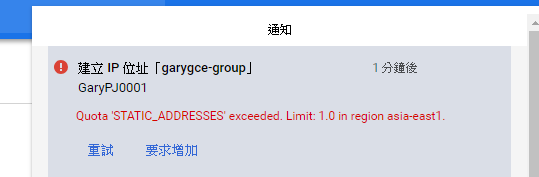

這次我們從建立服務都會在右上角的通知訊息可以看到非常明顯的問題

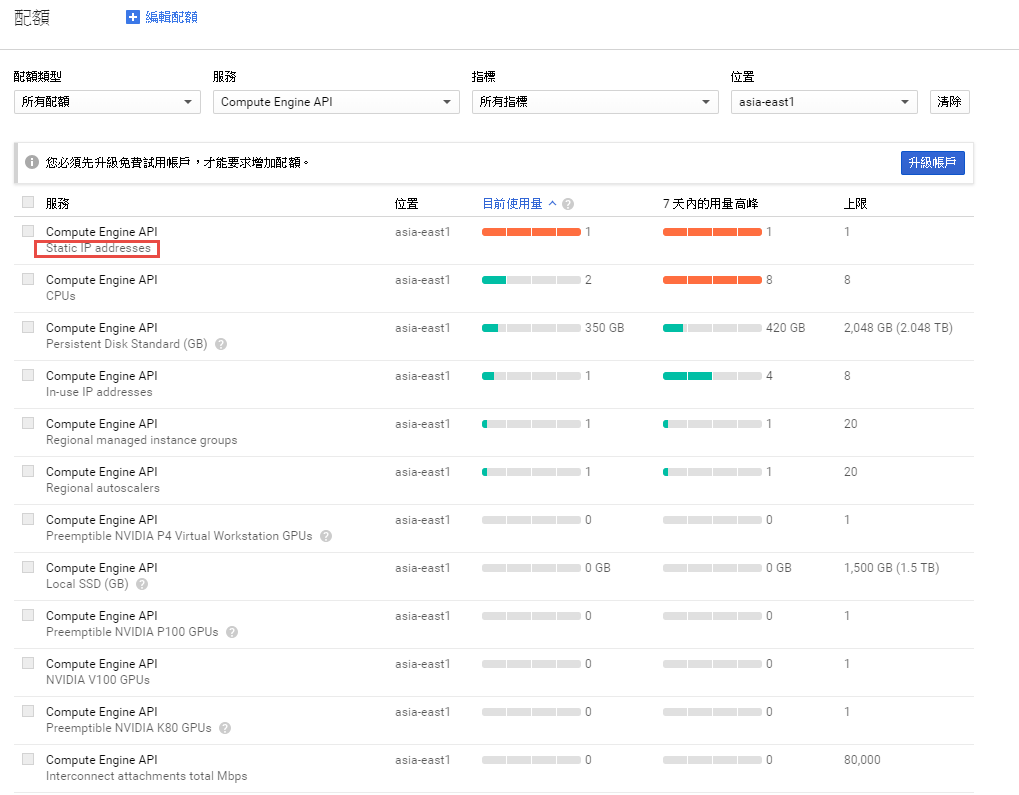

我們來看一下配額到底給多少要到哪去申請...原來就只有給一組@@(地區可以篩選一下..因為所有地區展開會非常多)

好啦!他就是要你升級成付費啦!!才能增加...看看就好

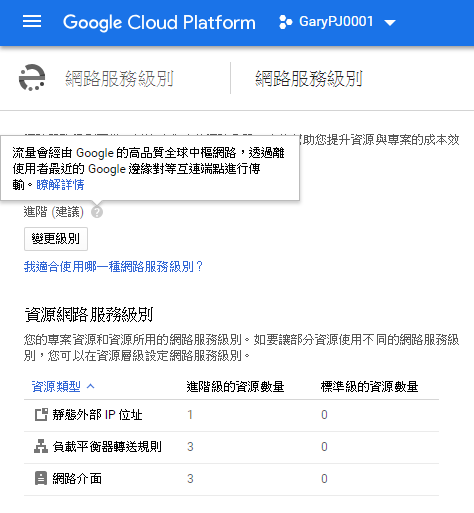

附帶補充一下建立靜態IP時中間有個標準層級與進階我們來看一下他的說明

再來看看進階走的是高品質網路...好啦!就是花比較高的成本讓你的傳輸品質更好.看個人需求而定

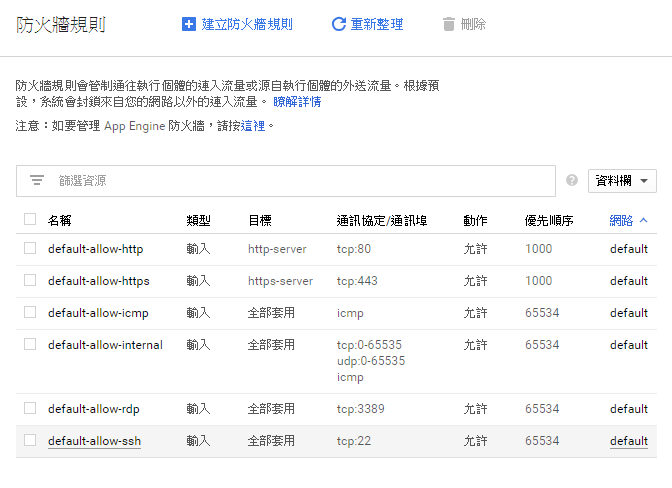

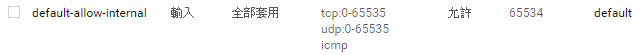

再回到VPC裡面的防火牆配置,目前都是預設值..我們看到標準一定會開的網站走80/443,Windows就RDP如果Linux當然就22喽!最後還有個對內部網路服務的動態連接埠..

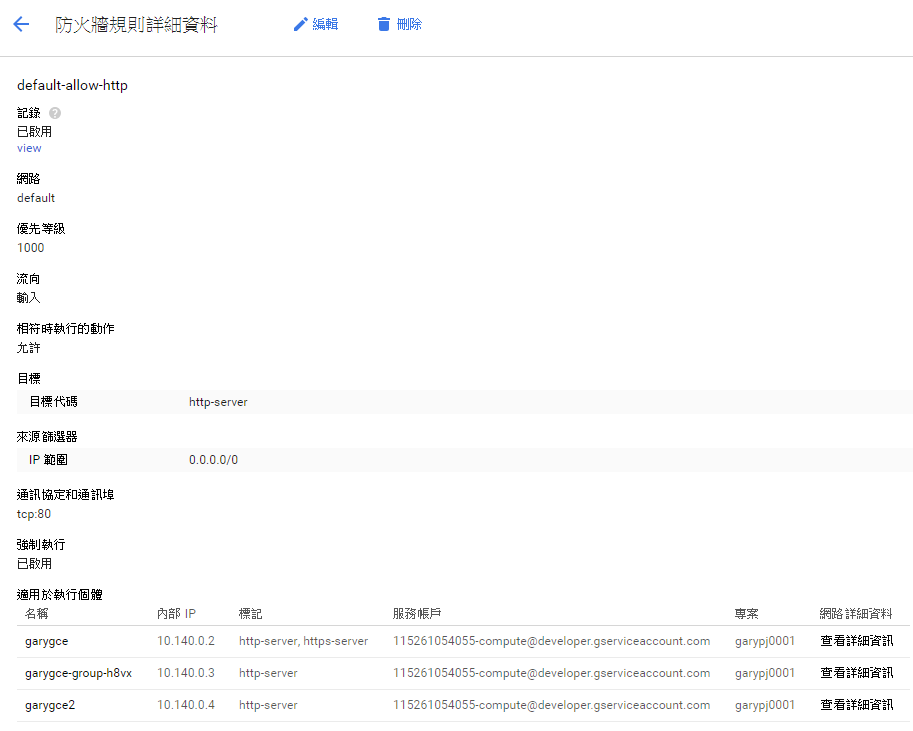

反向來看以http這條Policy來看有哪些服務是被套用的...沒錯就是之前建立的這些GCE,所以網頁才能正常顯示

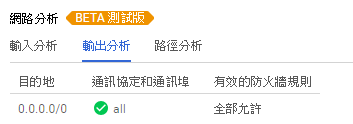

再從網路分析來看Policy的進出方向包含內部網路與網際網路所允許的連接埠

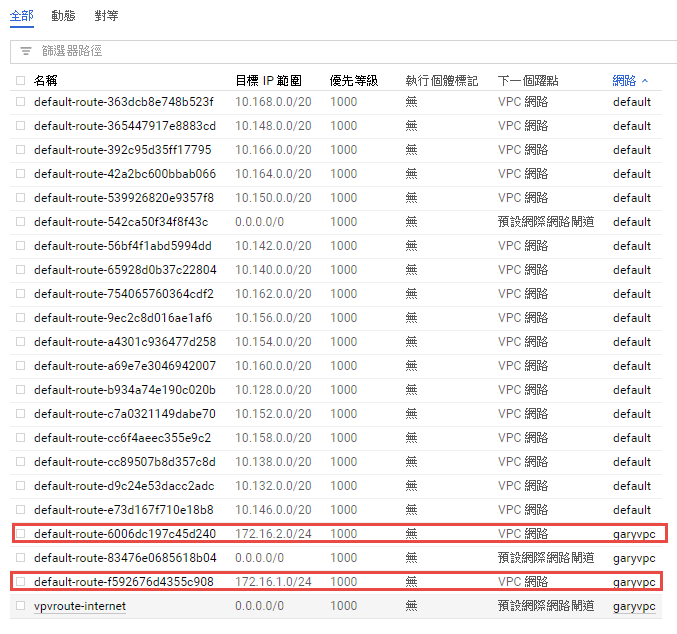

我們再來看一下Route預設路徑,每個地區網段的Default如果是內部的下一跳都走虛擬網路(應該就是美地區網路各自的預設路由網路閘道)而封包如果是對外就是走網路網路

而從內部GCE輸出預設都是全通

路徑標示套用樣板再仔細看一下

每一組內部網路走各自網段的預設系統路由

這是走Internet的詳細資訊

前面都是在講原來系統預設,現在要輪到自己自訂網路啦,我用172.16.x.x作為範例(勾選允許Google服務存取以及流程紀錄)

另外再多設立第二組子網路最為後續比對測試用

自訂的VPC已經設定好了

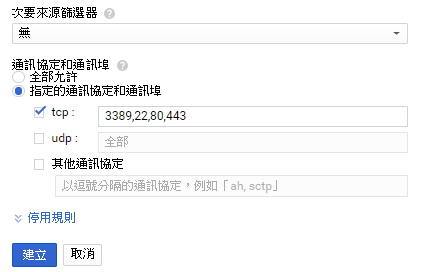

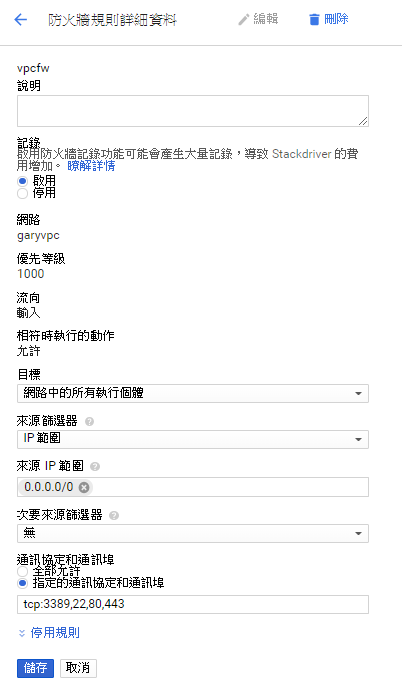

再來設立一下防火牆規則,勾選方向選擇進入並允許,來源我先...很腦殘的選擇指定的子網路

指定連接埠設定挺方便的...其實一筆就好,設定好直接建立

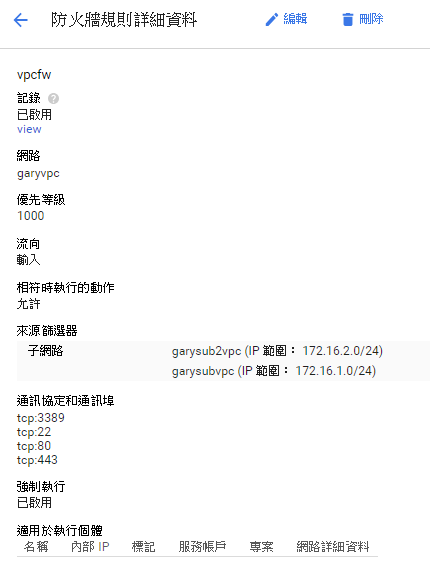

設立完成啦!清單已經有此筆

看一下此筆自建防火牆規則詳細資訊的確套用自訂的VPC上

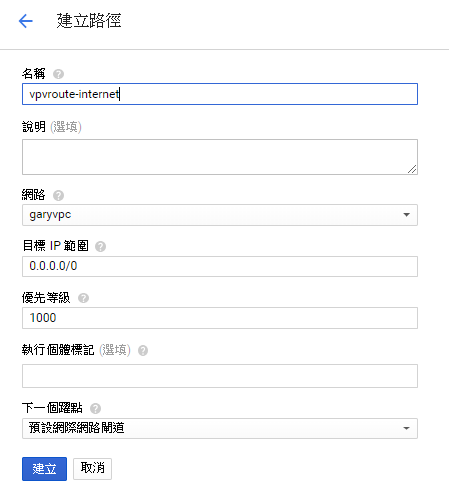

再來是路徑喽!自己來真的都要每筆不能少..對Internet這是標準表示法直接建立

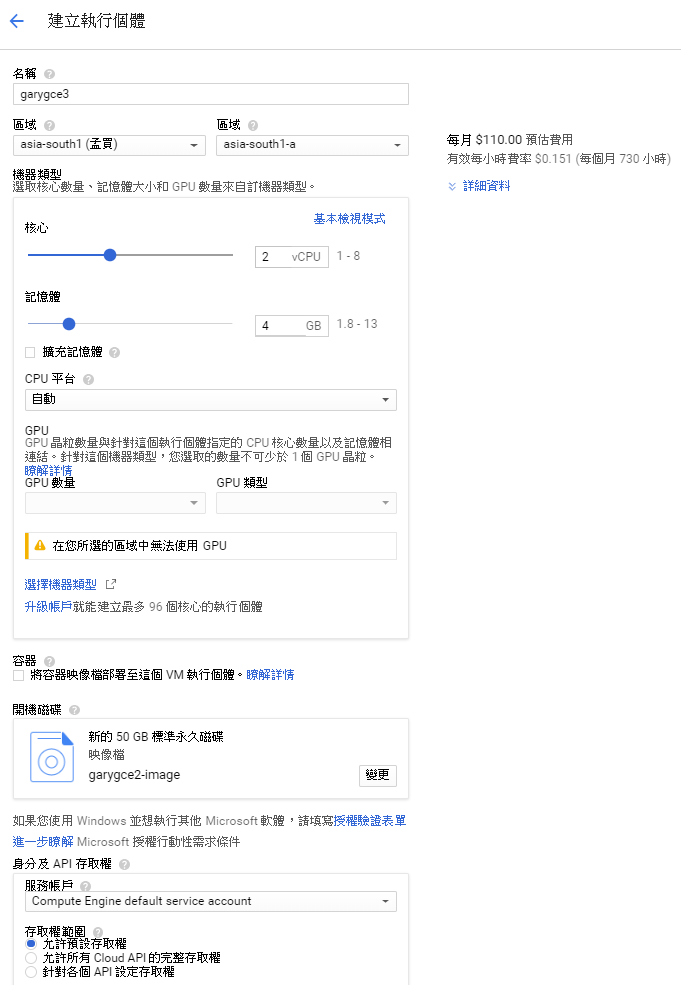

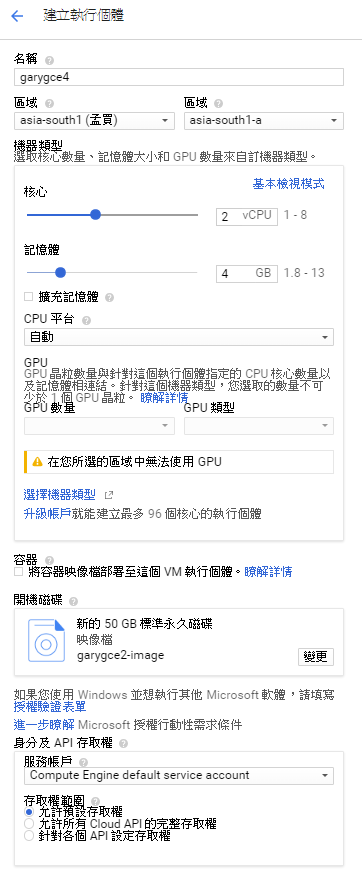

立刻來新建一台GCE就用我之前的範本來建立

重點就在於網路改成剛剛自建的VPC另外子網路選擇172.16.1.x

一樣飛快的速度就建立好了

修改一下原本來源是指定子網路,但實際要讓外面連線應該是0.0.0.0/0重新修改防火牆網路規則(其實是因為之前沒有成功才知道@@)

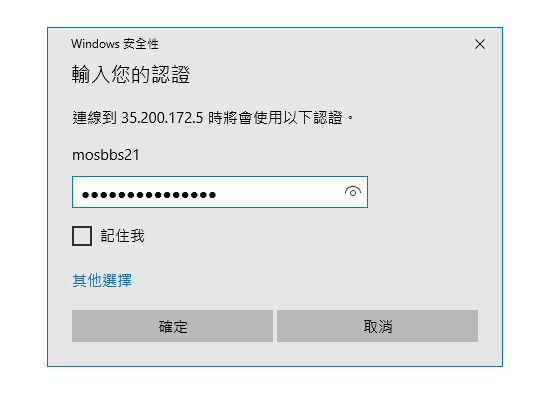

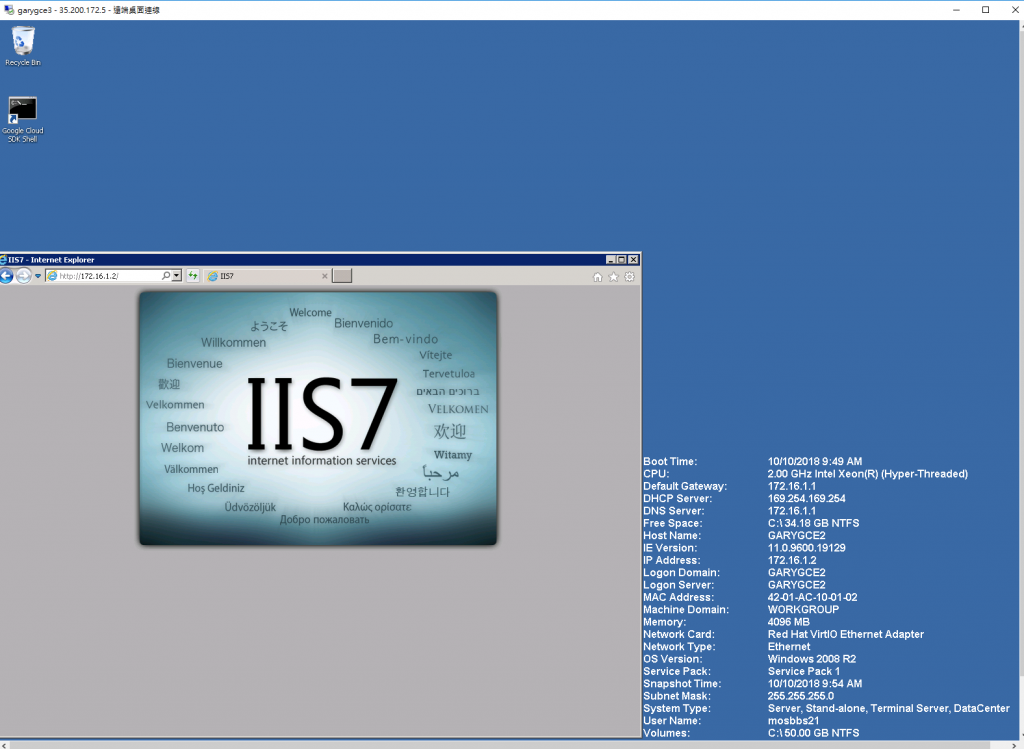

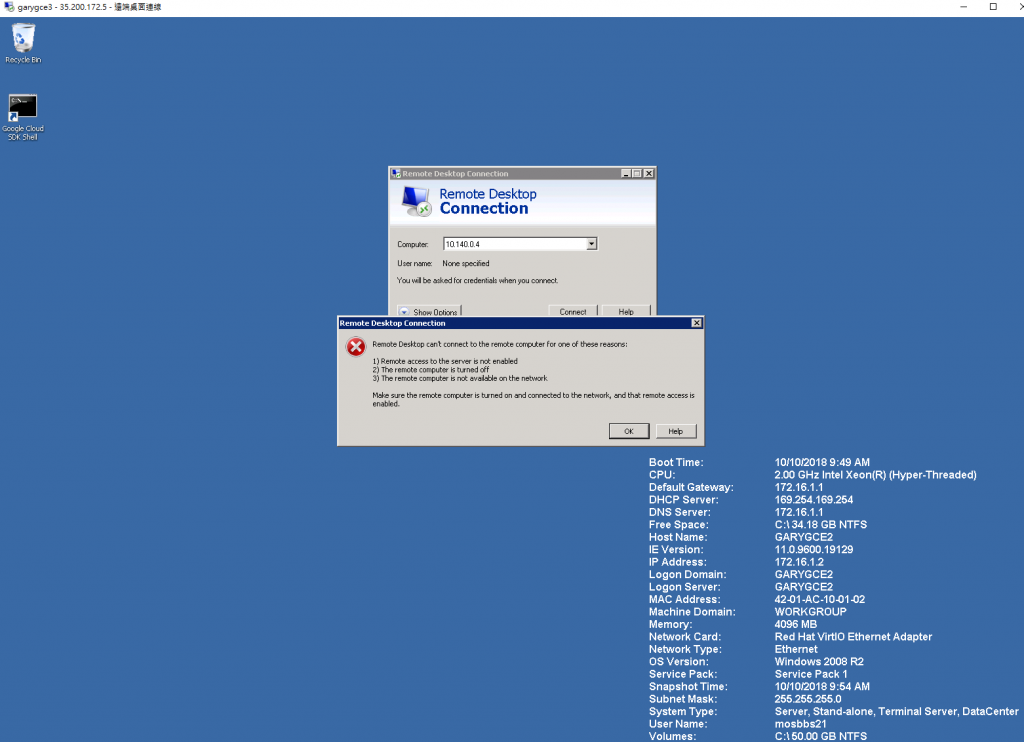

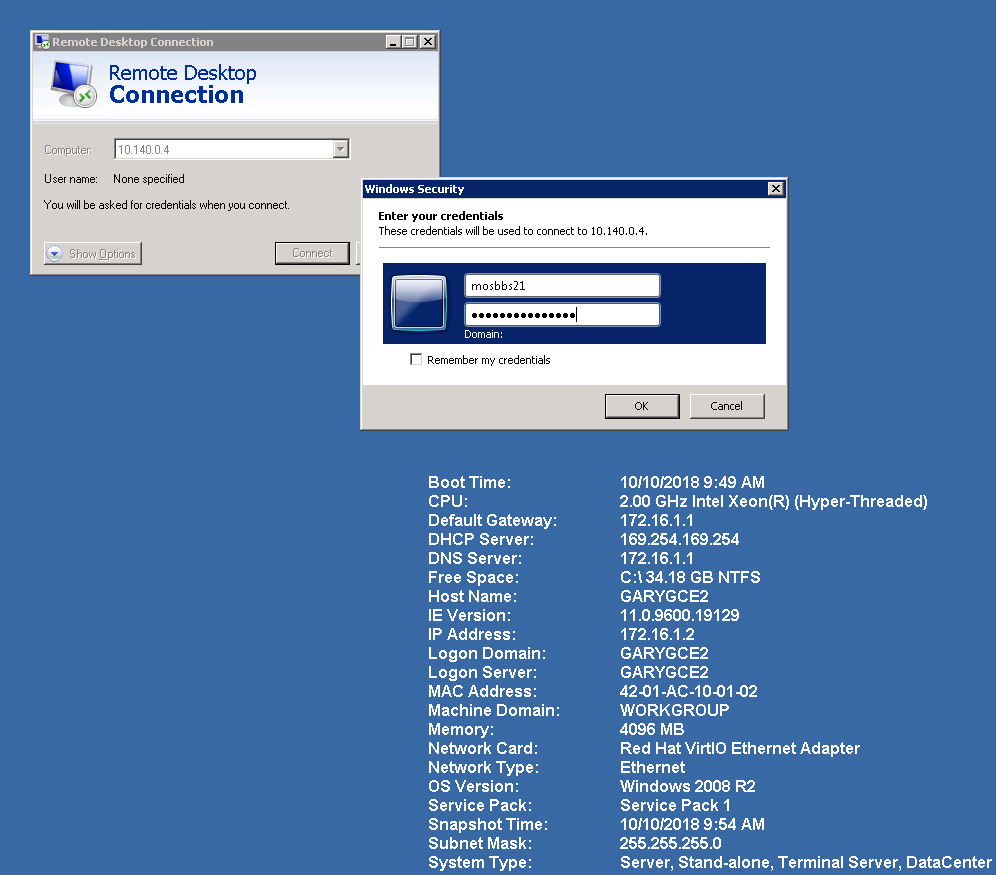

準備來RDP連線測試

有了!連線成功

再另外建立一台最對照組

此台為第二個172.16.2.x子網路

建立好了!

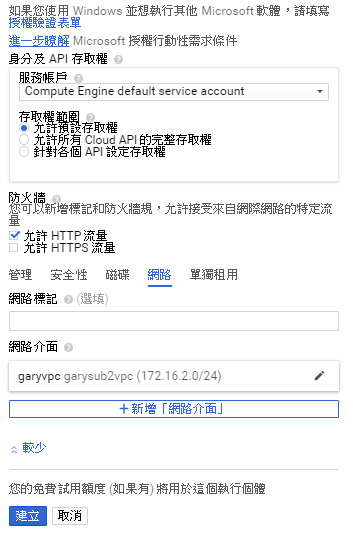

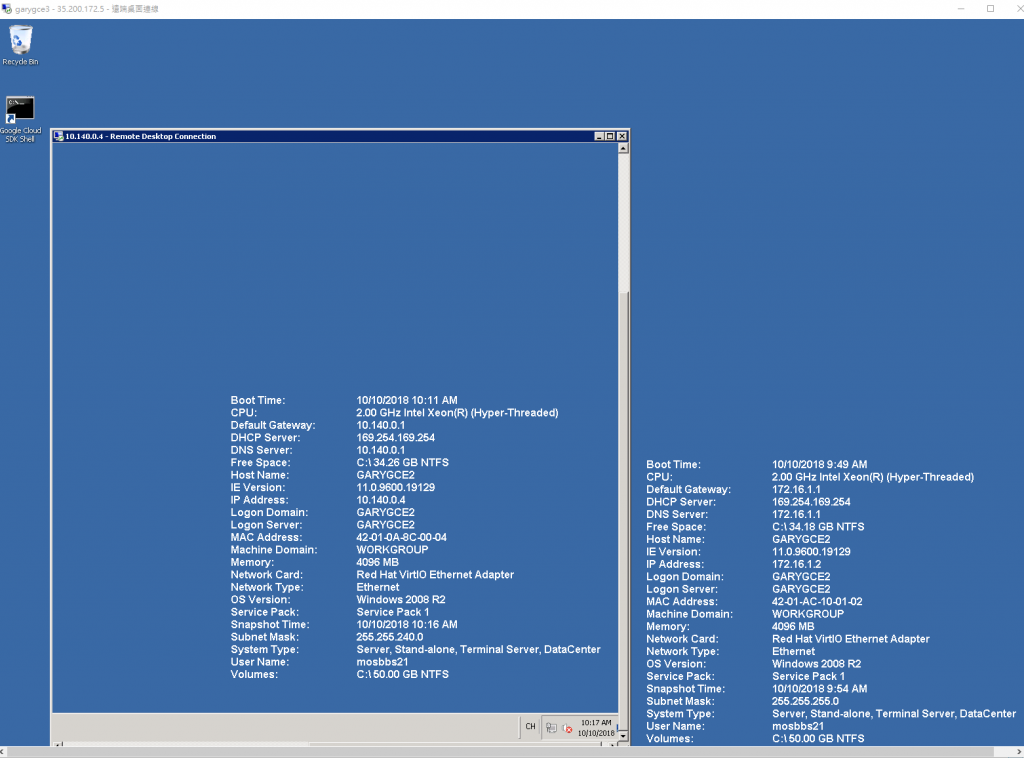

登入到172.16.1.x的GCE桌面在RDP連線到172.16.2.x一樣是OK的

其實我只是想確認自建防火牆但並沒有此條有沒有影響...似乎是沒有

從自建的防火牆來看對應到剛剛建立這兩台的GCE軍售此規則套用

後來再檢視一下路徑就安心了!其實內部網路會在你建立GCE套用VPC會自動建立並系統路由預設就都會通,你只要把對外的規則設立好就好

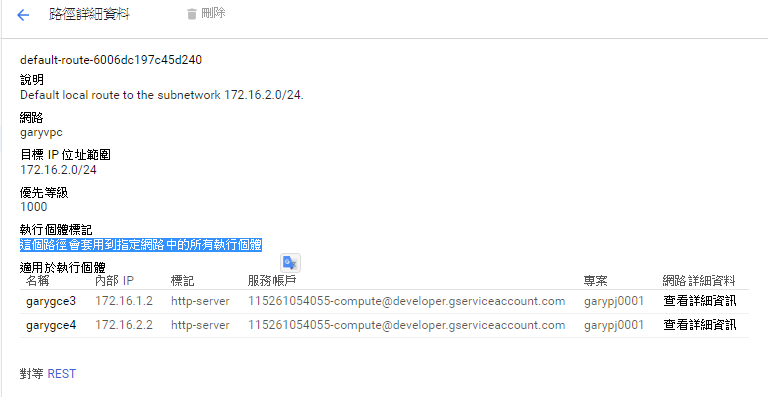

看一下自訂所套用的內部預設路由172.16.2.x為例

從自訂網路VPC看防火牆網路分析所套用的路徑非常一目了然就是對172.16.1.x / 172.16.2.x及Internet

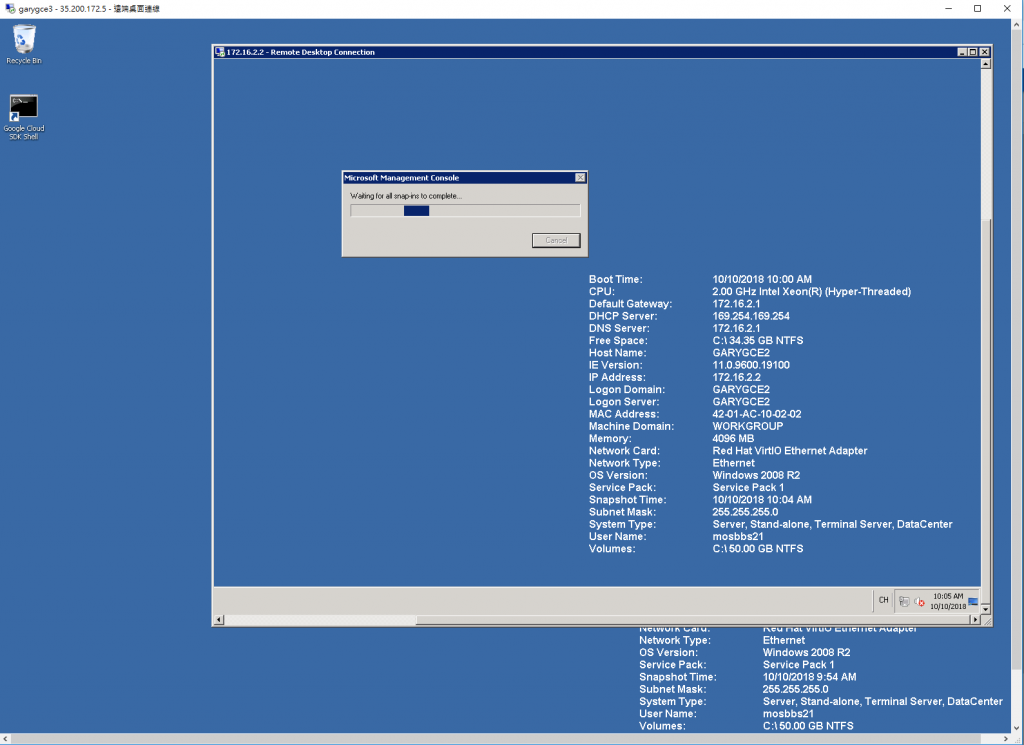

最後一個測試我們希望目前兩種不同網路環境的GCE資料能夠連線交換該怎麼做呢?我從172.16.1.x上的GCE嘗試RDP到10.140.x.x根本就不通

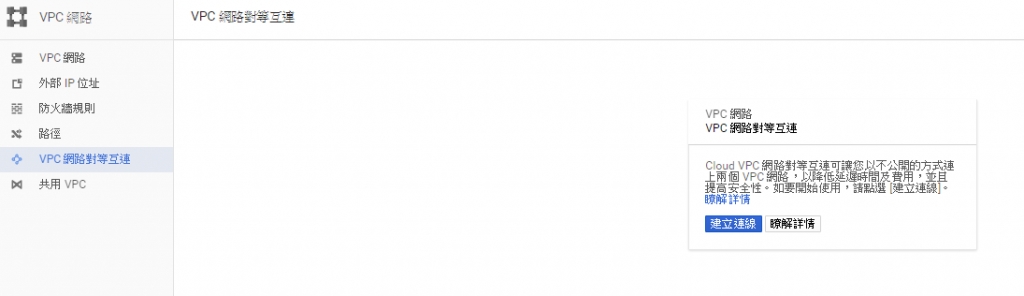

這時候又回到VPC借重網路互聯Peer功能

對等互聯就給他繼續下去

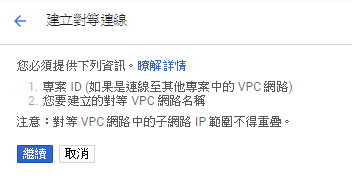

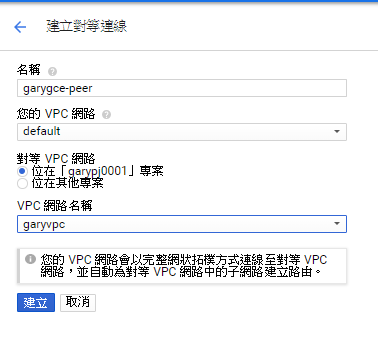

選擇兩端的網路做關聯並自訂一下名稱後建立

兩端都要...從A-->B與從B--->A,不然不會通...其實也有警示忘了截圖,這樣就設定完成啦

再重複剛剛測試動作

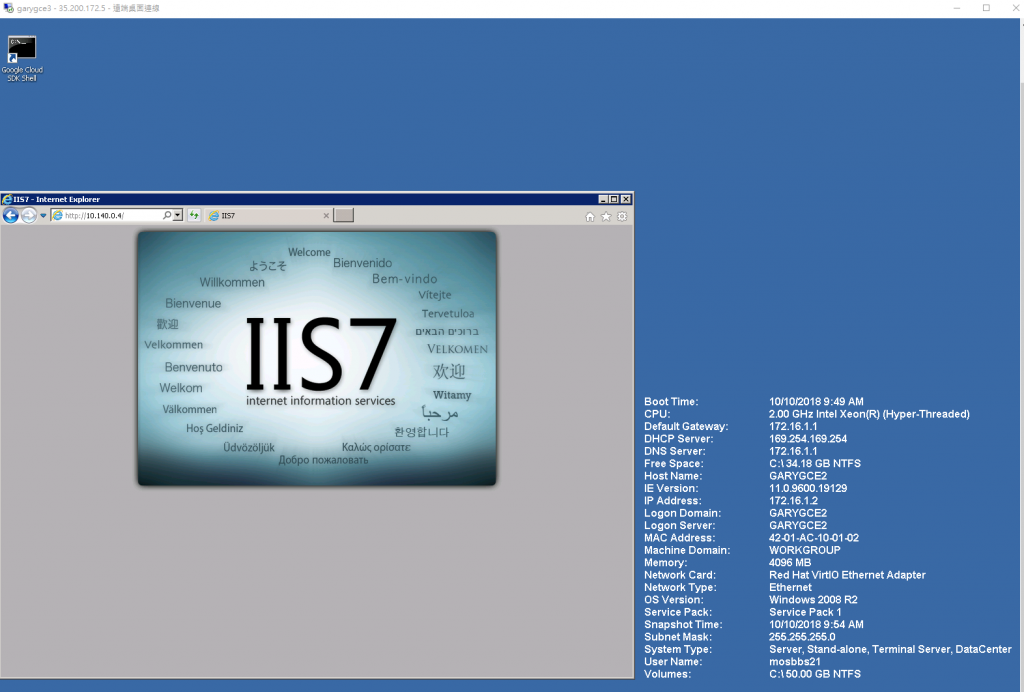

有啦!RDP連進去了

在透過 http://10.140.x.x 連入也沒有問題

好啦!以上就是簡單呈現我們怎麼去自訂網路在沒有懶人建立的另一個選擇...好了!小的要告退啦!先這樣