想想都在單一雲層使用服務...無論是內部應用做資料交換的角度或是一堆雞蛋別放在同個籃子上來看應該是要讓多雲一起相親相愛的說...![]()

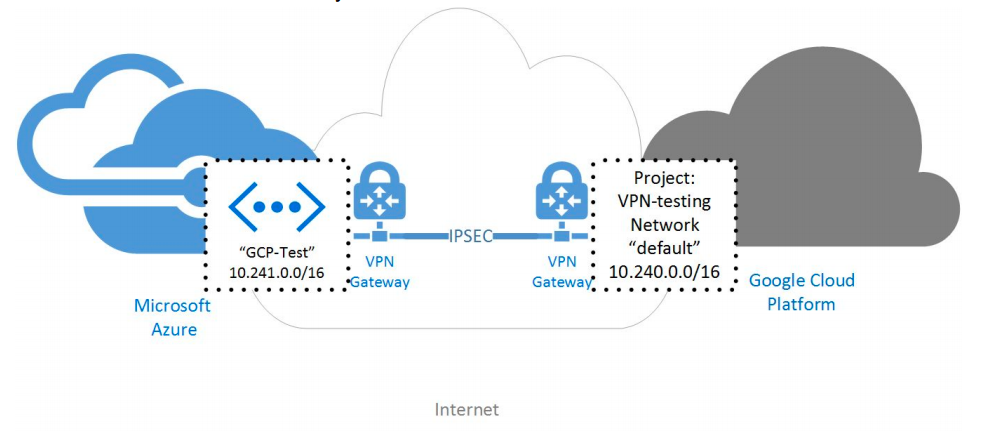

不免俗還是要來一下目前做S2S(站對站的VPN)連線架構示意,主要就是把Azure與Google兩朵雲上的網路透過VPN打通進而連線對方指定的內部IP網路相互交換資料存取等行為

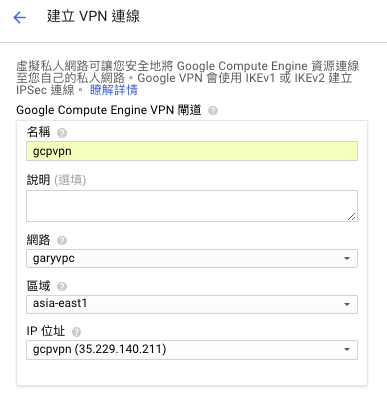

就直接來實作試試GCP VPN直接點擊執行

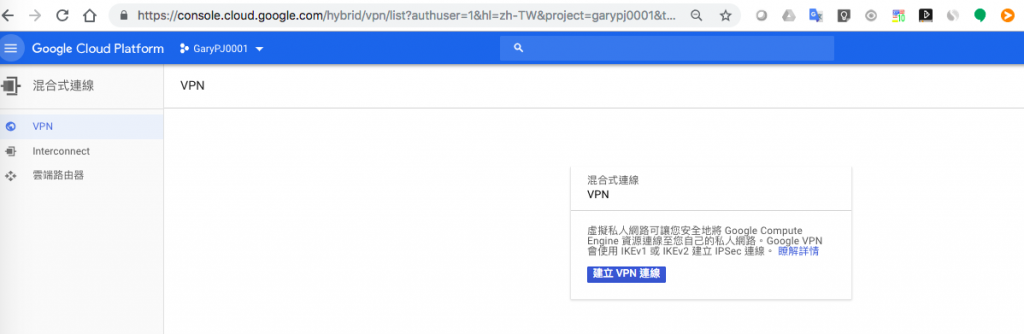

點擊建立VPN

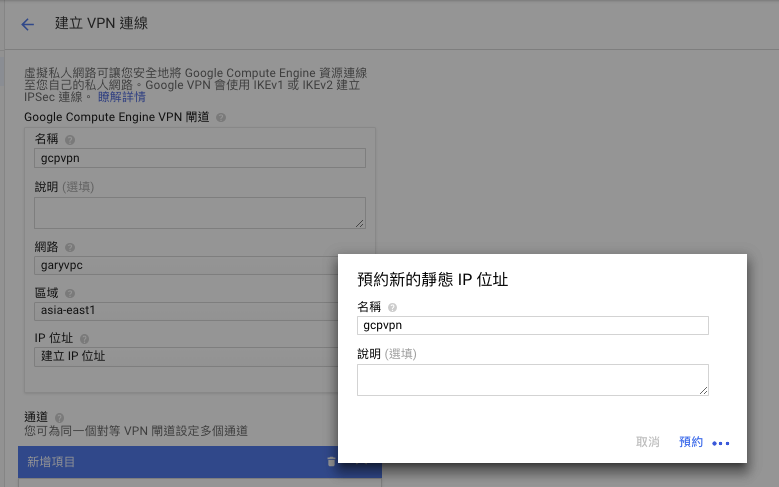

設定過程會需要設定一組固定IP,作為對方VPN建立連線通道之用

自建此VPN名稱,另外內部網路選用自建的garyvpc(172.16.x.x)後面都是直接自動套用

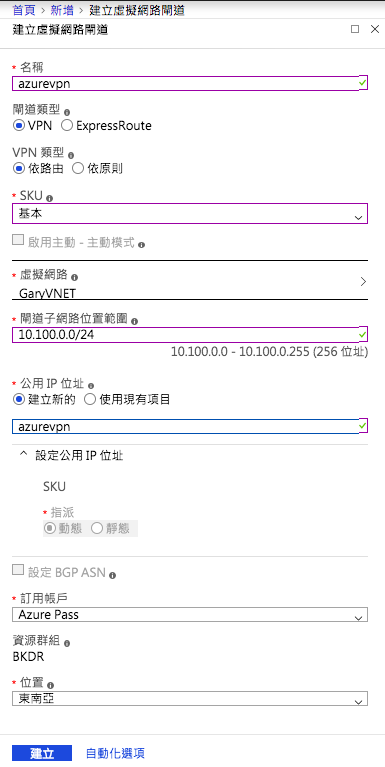

再回到Azure上選擇虛擬網路閘道...因為我還沒有建立Azure VPN...XD

順便示範一下Azure VPN的設定

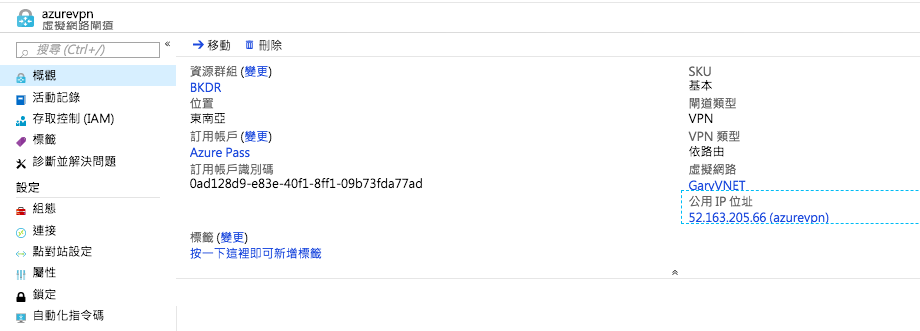

VPN已經建立完成了...(這大約是要30-45分鐘的時間@@)

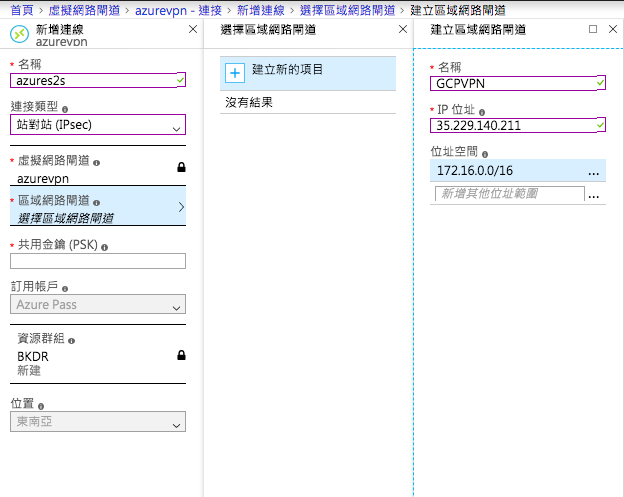

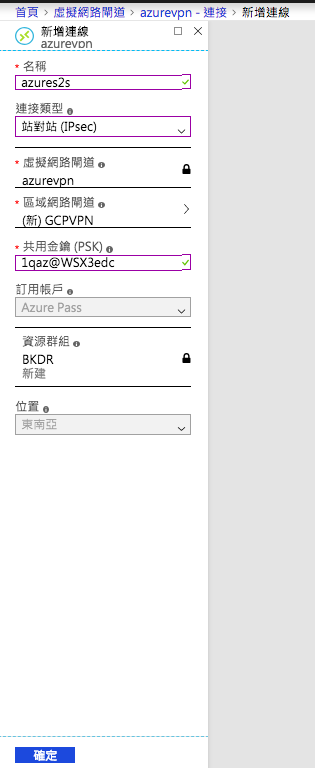

再來要準備新增連線了..就設定剛剛GCP VPN上套用的Public IP及garyvpc的網路範圍(172.16.0.0/16)

設定兩邊交換一致的Key...自訂即可

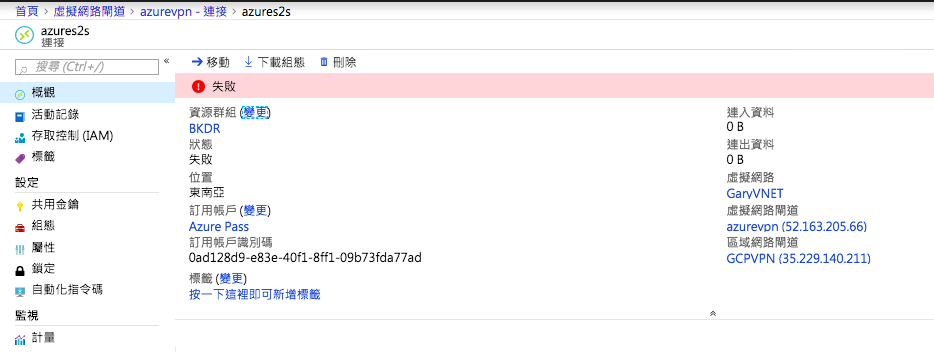

竟然....失敗@@怎麼回事

確認一下目前Azure VPN套用的虛擬網路,確定套用於此

回到GCP VPN繼續後面設定Tunnel,反過來設置Azure VPN上套用的Public IP,交換類型請選擇IKEv2,

交換Key請設定一致,最後路徑就是隧道打通後要連線的實際內部網路IP網段為何!好了就完成.

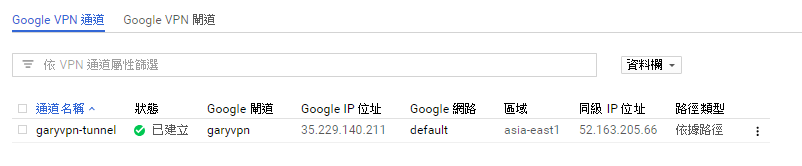

GCP VPN建立中

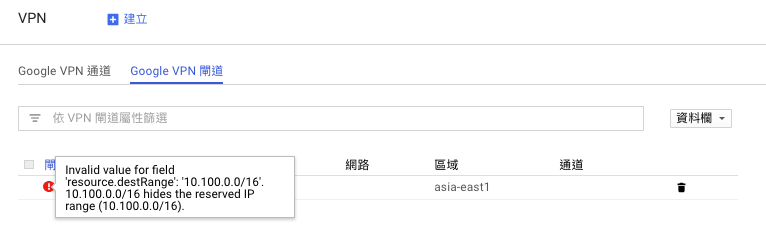

ㄜ!!GCP VPN也是失敗....第一次兩邊和親就GG

怪了,一直警示指定的IP範圍有問題...

中間排除問題中.................1小時過去了@@

好吧!最後我成功了..(因為步驟都一樣就不在重複,我只做了一件事就是把虛擬網路從我自建的改為預設的)

GCP預設的虛擬網路包含各個地區的10.x.x.x網路範圍,我測試只選用10.140.x.x(東亞台灣)

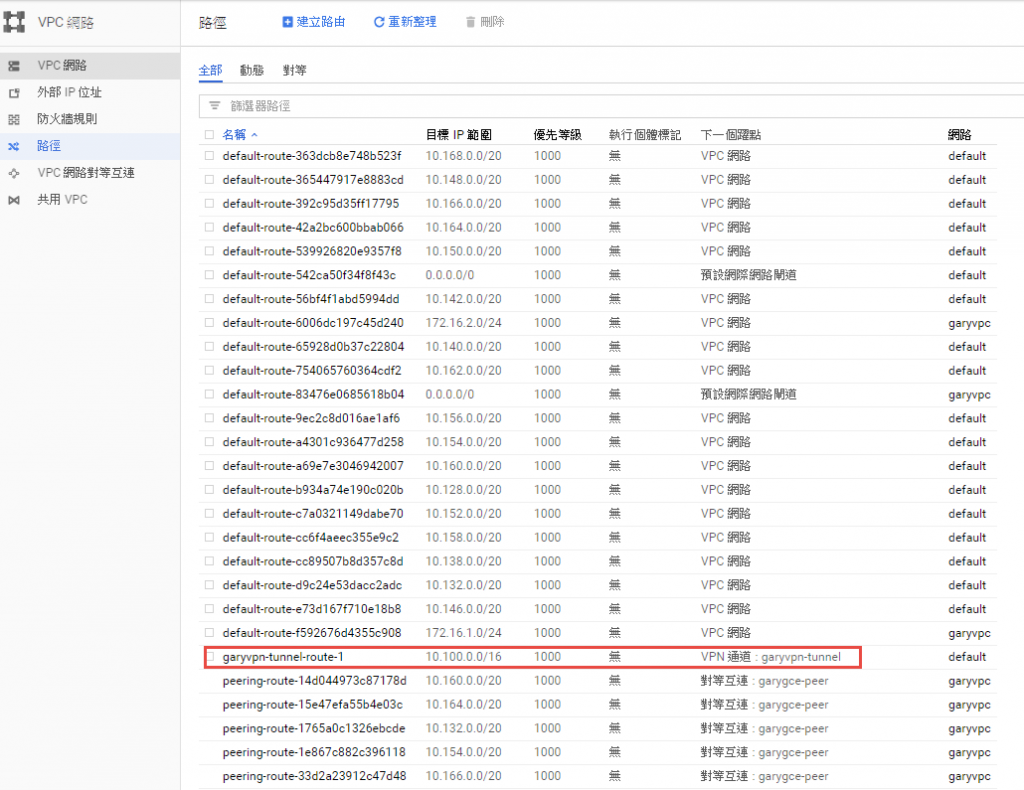

自動建立一筆VPN路由

這路由下就會跟底下的GCE連通,等等拿第一台來測試看看

回頭看一下我又重新設定Azure上要指定GCP的IP網路(注意差異...下面位置空間就是從172.16改為10.140.x.x default網路)

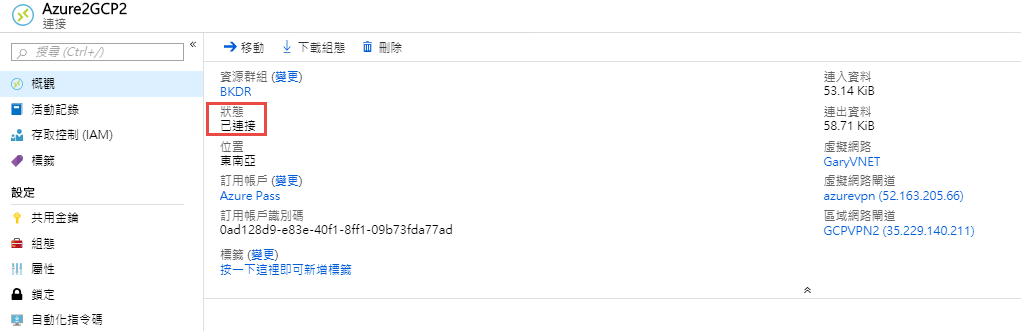

VPN狀態已經顯示已連線(旁邊連入連出都已經有封包資料做交換)

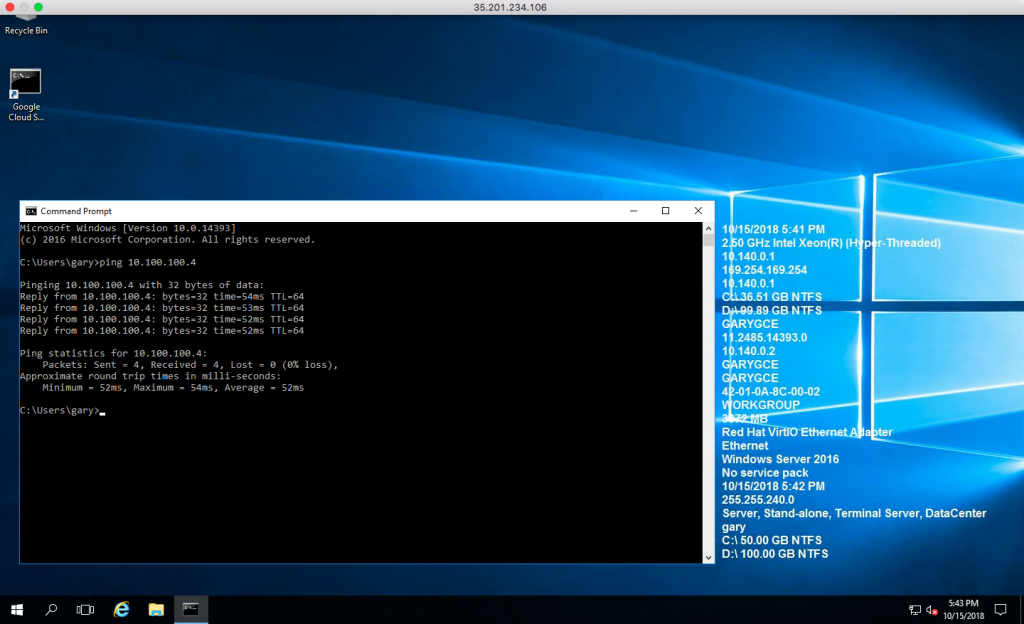

直接來實測一下從GCE(10.140.0.2)ping Azure VM(10.100.100.4)

Azure VM再次驗明正身

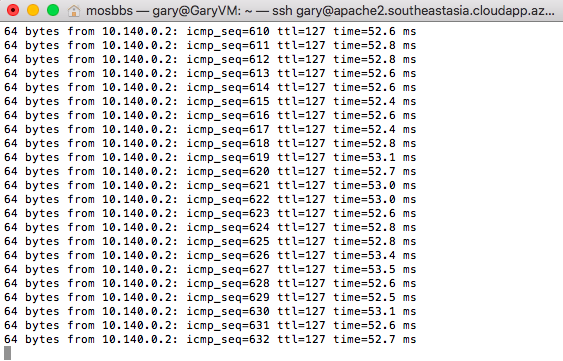

GCE也同樣來確認一下IP確定沒有唬爛

從Azure VM(10.100.100.4)ping GCE(10.140.0.2)

我覺得GCP的自訂網路一定有路徑上的問題應該有忽略到....VPN的設定是沒有問題的...待小弟如果有解了在補充給大大們知道....

小弟我就先告退了........81