在CTF中

常常會有許多執行檔

但在我們要怎麼知道執行檔執行之後

他的背後到底執行了哪些東西呢?

這時候就需要用到kali裡面的gbd了

這次的題目

給了我們一隻執行檔

並且叫我們找看看flag在哪

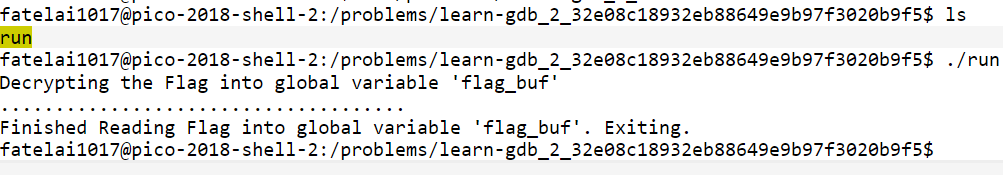

當然一開始

我們先執行這隻執行檔看看他會有什麼行為

執行之後

程式告訴我們答案藏在flag_buf這個變數裡面

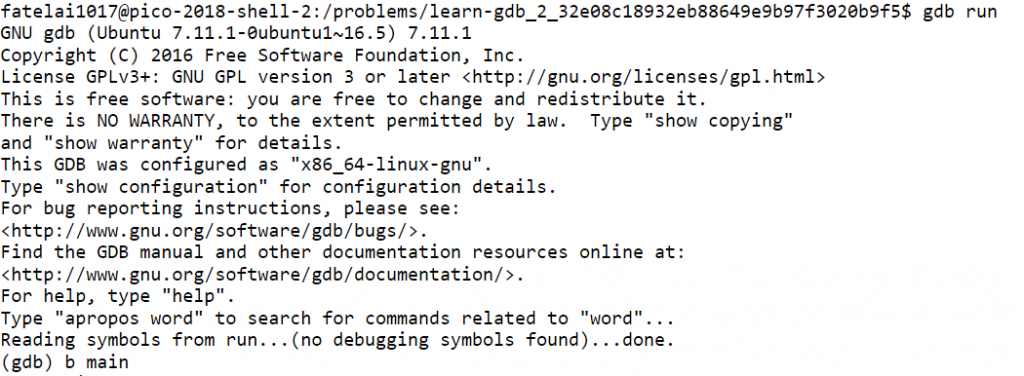

那這時候我們就來試試看

開始用gdb來找尋我們的答案

一般的程式都會有個main的程式碼區段

我們先在這個main下中斷點

讓他停留在程式執行完的狀態

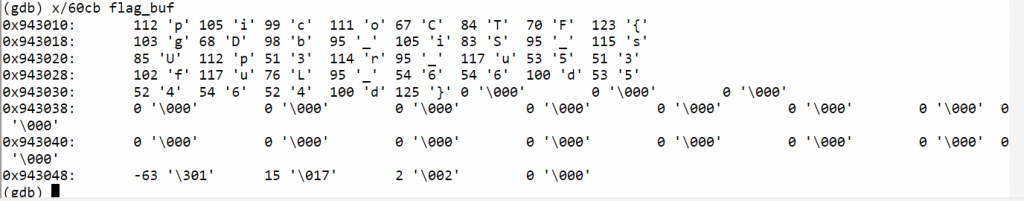

再來看看那個變數的內容

接著我們下指令看看這個變數中的內容

這時候就會發現答案就這樣子藏在這裡

至於指令的意思就請大家上網google一下

因為gdb的用法太細太多

在這裡我們只介紹這項工具可以這樣使用

剩下的就交給各位自行去摸索了