技能解封初始篇章-安全閘門重鎮(Azure NSG & ASG)

這個夜晚天使城池外又開始變得不太寧靜,除了魔神又開始派一群骷顱弓箭手向城牆強攻之外,也透過巫術讓城牆外的守護者被吞噬了腦中的意識直接倒戈往天使城內緩緩移動....準備來個內外夾殺趁勢想一舉奪下世界之石。

眼看就快要被攻破時突然地面劇烈搖晃,從地心竄出一座巨塔,除了原本非善類的物種進行反攻外面對自家身影的倒戈守護者也一一被隔離禁錮。

沒錯!還好英普洛斯多年封印的保護塔解封奏效,這即時雨來的真是時候,幸好保衛住了自己的家園以及最重要的神石。

巨塔的解析回到人類聽得懂的代名詞"防火牆"

小弟先簡述一下此服務究竟為何?

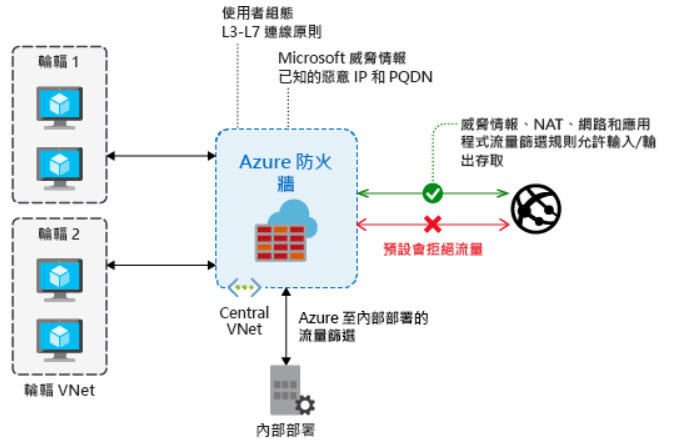

Azure 防火牆是一個全託管的網路層級的資安服務,涵蓋範圍是以您的 Azure 虛擬網路下的資源為主要保護範圍。涵蓋 L4-L7 的 FaaS(Firewall as a Service)防火牆即服務,同時符合內建就有的高可用以及不受限的擴展延展。

Azure 防火牆主要具有以下特色:

透過對整個虛擬網路的保護下都能夠判別L4-L7層的流量是否為惡意再作進一步的防護動作讓後端的虛擬機器真正在上面對外的應用服務都能夠安全無虞。

特別提一下** SNAT/DNAT** 到底是甚麼?

SNAT其實就很是我們熟知一般理解的 NAT(網路位址轉譯)就是你內部主機一般都只是被分配到公司提供的一組私有 IP 地址如:192.168.1.100 但我需要讓這台上網際網路向微軟網站提出要更新包的需求進而拿到此更新包為此內部主機做更新的動作。翻譯成機器化語言就是所有輸出虛擬網路流量 IP 位址都轉譯成 Azure 防火牆 Public IP(做一個來源網路位址轉譯的動作)。能識別來自你虛擬網路的流量,並允許流向至遠端網際網路目的地中。

DNAT反過來就是你內部的主機例如是作為文檔下載的中心但就需要外面的人可以透過網際網路找到你所提供的文檔中心進而進行下載動作,一樣翻譯成機器化語言來說就是傳送到你防火牆公用 IP 位址的輸入網路流量會做轉譯(目的地網路位址轉譯),並選擇在虛擬網路上所提供服務的私有 IP 位址。

規則處理邏輯

Azure 防火牆具 NAT 規則、網路規則和應用程式規則三種類型。

套用順序會先是 >> 網路規則,然後套用 >> 應用程式規則。之後就會停止。所以如果在網路規則中找到符合項目就不會在處理應用程式規則。反之如沒有符合的網路規則且協定屬HTTP/S,則封包會由應用程式規則評估,最後仍找不到符合規則,那封包會依據基礎規則進行評估如沒有相符則直接將封包 Drop 而上述如果有設置 DNAT 規則那此優先級別最高。

最後補充:很多人都會關心無論是鏈路或高可用等考量下能不能支援多 Public IP 服務,答案是可以的,可最多 達 100 組 Public IP 的上限與你的 Azure 防火牆做關聯。(如果真會用到極限的大戶那微軟也要感動掉淚了..)

**

城牆也是需要有**合規的建構保障

目前已符合如:支付卡 PCI-DSS、服務組織控制 SOC、國際標準化組織 ISO 等一系列的標準規範。目前實際拿到的認可資個包含如下:

SOC 1 Type 2、SOC 2 Type 2、SOC 3、PCI DSS 和 ISO 27001、27018、20000-1、22301、9001、27017。

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog 連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!